Зафиксировано сотни жертв! Вымогатели Trigona не щадят серверы Microsoft SQL

Озаботьтесь безопасностью своих серверов, пока хакеры не наведались с визитом.

По данным компании кибербезопасности ASEC, злоумышленники из банды Trigona, названной в честь рода пчёл, последние несколько месяцев стремительно наращивают атаки против открытых или плохо защищенных серверов Microsoft SQL (MS-SQL) для развертывания полезной нагрузки одноимённой программы-вымогателя и последующего шифрования всех файлов на скомпрометированном хосте.

Уязвимые серверы MS-SQL обычно взламываются методом «брутфорс» (атака по словарю), позволяющему банально подобрать необходимые учётные данные. После успешного подключения к серверу злоумышленники запускают вредоносное ПО, названное исследователями безопасности «CLR Shell». Как сообщается, это разновидность вредоносной программы CLR Assembly, которая получает удалённые команды от кибербандитов и выполняет вредоносные действия на хосте.

CLR Shell также используется для сбора системной информации, изменения конфигурации скомпрометированной учётной записи и повышения привилегий до LocalSystem путем использования уязвимости в службе вторичного входа в систему Windows.

На следующем этапе злоумышленники устанавливают и запускают вредоносную программу-дроппер как службу svcservice.exe, которая затем используется для запуска и работы самой программы-вымогателя Trigona. Разумеется, хакеры не забывают добавить процесс Trigona в автозапуск системы, чем обеспечивают корректное продолжение шифрования даже после перезагрузки сервера.

Ещё перед началом процесса шифровки вредоносная программа отключает восстановление системы и удаляет все теневые копии тома Windows, делая восстановление файлов невозможным без ключа дeшифрования.

Программа-вымогатель Trigona, впервые обнаруженная в октябре 2022 года специалистами MalwareHunterTeam, известна тем, что принимает денежный выкуп от жертв со всего мира только в криптовалюте Monero.

Программа шифрует все файлы на устройствах жертв, кроме файлов в определенных папках, включая каталоги Windows и Program Files, чтобы не нарушить работоспособность системы. Перед шифрованием Trigona также выгружает все файлы на сервер злоумышленников, чтобы вымогательская банда могла вести полномасштабный шантаж своих жертв, угрожая выложить похищенные конфиденциальные данные на продажу в даркнете.

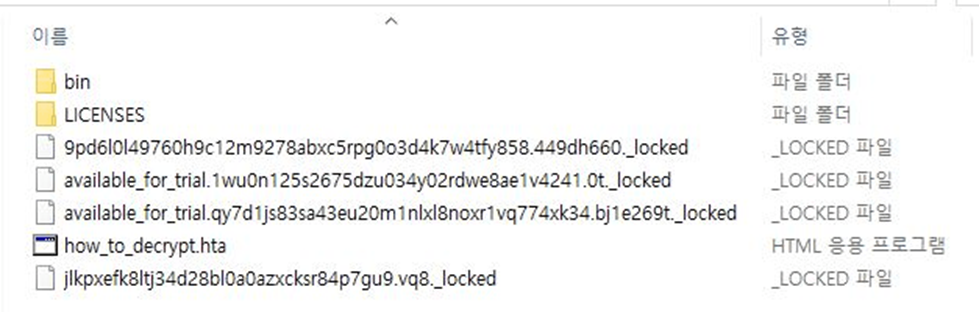

Кроме того, программа-вымогатель переименовывает все зашифрованные файлы, добавляя расширение «.locked», и встраивает в них идентификатор жертвы (название компании), а также зашифрованный ключ дeшифрования.

Зашифрованные файлы и записка о выкупе

Программа также создает заметки о выкупе с именем «how_to_decrypt.hta» в каждой папке с зашифрованными файлами. Видно, что авторы программы несколько заморочились с дизайном записки и не стали ограничиваться простым текстовым файлом, как это сделано в других программах-вымогателях. Записка содержит ссылку на скачивание браузера Tor, ссылку на сайт переговоров со злоумышленниками, а также ключ авторизации, необходимый для входа на вышеуказанный сайт.

Записка о выкупе Trigona

С начала этого года, согласно данным сервиса ID Ransomware от MalwareHunterTeam, было зафиксировано уже порядка 200 атак банды вымогателей Trigona, что делает группировку и одноимённый вредоносный инструмент довольно серьёзной угрозой безопасности, стремительно набирающей обороты.