Китайский шпион в вашем кармане: как хакеры GREF следят за пользователями Signal и Telegram

Точно ли ваш мессенджер – не подделка?

Исследователи кибербезопасности из компании ESET обнаружили две шпионские кампании, в которых злоумышленники использовали поддельные версии Signal и Telegram. Целями стали пользователи Android в США и Европе.

Эксперты считают, что к делу причастна китайская группировка GREF. Фальшивые приложения были размещены в Google Play и Samsung Galaxy Stores. Они активно распространялись с июля 2020 по июль 2022 года.

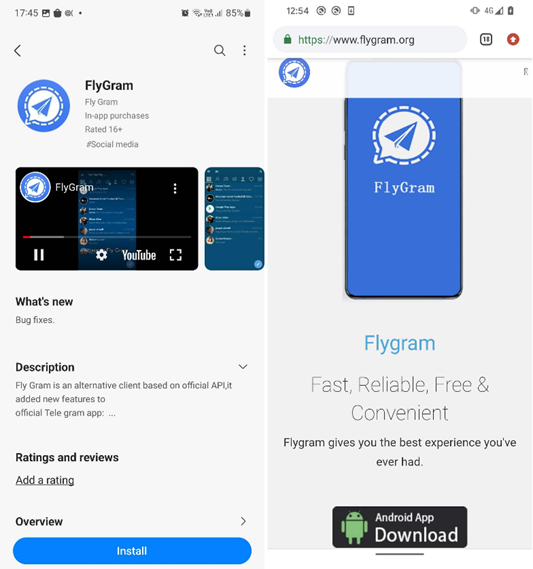

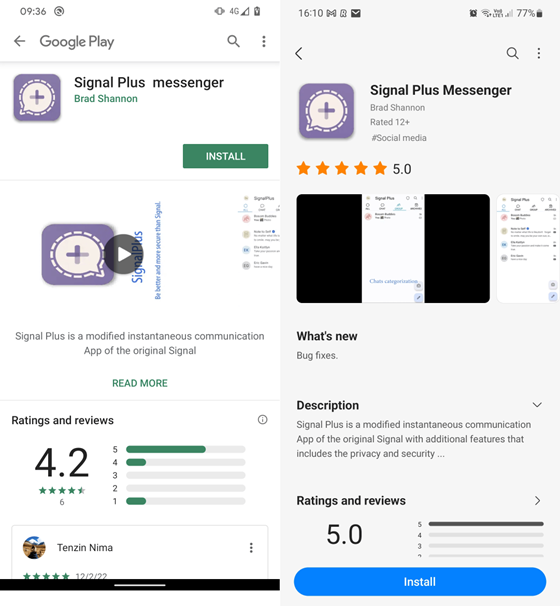

По словам ESET, мессенджеры успели загрузить тысячи человек. Хакеры назвали их «Signal Plus Messenger» и «FlyGram». Наибольшее количество скачиваний зарегистрировано в США, в нескольких странах ЕС и в Украине.

Лукаш Штефанко, автор исследования, объяснил, что приложения поддерживали все функции своих легальных аналогов, но с развертыванием шпионского ПО в фоновом режиме. Вредоносный код, который интегрирован в зашифрованные мессенджеры, специалисты идентифицировали как BadBazaar.

Штефанко уточяет: основная задача BadBazaar — извлечь информацию об устройстве, списке контактов, журнале вызовов и установленных приложениях. Сами чаты тоже просматривались.

Это первый зафиксированный случай шпионажа через Signal, при котором скомпрометированное устройство автоматически связывалось с сервером управления и командования.

Пользователям Telegram повезло больше — хакерам не удалось привязать FlyGram к оригинальным аккаунтам. Следовательно, перехватывать зашифрованные сообщения они не смогли, зато собрать информацию об устройствах все же получилось. Помогло резервное копирование – функция, которую жертва должна была самостоятельно активировать в FlyGram. ESET выявила около 14 тысяч таких пользователей.

Раньше группа GREF применяла BadBazaar против уйгуров и других тюркских этнических меньшинств за пределами Китая. Этот факт подтверждает, что ПО эффективно для слежки и сбора конфиденциальных данных.

Google уже удалил оба приложения из Play Store, но другие сайты могут продолжать их хостинг.