Более 40 000 устройств Cisco IOS XE заражены через уязвимость нулевого дня

Если вы владелец, лучше проверьте свои устройства.

Более 40 000 устройств Cisco, работающих на операционной системе IOS XE, были скомпрометированы после того, как хакеры использовали недавно обнаруженную уязвимость максимальной степени опасности, известную как CVE-2023-20198. На данный момент нет ни патча, ни обходного решения, и единственная рекомендация для клиентов по обеспечению безопасности устройств - "отключить функцию HTTP-сервера на всех системах, доступных из интернета".

Сетевое оборудование, работающее на Cisco IOS XE, включает в себя корпоративные коммутаторы, промышленные маршрутизаторы, точки доступа, беспроводные контроллеры, агрегационные и филиальные маршрутизаторы.

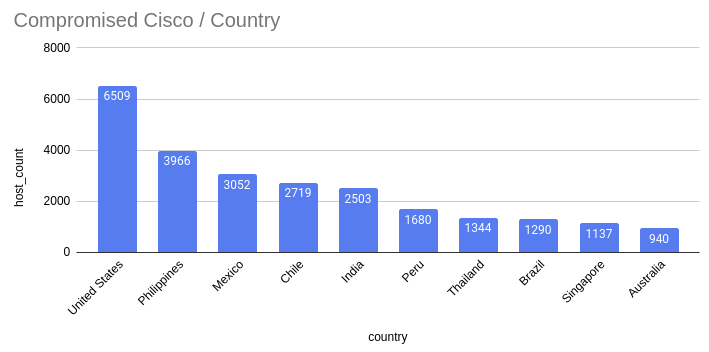

Результаты LeakIX для устройств Cisco IOS XE, опубликованные в Интернете,

Изначальные оценки скомпрометированных устройств Cisco IOS XE составляли около 10 000, но это число начало расти, когда исследователи безопасности начали сканирование интернета для получения более точной цифры. Во вторник, инструмент LeakIX для индексации услуг и веб-приложений, доступных в публичном интернете, сообщил о наличии около 30 000 зараженных устройств.

Используя тот же метод верификации от Cisco, частный CERT от Orange объявил в среду, что было обнаружено более 34 500 IP-адресов Cisco IOS XE с вредоносным кодом в результате эксплуатации CVE-2023-20198.

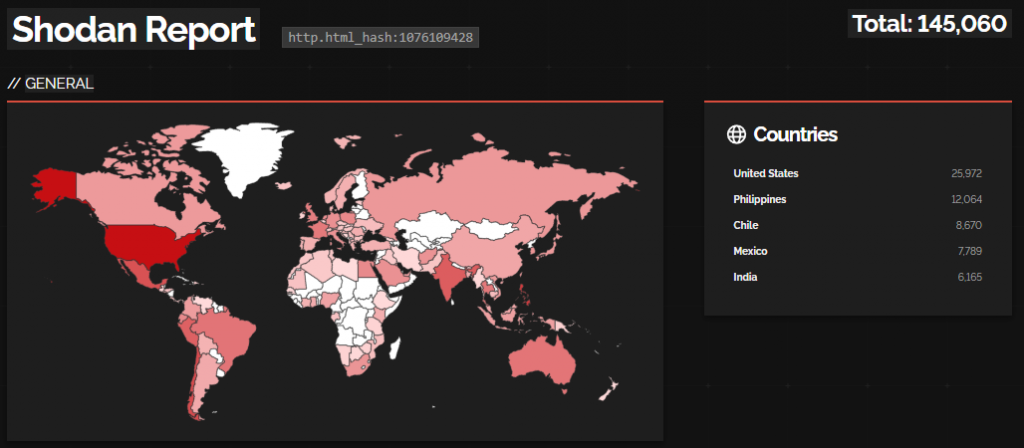

Результаты Censys для хостов Cisco IOS XE в общедоступном вебе

Ниже приведен снимок экрана с результатами Shodan для устройств Cisco, веб-интерфейс которых доступен через Интернет, по запросу Симо Кохонена, генерального директора компании по кибербезопасности Aves Netsec.

География устройств Cisco, доступных в Интернете

Исследователь безопасности Ютака Седжияма также искал в Shodan устройства Cisco IOS XE, уязвимые для CVE-2023-20198, и обнаружил в сети около 90 000 хостов.

В США многие устройства принадлежат таким поставщикам услуг связи, как Comcast, Verizon, Cox Communications, Frontier, AT&T, Spirit, CenturyLink, Charter, Cobridge, Windstream и Google Fiber.

В список Седжиямы также входят медицинские центры, университеты, офисы шерифа, школьные округа, магазины повседневного спроса, банки, больницы и государственные учреждения, устройства Cisco IOS XE которых доступны в Интернете.

Компания Cisco обновиласвои рекомендации по безопасности, включив в них новые IP-адреса и имена учетных записей злоумышленников. Также были добавлены новые правила для системы обнаружения вторжений Snort с открытым исходным кодом и инструментов предотвращения вторжений.

Эксперты сообщают, что злоумышленники используют вредоносное ПО, которое теряется после перезагрузки устройства. Однако созданные с его помощью аккаунты остаются активными и имеют максимальные административные привилегии.

Анализ от Cisco показал, что злоумышленник собирает детальную информацию о системе и проводит разведку. Они также стирают системные журналы и удаляют учетные записи, вероятно, чтобы скрыть свои следы.

По мнению исследователей, все атаки были осуществлены одной группой. Однако первоначальный способ их распространения пока не установлен.

Cisco пока не делится дополнительными подробностями об атаках, но обещает опубликовать больше информации по завершении расследования и после выпуска патча.