SecuriDropper: даже Google бессильна перед новым доставщиком вредоносного кода

Хакеры используют лазейки в API для обхода мер безопасности Android.

Новое исследование в области кибербезопасности выявило деятельность вредоносного продукта «SecuriDropper», являющегося реализацией набирающей обороты услуги «dropper-as-a-service» или «DaaS», смысл которой заключается в целенаправленном заражении определённых устройств необходимым злоумышленнику вредоносным ПО через специальный дроппер.

SecuriDropper в рассмотренной специалистами ThreatFabric итерации нацелен на Android-смартфоны и умудряется успешно обходить введённые Google защитные меры и доставлять вредоносное ПО на необходимые хакерам устройства.

Android-дропперы используются как средство для установки вторичного вредоносного кода на заражённые устройства, а хакеров, предоставляющих DaaS-услуги, вполне можно сравнить с брокерами первоначального доступа (IAB), только в контексте мобильных устройств. Бизнес этот весьма прибыльный и явно пользуется спросом со стороны различных киберпреступных объединений.

Исследователи ThreatFabric утверждают, что создатели дропперов постоянно развиваются, стремясь опередить усилия специалистов по укреплению безопасности. Так, одной из мер безопасности, введённой Google в Android 13, является опция «Ограничение доступа к настройкам», которая не позволяет приложениям, установленным из сторонних источников, получать разрешения доступа к уведомлениям и службе специальных возможностей. Подобные разрешения довольно часто эксплуатируются банковскими троянами.

Тем не менее, SecuriDropper успешно обходит эти ограничения, используя другой API для установки вредоносного кода, имитируя процесс, используемый магазинами приложений для установки новых программ. Сам вредонос при этом распространяется вне Google Play и часто маскируется под популярные приложения Google, включая Chrome и Google Поиск.

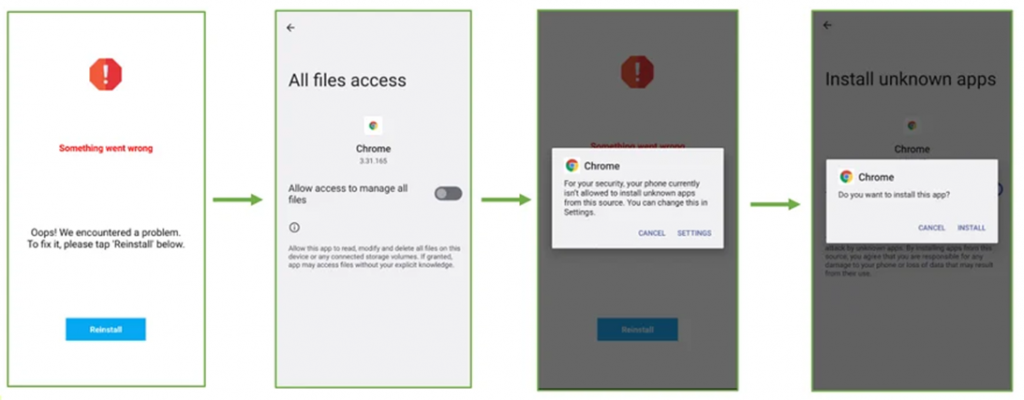

После установки и запуска дроппера пользователь видит уведомление о том, что приложение установлено неправильно, и его нужно переустановить, после чего вредонос инициирует повторный процесс установки, в ходе которого жертве предлагается выдать приложению все необходимые доступы.

Исследователи ThreatFabric наблюдали, что такие банковские трояны для Android, как SpyNote и ERMAC, распространяются через SecuriDropper на фишинговых сайтах и платформах сторонних поставщиков, таких как Discord.

Помимо SecuriDropper на глазам исследователям попадались и другие вредоносы, обходящие ограничение доступа к настройкам Android. Одним из таких зловредных программ стал Zombinder, распространяемый на киберпреступных форумах по цене 1000 долларов.

Zombinder получил свое название благодаря своей особенности «склеивания» легитимного приложения с кодом, отвечающим за установку полезной нагрузки на заражённое устройство. По сути, Zombiner подключает дроппер к легальному приложению.

В настоящее время неясно, существует ли какая-то связь между SecuriDropper и Zombinder. Очевидно лишь одно: по мере того, как Android продолжает поднимать планку безопасности с каждой новой версией, киберпреступники также адаптируются и придумывают способы для обхода защитных мер.

«Платформы Dropper-as-a-Service становятся крайне мощными инструментами, позволяющими злоумышленникам проникать в целевые устройства для распространения шпионских программ и банковских троянов», — подытожили в ThreatFabric.