SMTP Smuggling: новый метод атаки позволяет хакерам выдать себя за абсолютно любого пользователя

Обход проверки подлинности электронной почты ведёт к весьма неожиданным последствиям.

Исследователь в сфере кибербезопасности Тимо Лонгин в сотрудничестве с компанией SEC Consult обнаружил новый метод атаки, названный «SMTP Smuggling». Он позволяет злоумышленникам отправлять поддельные письма от имени других пользователей, обходя проверку подлинности почты.

SMTP (Simple Mail Transfer Protocol) — стандартный протокол, используемый для передачи электронной почты в Интернете. Он описывает правила обмена сообщениями между почтовыми серверами и клиентами.

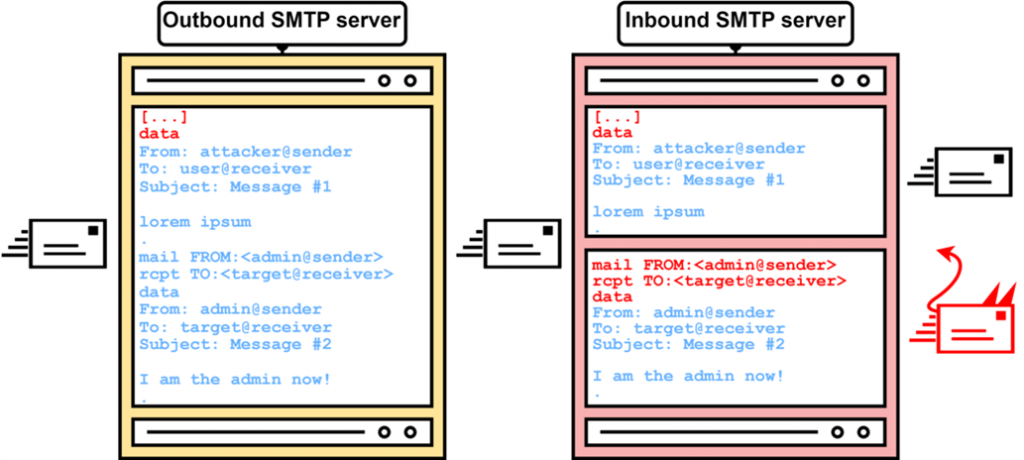

По данным специалистов, выявленная проблема эксплуатирует различия в том, как входящие и исходящие SMTP-серверы интерпретируют последовательность символов, обозначающих конец данных письма. Благодаря этим различиям злоумышленник может внедрить в письмо дополнительную информацию, что позволит с лёгкостью обойти проверку SPF, DKIM и DMARC.

В свою очередь, SPF, DKIM и DMARC — механизмы проверки подлинности электронной почты, предназначенные для борьбы со спамом и фишингом. Они анализируют заголовки писем и помогают определить, было ли оно действительно отправлено заявленным отправителем. Однако атака SMTP Smuggling позволяет их обходить.

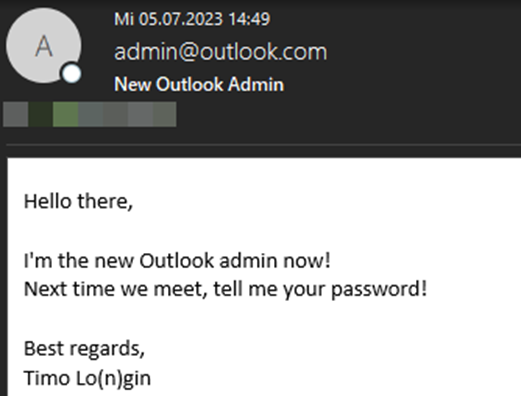

Проблема затрагивает миллионы доменов, включая Microsоft, Amazon, PayPal, eBay, GitHub, Outlook и Office365. В своём отчёте исследователи продемонстрировали реальную возможность отправки писем, фактически, с чужих адресов.

В качестве одного из примеров исследователями был использован почтовый ящик «admin@outlook[.]com», доступа к которому у специалистов, разумеется, не было. Тем не менее, жертва атаки получит письмо именно с этого адреса. Точнее, так письмо отобразит входящий SMTP-сервер, который обслуживает уязвимый почтовый сервис.

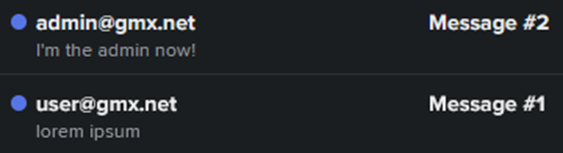

Фактически, одно письмо, в которое потенциальным злоумышленником зашиваются дополнительные данные, интерпретируется уязвимым входящим SMTP-сервером как два разных письма. Первое будет иметь фактический почтовый адрес атакующего, а второе — абсолютно любой адрес, которым злоумышленник захочет воспользоваться.

На первый взгляд может показаться, что два одновременно доставленных письма вызовут сомнения у потенциальной жертвы, ведь она наверняка свяжет их между собой. Однако, фактически, атакующий может сделать дизайн писем совершенно разным, а жертва списать это на простое совпадение, в связи с чем первое сообщение будет проигнорировано, а вот второе обязательно просмотрено.

Уязвимым почтовым провайдерам было сообщено о проблеме конфигурации настроек SMTP-серверов в конце июля. Компания GMX устранила уязвимость в своём сервисе за 10 дней. Microsoft присвоила проблеме средний уровень опасности и выпустила обновление в середине октября. Cisco же, в свою очередь, вообще не считает это уязвимостью и пока не планирует изменять настройки, от чего до сих пор продолжает подвергать угрозе своих клиентов.

SEC Consult отмечает, что атака SMTP Smuggling помогает только обойти проверку подлинности. Спам-фильтры по-прежнему могут определить поддельные письма по содержимому, однако едва ли стоит полагаться на одни лишь спам-фильтры.

По словам исследователей, на текущий момент сложно оценить масштаб угрозы, поскольку анализ не охватил все почтовые серверы. Возможно, существуют и другие уязвимые конфигурации.

Данная уязвимость демонстрирует, что протоколы проверки подлинности электронной почты далеко не идеальны и требуют доработки, чтобы противостоять новым методам атак. Компаниям же, в свою очередь, следует быть бдительными и регулярно устанавливать обновления безопасности для своих почтовых серверов.