Chameleon: масштабное вторжение в банковские приложения Европы через Android

В новой итерации банковский троян получил качественно новые возможности для атаки.

Исследователи в области кибербезопасности из компании ThreatFabric обнаружили свежую версию Android-трояна для под названием Chameleon, нацеленного преимущественно на европейских пользователей банковских приложений.

Новый вариант мобильного вредоноса получил возможность контролировать заражённые устройства с помощью службы специальных возможностей Android, а также существенно расширил свою географию атак.

Chameleon был впервые замечен в апреле 2023 года компанией Cyble. Тогда специалисты отметили, что вредонос в основном нацелен на пользователей из Австралии и Польши, однако сейчас к уязвимым странам присоединились Италия и Великобритания.

Примечательно, что уже на тот момент троян обладал возможностью задействовать доступ к службе специальных возможностей Android, хоть и для весьма ограниченных сценариев по типу сбора конфиденциальных данных и проведения атак с наложением.

В предыдущих итерациях фейковые вредоносные приложения, содержащие Chameleon, размещались на фишинговых страницах и часто маскировались под клиенты официальных ведомств, таких как Австралийская налоговая служба, или крупных онлайн-сервисов, как платформа для торговли криптовалютой CoinSpot.

ThreatFabric отмечает, что Chameleon теперь распространяется через DaaS-сервис Zombinder, который связывает вредоносные программы с легитимными приложениями. Несмотря на предположения о закрытии Zombinder в этом году, он снова появился в Сети в прошлом месяце, предлагая злоумышленникам новые возможности обхода Android-ограничений для установки вредоносного ПО.

Главная особенность обновлённого варианта Chameleon, как уже отмечалось ранее, — возможность полного захвата устройства через службу спец.возможностей Android. Таким образом хакеры могут выполнять абсолютно любые несанкционированные действия от имени жертвы, пока тот не видит злонамеренной активности.

Троян проверяет версию операционной системы на устройстве и, если обнаруживает Android 13 и выше, предлагает жертве включить необходимые настройки. При этом загружается HTML-страница, которая выглядит вполне легитимно и пошагово ведёт пользователя в процессе активации службы спец.возможностей.

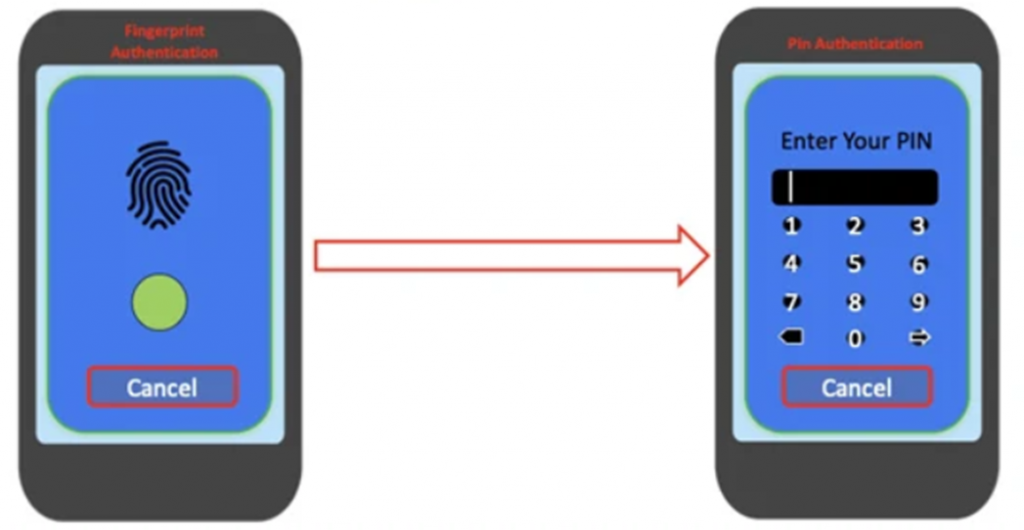

Ещё одно заметное новшество Chameleon — использование API Android для отмены запроса биометрии на целевом устройстве. Это происходит путём переключения механизма аутентификации на PIN-код, что позволяет трояну беспрепятственно разблокировать скомпрометированное устройство в любое время.

Обновление вышеописанного банковского трояна — ещё одно напоминание о том, что киберпреступники непрерывно совершенствуют свои инструменты и методы атаки на мобильные устройства.

Эта ситуация наглядно демонстрирует, насколько пользователям важно быть бдительными — тщательно проверять репутацию неизвестных приложений, следить за запрашиваемыми разрешениями и не предоставлять чувствительный доступ без необходимости. Ну и установка мобильного антивируса тоже будет нелишней.