22 500 брандмауэров под ударом: как хакеры выполняют рутинг в PAN-OS

Palo Alto раскрыла больше подробностей о критической уязвимости в PAN-OS.

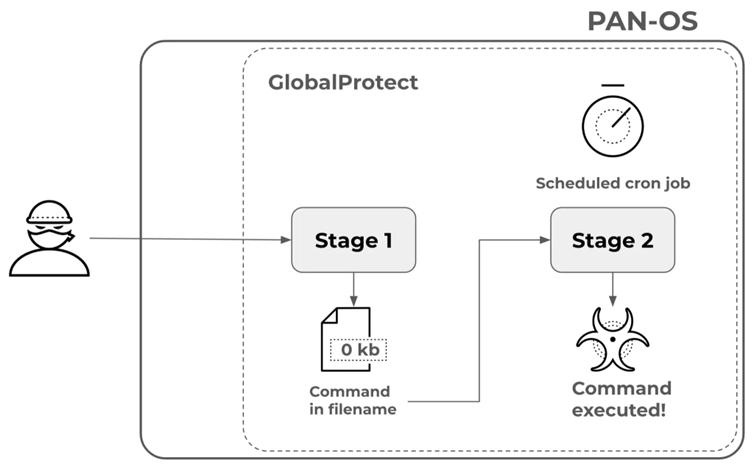

Уязвимость CVE-2024-3400 (оценка CVSS: 10.0) представляет собой комбинацию двух ошибок в версиях PAN-OS 10.2, 11.0 и 11.1. Первая ошибка связана с недостаточной проверкой формата идентификатора сессии сервисом GlobalProtect перед их сохранением, что позволяет атакующему сохранять файлы с произвольными именами. Вторая проблема заключается в том, что система ошибочно доверяет этим файлам, используя их имена в составе системных команд. Совместно, две уязвимости позволяют выполнить команды от имени системы без аутентификации.

Атаки с использованием данной уязвимости специалисты Palo Alto отслеживают под кодовым названием «MidnightEclipse», отмечая, что за ними стоит субъект угрозы под кодовым названием UTA0218, чьё происхождение пока не было определено.

Атака состоит из двух этапов: на первом этапе хакер отправляет специально сформированные запросы, содержащие команду, а на втором — системная задача, выполняемая по расписанию, использует это имя файла для выполнения команды.

Этапы атаки

Специалисты из Unit 42 и компании Volexity подчеркнули, что первоначальный механизм сохранения уязвимости включал установку cron-задачи для загрузки и выполнения вредоносного кода с использованием инструмента GOST.

Специалисты Volexity отметили, что злоумышленники использовали брандмауэры Palo Alto для создания обратного соединения (Reverse Shell), загрузки дополнительных инструментов, проникновения во внутренние сети и кражи данных.

После выявления уязвимости Palo Alto Networks выпустила обновления для всех подверженных версий операционной системы, чтобы предотвратить дальнейшие атаки. Также было подтверждено, что наличие телеметрии на устройстве не влияет на эксплуатацию уязвимости.

Агентство CISA добавило уязвимость в свой каталог известных эксплуатируемых уязвимостей (KEV) и призвало федеральные агентства обеспечить безопасность своих устройств к 19 апреля 2024 года.

Также специалисты из лаборатории watchTowr Labs проанализировали уязвимость и представили доказательство концепции, демонстрирующее, как с помощью инъекции команд можно манипулировать устройствами, не защищёнными последними обновлениями. Кроме того, стало известно, что уязвимость уже активно использовалась в марте для установки закладок в брандмауэрах с помощью вредоносного ПО Upstyle, что позволяло атакующим получить доступ к внутренним сетям и краже данных.

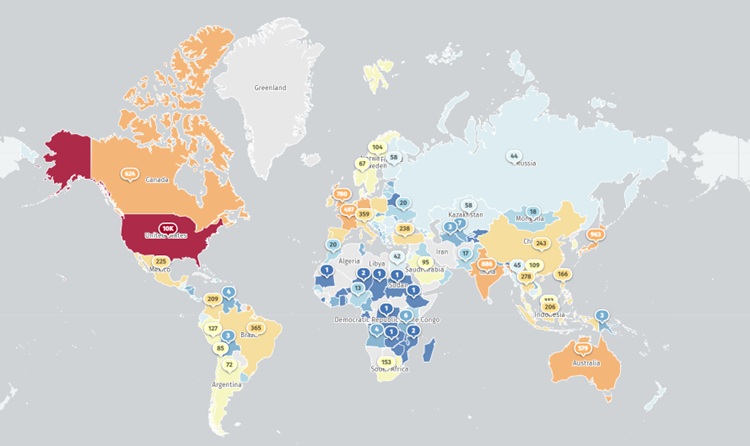

По данным Shadowserver Foundation, примерно 22 542 доступных в интернете устройства защиты могут быть подвержены атакам, преимущественно в США, Японии, Индии, Германии, Великобритании, Канаде, Австралии, Франции и Китае.

География уязвимых устройств

Эксперты настоятельно рекомендуют пользователям немедленно применить выпущенные исправления для защиты от потенциальных угроз.