Полный контроль над BIG-IP: ошибки оставляют системы F5 открытыми для атак

Администраторам нужно срочно принять меры для защиты сети.

Компания F5 объявила об устранении двух критических уязвимостей в системе управления BIG-IP Next Central Manager, которые могли быть использованы для получения административного доступа и создания скрытных несанкционированных аккаунтов на управляемых устройствах.

BIG-IP Next Central Manager — это инструмент, позволяющий администраторам управлять экземплярами BIG-IP Next в локальных и облачных средах через единый пользовательский интерфейс.

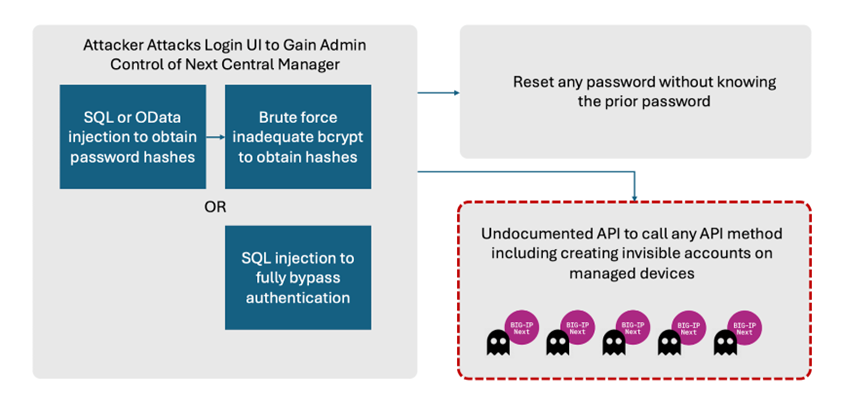

Уязвимости – SQL-инъекция (CVE-2024-26026, оценка CVSS: 7.5) и OData-инъекция (CVE-2024-21793, оценка CVSS: 7.5), обнаруженные в API BIG-IP Next Central Manager, позволяют удаленному неаутентифицированному злоумышленнику выполнять вредоносные SQL-запросы на не обновлённых устройствах.

ИБ-компания Eclypsium, которая сообщила о данных уязвимостях и опубликовала PoC-эксплойт, заявила, что скрытые аккаунты, созданные после взлома, не отображаются в Next Central Manager и могут быть использованы для злонамеренной деятельности в среде жертвы.

Eclypsium также добавила, что консоль управления Central Manager может быть удаленно использована любым злоумышленником для получения полного административного контроля над системой.

Потенциальные векторы атаки

В качестве временной меры безопасности F5 рекомендует открывать доступ к Next Central Manager только доверенным пользователям через защищенные сети, пока администраторы не установят обновления безопасности.

По данным Eclypsium, на данный момент нет свидетельств того, что уязвимости были использованы в атаках. Несмотря на отсутствие точных данных о числе пользователей BIG-IP Next Central Manager, Shodan отслеживает более 10 000 устройств F5 BIG-IP с открытыми управляющими портами в интернете.