PoC в сети: роутеры D-Link оказались в руках хакеров из-за 0day

Массовые атаки на уязвимые роутеры - теперь вопрос времени.

Специалисты SSD Secure Disclosure обнаружили уязвимости в маршрутизаторе D-Link EXO AX4800 (DIR-X4860), которые позволяют захватить полный контроль над устройством.

Недостатки обнаружены в роутерах DIR-X4860 с последней версией прошивки «DIRX4860A1_FWV1.04B03». Уязвимости позволяют удалённому неаутентифицированному злоумышленнику, имеющему доступ к порту HNAP, получить root-привилегии и удаленно выполнять команды (Remote Code Execution, RCE). Комбинируя обход аутентификации с выполнением команд, атакующий может полностью скомпрометировать устройство.

Доступ к порту Home Network Administration Protocol (HNAP) не представляет сложности, так как он обычно доступен через HTTP (порт 80) или HTTPS (порт 443) через интерфейс удалённого управления маршрутизатором.

Процесс эксплуатации

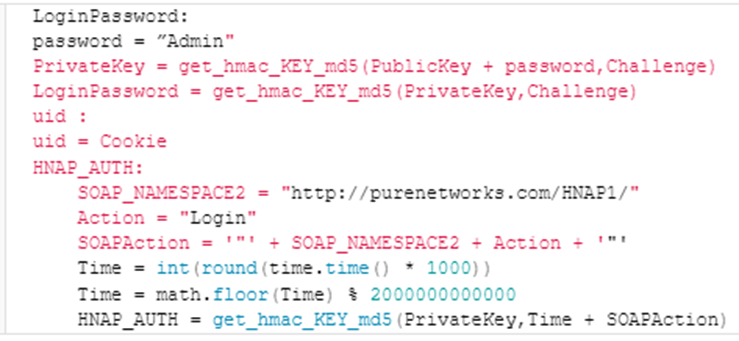

Аналитики SSD предоставили пошаговые инструкции по эксплуатации обнаруженных уязвимостей, сделав доказательство концепции (Proof-of-Concept, PoC) общедоступным. Атака начинается с отправки специально сформированного запроса на вход через интерфейс управления маршрутизатором, который включает параметр 'PrivateLogin', для которого установлено значение «Username», и имя пользователя «Admin».

Маршрутизатор отвечает вызовом, cookie-файлом и открытым ключом, которые используются для генерации действительного пароля для входа в аккаунт «Admin». Затем отправляется повторный запрос на вход с заголовком HNAP_AUTH и сгенерированным LoginPassword, что фактически обходит аутентификацию.

Запрос на вход, который обходит этап аутентификации

С полученным доступом злоумышленник затем эксплуатирует уязвимость инъекции команд в функции 'SetVirtualServerSettings' с помощью специально сформированного запроса. Функция обрабатывает параметр 'LocalIPAddress' без должной очистки, что позволяет выполнить введённую команду в контексте операционной системы маршрутизатора.

SSD утверждает, что трижды связывалась с D-Link, чтобы поделиться своими находками за последние 30 дней, но все попытки уведомления оказались безуспешными, оставляя уязвимости не устранёнными. До тех пор, пока не будет доступно обновление прошивки для безопасности, пользователям маршрутизатора DIR-X4860 рекомендуется отключить интерфейс удалённого управления устройством, чтобы предотвратить эксплуатацию уязвимости.