PDF-ловушка: как дизайн Foxit Reader позволяет заразиться вирусом в 2 клика

Хакеры в очередной раз пользуются невнимательностью жертв для проникновения в системы.

Команда Check Point Research обнаружила эксплойт, нацеленный на пользователей Foxit Reader, который использует невнимательность пользователей для выполнения вредоносного кода.

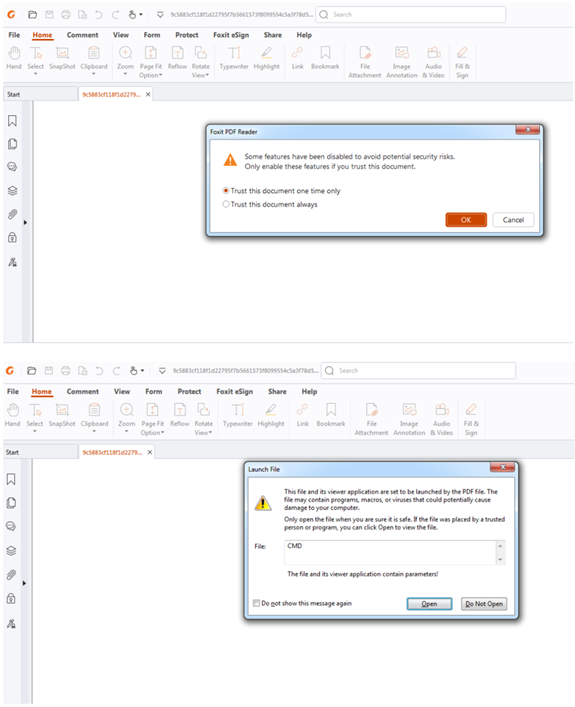

Множество злоумышленников уже активно применяют данный эксплойт, который базируется на недостатках в системе предупреждений Foxit Reader. Когда пользователь открывает зараженный PDF-файл, срабатывает предупреждение безопасности. Если невнимательный пользователь дважды соглашается с настройками по умолчанию, эксплойт загружает и выполняет вредоносный код с удалённого сервера.

Заражение происходит по такому сценарию:

- при открытии файла появляется первое всплывающее окно с выбором по умолчанию «Доверять один раз»;

- после нажатия «ОК» в первом окне всплывает второе окно с сообщением, предупреждающим об опасности заражения;

- жертва разрешает открыть файл, не читая сообщение.

Злоумышленники пользуются таким поведением цели, предоставляя наиболее «вредоносный» выбор по умолчанию.

Всплывающие окна в Foxit Reader

Исследователи отмечают, что успешные заражения и низкий уровень обнаружения позволяют распространять вредоносные PDF-файлы нестандартными способами, в частности, через Facebook*, избегая при этом обнаружения. Использование эксплойта варьируется от шпионских кампаний до киберпреступлений, включающих сложные цепочки атак.

В одном из случаев группировка APT-C-35 (DoNot Team) смогла провести гибридные кампании, нацеленные как на устройства Windows, так и на Android, что привело к обходу двухфакторной аутентификации (2FA). Эксплойт также применялся различными киберпреступниками для распространения наиболее известных семейств вредоносного ПО, таких как VenomRAT, Agent Tesla, Remcos и другие.

В одной из вредоносных кампаний специалисты Check Point отслеживали ссылки, распространявшиеся через Facebook, что в конечном итоге привело к длинной цепочке атак, включающей установку инфостилера и двух криптомайнеров. В другой кампании злоумышленник под ником @silentkillertv использовал два связанных PDF-файла, один из которых был размещен на легитимном сайте trello.com.

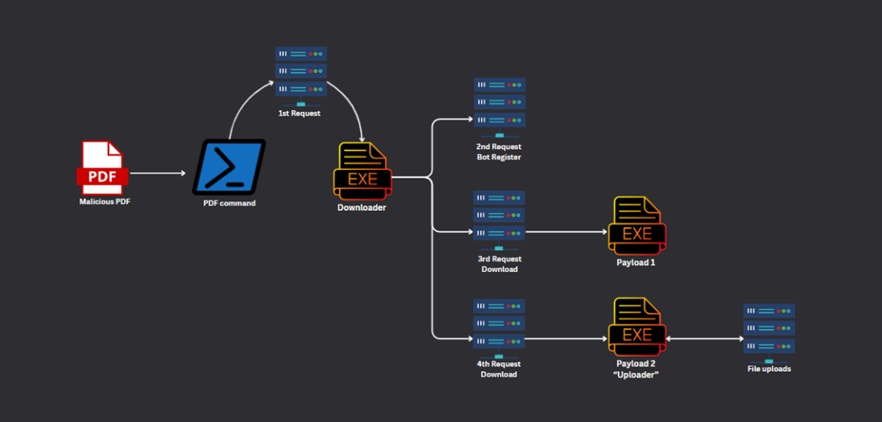

Исследователи смогли получить несколько утилит, которыми хакеры создавали вредоносные PDF-файлы. Большинство PDF-файлов выполняли команду PowerShell для загрузки вредоносного кода с удалённого сервера, хотя в некоторых случаях использовались и другие команды.

Цепочка атаки

Эксплойт классифицируется исследователями как форма фишинга или социальной инженерии, нацеленной на пользователей Foxit Reader, а не как классическая вредоносная активность. Киберпреступники заставляют пользователей привычно нажимать «ОК», не осознавая возможных рисков.

В Foxit Reader признали проблему и сообщили Check Point, что она будет решена в версии 2024 3. Тем временем пользователям настоятельно рекомендуется быть внимательными и осторожными при открытии PDF-файлов из неизвестных источников.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.