От Linux к Windows: как Hellhound обходит защиту российских компаний?

Хакеры атаковали как минимум 48 организаций к 2024.

В ноябре 2023 года специалисты экспертного центра кибербезопасности Positive Technologies (PT Expert Security Center) опубликовали свое первое исследование об атаках ранее неизвестной хакерской группировки Hellhounds на российские компании. Исследование, озаглавленное «Операция Lahat», было посвящено атакам группировки на системы под управлением Linux с использованием нового бэкдора под названием Decoy Dog. Однако продолжающиеся расследования Positive Technologies показали, что ко второму кварталу 2024 года число подтвержденных жертв Hellhounds увеличилось более чем вдвое и достигло как минимум 48 российских организаций.

В ходе реагирования на один из недавних инцидентов в компании из сферы транспорта и перевозок команде кибербезопасности Positive Technologies CSIRT удалось выявить успешные атаки Hellhounds не только на Linux-инфраструктуру, но и на системы под управлением Windows, о которых ранее не сообщалось. Более того, новое углубленное исследование установило, что группировка Hellhounds успешно атакует инфраструктуры российских организаций как минимум с 2021 года. Кроме того, выяснилось, что разработка используемого хакерами вредоносного ПО велась как минимум с 2019 года.

В своих атаках Hellhounds опирается на широкий спектр первичных векторов компрометации, включая уязвимые веб-приложения, а также проникновение в инфраструктуру жертвы через системы сторонних подрядчиков, с которыми у атакуемых организаций существуют доверенные отношения. Предполагается, что злоумышленники также проникали в инфраструктуры с помощью атак типа supply chain.

При проведении своих атак хакеры зачастую маскировали вредоносные инструменты под процессы легитимных программ, включая продукты самой компании Positive Technologies. Это позволяло им долгое время оставаться незамеченными в скомпрометированных системах.

В новом подробном отчете исследователи Positive Technologies рассказывают о ранее неизвестном вредоносном инструментарии Hellhounds, раскрывают методы маскировки, используемые злоумышленниками, а также приводят индикаторы компрометации и сигнатуры для обнаружения образцов задействованного вредоносного ПО. Расширенная версия исследования впервые была представлена на международном киберфестивале по информационной безопасности Positive Hack Days 2.

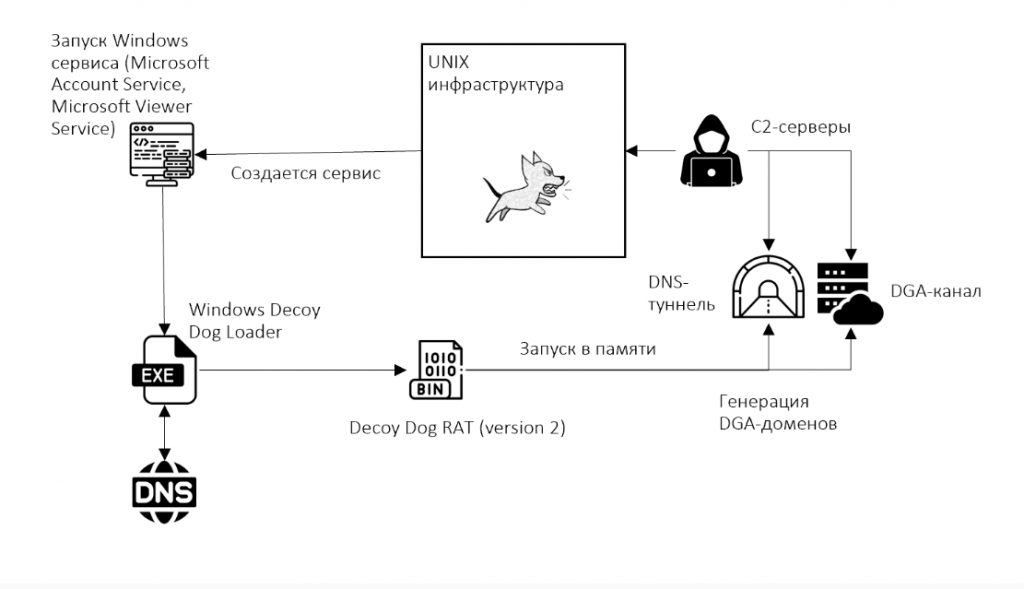

После успешной компрометации Linux-систем, о которой Positive Technologies подробно рассказывала в прошлогоднем отчете, злоумышленники из Hellhounds предприняли успешную попытку компрометации критически важных узлов под управлением Windows. Получив доступ, атакующие устанавливали вредоносные сервисы с именами Microsoft Account Service или Microsoft Viewer Service, которые запускали исполняемые PE-файлы, являвшиеся загрузчиками бэкдора Decoy Dog.

Детальная схема работы Decoy Dog на узлах под управлением Windows.

Чтобы расшифровать основную полезную нагрузку бэкдора, загрузчик использовал хитрый алгоритм на основе доменных имен и IP-адресов. Он расшифровывал список доменов из своего кода, пытался разрезолвить эти домены, а затем с помощью одного из успешно разрезолвленных IP-адресов генерировал ключ для расшифровки пути к основному бэкдору. При этом злоумышленники могли использовать несуществующие поддомены реальных доменов для имитации легитимного трафика.

После расшифровки загрузчик передавал управление основной нагрузке - бэкдору Decoy Dog на базе открытого фреймворка Pupy RAT, но с рядом новых функций, включая поддержку динамической конфигурации и механизма резервных DGA-доменов.

Для кражи учетных записей на скомпрометированных Linux-системах атакующие применяли модифицированную open-source утилиту 3snake. В отличие от оригинальной версии, в утилите была удалена возможность терминального режима запуска, добавлена функция перехвата OpenLDAP, а перехваченные учетные данные шифровались алгоритмом RC4.

В двух изученных Positive Technologies случаях начальным вектором компрометации стал скомпрометированный подрядчик, имевший доступ по SSH к инфраструктуре жертвы. А чтобы замаскировать исполняемые файлы Decoy Dog и добиться запуска вредоноса на устройствах жертв, злоумышленники использовали ISO-образы с подменой сервиса для проведения видеоконференций iMind.

Согласно исследованию, жертвами Hellhounds в основном становятся российские ИТ-компании, многие из которых являются подрядчиками критически важных организаций. Предполагается, что атакующие специально нацеливаются на эти компании, чтобы затем использовать их для проведения атак через доверенные отношения с конечными жертвами. Тем не менее, группировка также продолжает атаковать организации из других отраслей, включая государственный сектор.

Несмотря на то, что весь использующийся Hellhounds вредоносный инструментарий основан на открытых исходных кодах, злоумышленникам удалось существенно его модифицировать. Благодаря этому атакующим удается успешно обходить средства защиты и на протяжении многих лет оставаться незамеченными в скомпрометированных системах критически важных организаций на территории России.