Fickle Stealer: новый инфовор тщательно прочёсывает браузеры, Steam, Discord и Telegram

Что изощрённый вредонос пытается найти на скомпрометированных устройствах?

Исследователи в области кибербезопасности обнаружили новое вредоносное ПО под названием Fickle Stealer, разработанное на языке программирования Rust. Эта программа направлена на кражу конфиденциальной информации с заражённых устройств.

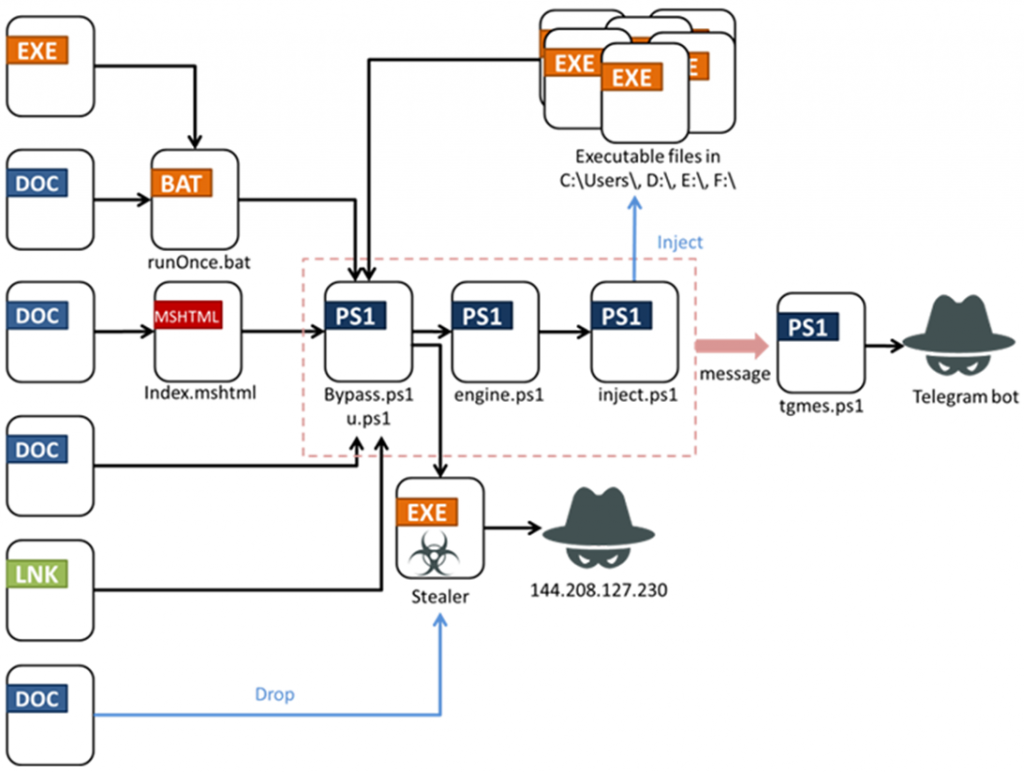

Эксперты из компании Fortinet выявили четыре метода распространения Fickle Stealer: VBA dropper, VBA downloader, link downloader и executable downloader. Некоторые из них используют PowerShell-скрипт для обхода контроля учётных записей пользователей (UAC) и запуска вредоносной программы.

PowerShell-скрипт, известный как «bypass.ps1» или «u.ps1», также предназначен для периодической отправки информации о жертве, включая страну, город, IP-адрес, версию операционной системы, имя компьютера и пользователя, в Telegram-бот, управляемый злоумышленниками.

Вредоносная нагрузка Fickle Stealer, защищённая с помощью упаковщика, выполняет серию проверок для обнаружения песочницы или виртуальной машины, после чего отправляет данные на удалённый сервер в формате JSON.

Fickle Stealer собирает информацию из криптокошельков, веб-браузеров на основе Chromium и Gecko (Google Chrome, Microsoft Edge, Brave, Vivaldi и Mozilla Firefox), а также из приложений AnyDesk, Discord, FileZilla, Signal, Skype, Steam и Telegram. Программа также экспортирует файлы с расширениями txt, kdbx, pdf, doc, docx, xls, xlsx, ppt, pptx, odt, odp и wallet.dat.

«Помимо популярных приложений, этот инфовор ищет конфиденциальные файлы в родительских директориях общих директорий установки для обеспечения всестороннего сбора данных», — отметил исследователь безопасности Пей Хан Ляо. «Он также получает целевой список с сервера, что делает Fickle Stealer более гибким».

Кроме того, компания Symantec, принадлежащая Broadcom, недавно раскрыла детали о другой вредоносной программе под названием AZStealer. Она основана на Python и также собирает широкий спектр информации. AZStealer доступен на GitHub и рекламируется как «лучший необнаруживаемый Discord-вор».

«Вся украденная информация архивируется и в зависимости от размера архива эксфильтруется напрямую через Discord Webhook. Либо же сначала загружается на онлайн-хранилище Gofile, а затем через Discord», — сообщают исследователи.

«AZStealer также пытается украсть документы с предопределёнными расширениями или содержащие ключевые слова, такие как "пароль", "кошелёк", "резервная копия" и т.д. в имени файла».