Цифровые оборотни ChamelGang: правительственные хакеры осваивают новые способы маскировки

Как китайские APT-группы скрывают свои истинные цели.

Группы кибершпионажа начали активно применять программы-вымогатели не только для финансовой выгоды, но и для усложнения атрибуции атак, отвлечения защитников и запутывания следов.

Аналитики из SentinelLabs и Recorded Future* представили отчет, в котором описывается деятельность APT-группы ChamelGang, подозреваемой в связи с Китаем. Группа использует программу-вымогатель CatB в атаках на крупные организации по всему миру.

Деятельность ChamelGang

ChamelGang (также известная как CamoFei) в период с 2021 по 2023 годы нацеливалась на правительственные организации и объекты критической инфраструктуры. Группа применяет сложные методы для первоначального доступа, разведки, бокового перемещения и эксфильтрации конфиденциальных данных.

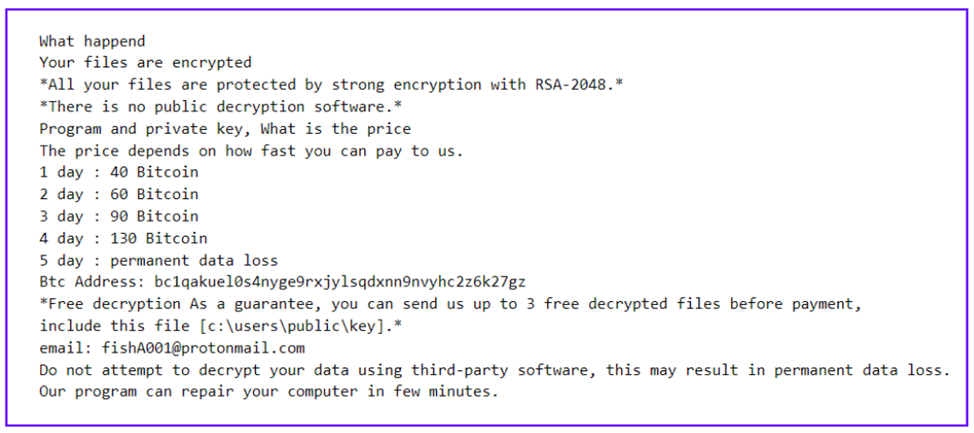

В ноябре 2022 года злоумышленники атаковали администрацию президента Бразилии, скомпрометировав 192 компьютера. В конечном итоге в сети была развернута программа-вымогатель CatB и оставлены записки с требованием выкупа.

Записка с требованием выкупа ChamelGang

Изначально атаку приписывали группе TeslaCrypt, но SentinelLabs и Recorded Future представили новые доказательства, указывающие на ChamelGang. В конце 2022 года группа также атаковала Всеиндийский институт медицинских наук (AIIMS) с помощью CatB, что вызвало значительные перебои в предоставлении медицинских услуг.

Исследователи считают, что ChamelGang также стоит за атаками на правительственное учреждение в Восточной Азии и авиационную организацию в Индийском субконтиненте. В данных случаях использовались известные тактики, техники и процедуры (TTPs), а также собственное вредоносное ПО BeaconLoader.

Отдельный кластер активности, выявленный SentinelLabs и Recorded Future, для шифрования файлов использует Jetico BestCrypt и Microsoft BitLocker вместо CatB. Инциденты затронули 37 организаций в Северной Америке (преимущественно), Южной Америке и Европе. Сравнивая данные с отчетами других ИБ-компаний, исследователи обнаружили пересечения с прошлыми инцидентами, связанными с подозреваемыми китайскими и северокорейскими APT-группами.

BestCrypt обычно использовался для шифрования серверов, тогда как BitLocker применялся к рабочим станциям. В атаке использовались веб-оболочка China Chopper (кастомная версия miPing) и контроллеры домена Active Directory в качестве точек опоры. Аналитики отмечают, что атаки длились в среднем 9 дней, хотя некоторые завершались всего за несколько часов, что свидетельствует о хорошем знании атакуемой среды.

Применение программ-вымогателей в кибершпионаже может приносить стратегические и оперативные преимущества, размывая границы между деятельностью APT-групп и киберпреступников, что может привести к ошибочной атрибуции атак или скрыть истинную цель злоумышленников — сбор данных.

Приписывание прошлых инцидентов с использованием программ-вымогателей группе ChamelGang показывает, что атакующие меняют тактику, чтобы скрыть свои следы и при этом достигать своих целей.

ChamelGang был впервые задокументирован ещё в сентябре 2021 года – тогда исследователи имели дело с экземпляром вредоносного ПО для Windows. В июне 2023 года была обнаружена Linux-версия вредоносного ПО ChamelDoH, которое позволяло осуществлять связь с серверами злоумышленников по протоколу DNS-over-HTTPS (DoH).

*Recorded Future признана нежелательной организацией в России.