Passkey – всё: обнаружен простой способ обойти передовую технологию аутентификации

Криптографические ключи оказались бессильны перед смекалкой хакеров.

В последнее время многие онлайн-сервисы, такие как банки, интернет-магазины, социальные сети и платформы для разработки ПО, начали использовать технологию Passkey для защиты аккаунтов вместо традиционных паролей.

Passkey — это технология аутентификации, основанная на криптографических ключах, хранящихся на устройстве. В отличие от обычных паролей, парольные ключи Passkey обеспечивают наивысший уровень безопасности, так как они уникальны для каждого устройства и аккаунта. Их трудно подобрать или подделать, а ещё они защищены от фишинга, поскольку привязаны к конкретному сайту или сервису.

Тем не менее, несмотря на все преимущества технологии Passkey, по словам исследователя Джо Стюарта из eSentire, все эти меры безопасности не защищают от атак типа Adversary-in-the-Middle (AitM), которые могут с лёгкостью обойти Passkey-аутентификацию.

Проблема заключается не в самих Passkey, а в их реализации и необходимости в запасных вариантах аутентификации. Множество сайтов предлагают менее безопасные способы восстановления аккаунта в случае утери Passkey или устройства.

В свою очередь, в ходе AitM-атаки злоумышленники могут воспользоваться этим, например, изменив внешний вид экрана авторизации в тот или иной сервис, чтобы пользователю вообще не предоставлялся выбор аутентификации через Passkey.

Собственно, так и устроены AitM-атаки: злоумышленники «вклиниваются» между пользователем и легитимным сайтом, к которому он пытается получить доступ, модифицируя HTML, CSS и JavaScript на странице входа. Это позволяет им контролировать процесс аутентификации и удалять любые упоминания Passkey, оставляя только менее безопасные варианты, которые можно легко перехватить.

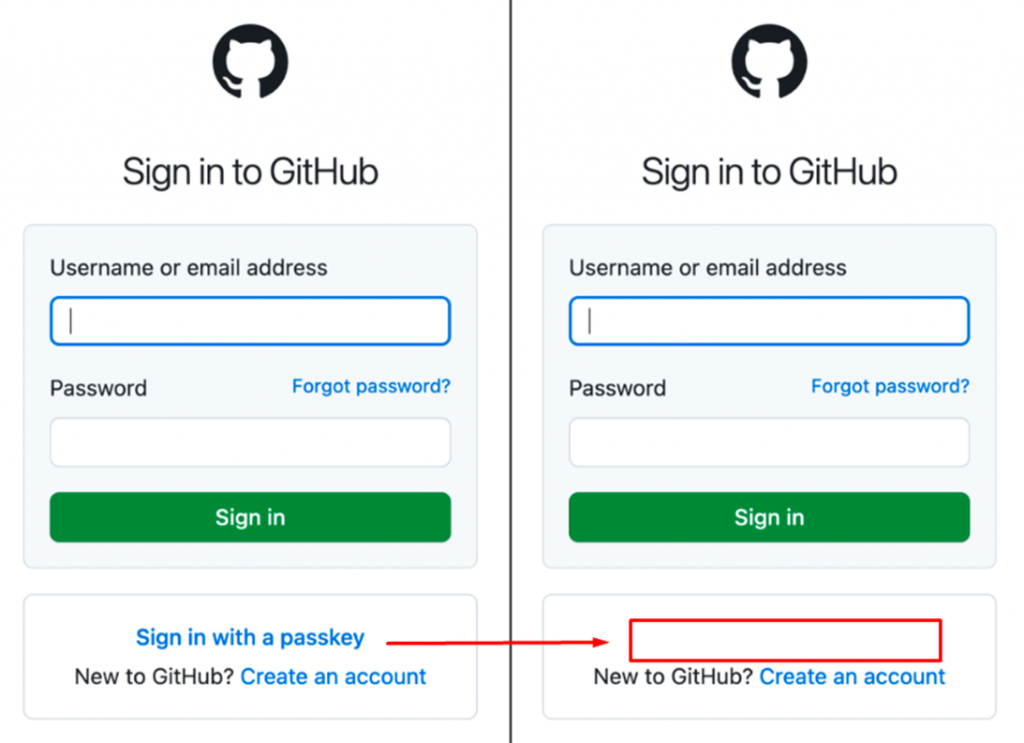

Стюарт из eSentire даже привёл реальный пример, где использовал программное обеспечение Evilginx для изменения страницы входа GitHub, убирая кнопку «Войти с помощью Passkey», что заставляло пользователя вводить традиционный логин и пароль. Стюарт также отметил, что проблема касается не только GitHub и Microsoft, но и большинства крупных ритейлеров и облачных сервисов.

Исследователь подчёркивает, что атака на аутентификацию методом редактирования страниц входа не является прямой уязвимостью Passkey. Подобные атаки скорее свидетельствуют о незрелости аутентификационных методов в целом. Многие пользователи не знакомы с Passkey и могут не распознать манипуляции на странице входа. В то же время разработчики могут не знать, как AitM-атаки изменяют внешний вид страницы входа.

Для повышения безопасности Джо Стюарт рекомендует использовать Magic Link для восстановления доступа к аккаунту, когда на электронную почту пользователя отправляется уникальная временная ссылка, позволяющая авторизоваться автоматически, не взаимодействуя с фишинговым окном ввода учётных данных.

Также не лишним будет внедрить в процесс авторизации аппаратные ключи, строго прописать политики доступа, использовать сложные пароли для резервных методов аутентификации, а также разрешить пользователям применять сразу несколько Passkey-ключей, чтобы в случае потери одного из них не приходилось использовать менее безопасные методы.