Маска сброшена: KrebsOnSecurity раскрывает личность хакера x999xx

История жизни киберпеступника от небольшого города до глубин даркнета.

Большинство опытных киберпреступников часто скрывают свою настоящую личность, используя псевдонимы. Однако некоторые хакеры не особо заботятся о своей анонимности. Один из таких примеров – хакер x999xx, который предоставляет доступ к корпоративным сетям для различных вымогательских групп. Подробности о жизни хакера раскрыл Брайан Кребс в своем блоге.

Хакер x999xx, известный брокер первоначального доступа (Initial Access Broker, IAB), продает учетные данные для удаленного доступа и базы данных с личной и финансовой информацией. В феврале 2019 года аналитическая компания Flashpoint назвала x999xx одним из самых активных участников киберпреступного форума Exploit, где он регулярно продавал украденные базы данных и сетевые учетные записи.

В августе 2023 года x999xx продал доступ к компании, разрабатывающей программное обеспечение для сферы недвижимости. В июле 2023 года он предложил на продажу номера социального страхования, имена и даты рождения граждан одного из штатов США. В июне 2023 года x999xx выставил на продажу 80 баз данных крупнейшей австралийской розничной компании.

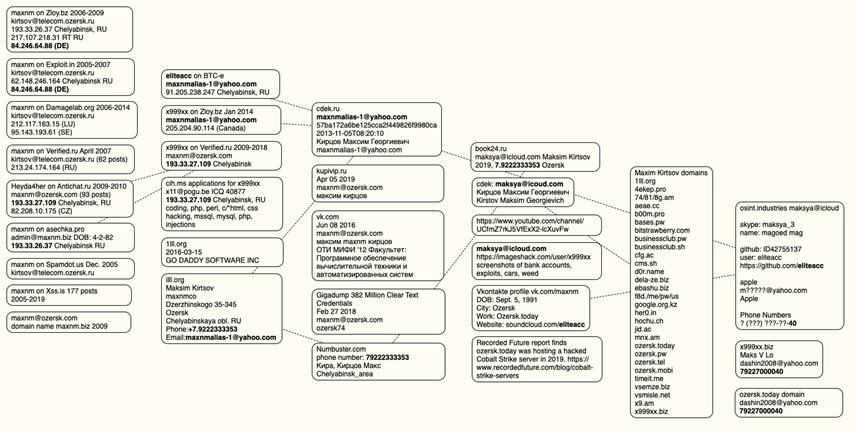

Хакер x999xx начал свою деятельность в 2009 году на форуме Verified под адресом maxnm@ozersk[.]com, который более 10 лет назад использовался для создания учетной записи во ВКонтакте под именем Максим Кирцов из Озерска. В профиле «maxnm» указана дата рождения 5 сентября 1991 года. В 2014 году Кирцов зарегистрировался на форуме Zloy с адресом maxnmalias-1@yahoo[.]com, который позже использовался для создания учетной записи на cdek.ru под именем Максим Георгиевич Кирцов.

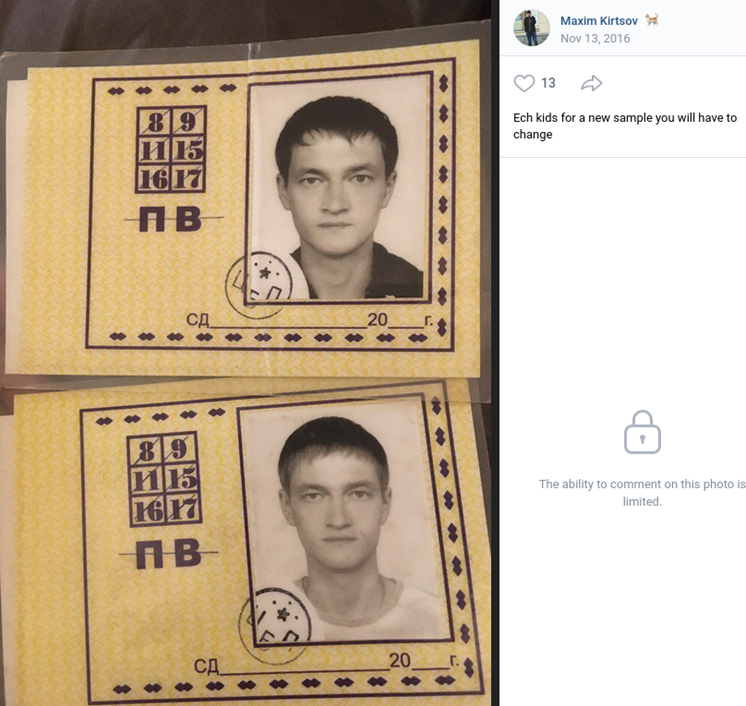

Фотографии на странице Максима Кирцова в 2016 году

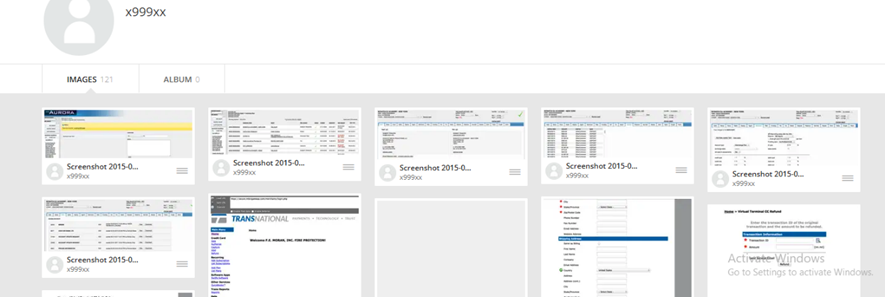

До 2009 года x999xx использовал псевдоним Maxnm на различных русскоязычных киберпреступных форумах, таких как Spamdot, Exploit и Damagelab. Поиск по имени Кирцов Максим Георгиевич выявил множество учетных записей, зарегистрированных на адрес maksya@icloud[.]com. Адрес использовался 10 лет назад для создания аккаунта на imageshack[.]com под именем x999xx, где размещены скриншоты банковских счетов, переписки с другими хакерами и взломанных сайтов.

Аккаунт x999xx на Imageshack

На странице Кирцова во ВКонтакте также можно найти фотографии автомобилей и домашних растений, совпадающие с фотографиями на аккаунте imageshack. В 2012 году Кирцов был сотрудником Озерского технологического института Национального исследовательского ядерного университета.

На странице Вконтакте в качестве рода занятий Кирцова указан сайт под названием ozersk[.]today, который на первый взгляд выглядит как блог о жизни в Озерске. Однако в 2019 году ИБ-компания Recorded Future обнаружила, что этот домен использовался для размещения сервера Cobalt Strike.

По данным сервиса DomainTools.com, ozersk[.]today был зарегистрирован на адрес электронной почты dashin2008@yahoo.com, который также использовался для регистрации примерно 20 других доменов, включая x999xx[.]biz. Практически все домены были зарегистрированы на Максима Кирцова.

Схема доменов, связывающих x999xx с Максом Кирцовым

В переписке с KrebsOnSecurity Кирцов подтвердил, что он является x999xx. Максим не считает себя виновным в вымогательстве, а больше сосредоточен на сборе данных. В своих постах на форумах Кирцов упоминал, что никогда не атакует объекты в своей стране и не боится преследования, пока его деятельность направлена на иностранные цели.

История x999xx напоминает о том, что многие киберпреступники считают себя неприкосновенными, пока остаются на определенной территории. Несмотря на это, западные правоохранительные органы применяют психологические операции для борьбы с такими преступниками, внедряясь в их сети и нарушая их доверие друг к другу.

Таким образом и поступили с LockBit, захватив инфраструктуру группы. Кроме того, в мае в рамках операции Endgame было захвачено более 100 серверов, используемых для крупных вредоносных кампаний с использованием таких программ, как IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader и SystemBC.