Twilio: хакеры получили доступ к 33 млн номеров пользователей Authy

Защита не сработала от потери личной информации клиентов.

Компания Twilio сообщила о том, что неизвестные злоумышленники использовали уязвимость в неаутентифицированной конечной точке сервиса Authy для получения данных, связанных с учётными записями пользователей. В результате атаки были скомпрометированы номера мобильных телефонов пользователей.

Authy, являющийся частью Twilio с 2015 года, пользуется популярностью как приложение для двухфакторной аутентификации (2FA), добавляя дополнительный уровень защиты для учётных записей пользователей.

Twilio предприняла оперативные меры для обеспечения безопасности, закрыв уязвимую конечную точку и заблокировав неаутентифицированные запросы. Однако, несмотря на предпринятые шаги, угроза остаётся актуальной.

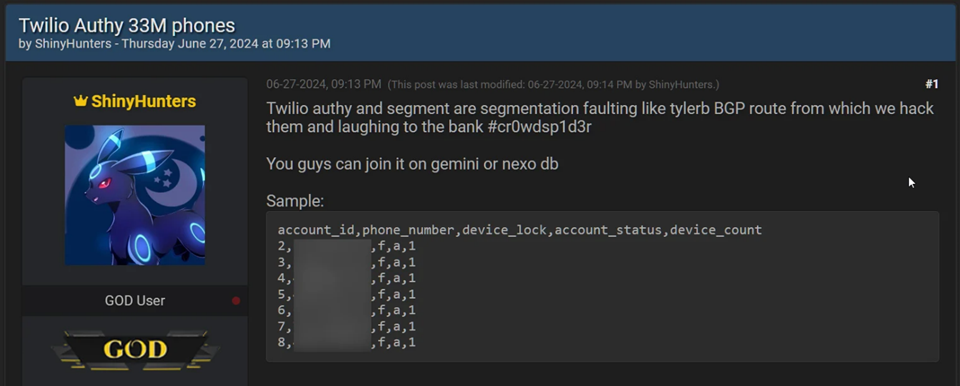

Информация об утечке появилась после того, как группа ShinyHunters выложила на форуме BreachForums базу данных, содержащую 33 миллиона номеров телефонов, предположительно извлечённых из учётных записей Authy.

Пост ShinyHunters с данными Twilio Authy на хакерском форуме

Опубликованный CSV-файл содержит 33 420 546 строк, каждая из которых содержит идентификатор учетной записи, номер телефона, столбец «over_the_top», статус учетной записи и количество устройств.

Данные были составлены путем подачи огромного списка телефонных номеров в незащищенную конечную точку API. Если номер был действительным, конечная точка возвращала информацию о связанных учетных записях, зарегистрированных в Authy. Хотя данные Authy содержали только номера телефонов, они все равно могут быть использованы в атаках по подмене SIM-карт (SIM Swapping), смишингу, и взломе учетных записей.

В Twilio подчеркнули, что не обнаружено доказательств того, что злоумышленники получили доступ к системам компании или другой чувствительной информации. Для предотвращения возможных последствий инцидента пользователям рекомендуется обновить свои приложения до последней версии: для Android это версия 25.1.0 и выше, а для iOS — версия 26.1.0 и выше.

Пользователям следует быть особенно внимательными к получаемым сообщениям и избегать перехода по подозрительным ссылкам. Пользователи Authy также должны убедиться, что их мобильные учетные записи настроены на блокировку передачи номеров без предоставления пароля или отключения мер безопасности.

Twilio ранее уже подвергалась нападениям. Напомним, что в июне компания столкнулась с очередным инцидентом кибербезопасности, совершенным тем же злоумышленником, который в августе получил доступ к информации о клиентах Twilio.

Хакер, взломавший Twilio в начале августа, провел масштабную фишинговую кампанию против 136 организаций , в результате которой был взломан 9931 аккаунт. Кампания получила название «0ktapus», поскольку первоначальной целью атак было получение идентификационных данных Okta и кодов двухфакторной аутентификации (2FA) от пользователей целевых организаций.