Хакеры нашли способ обойти защиту SmartScreen

Устраненная уязвимость стала каналом для проникновения в системы.

Специалисты Cyble сообщают, что хакеры нашли способ обойти защиту Microsoft SmartScreen, чтобы распространять вредоносное ПО на устройства пользователей. Уязвимость в SmartScreen позволяет проникнуть в систему через Защитник Windows и заразить устройства.

В январе 2024 года группировка DarkGate эксплуатировала уязвимость CVE-2024-21412 (оценка CVSS: 8.1) для доставки вредоносных инсталляторов, имитирующих популярные приложения по типу iTunes, Notion и NVIDIA. Microsoft устранила уязвимость в феврале, но другая группа, Water Hydra, продолжила использовать недостаток для распространения вредоносного ПО, включая троян DarkMe.

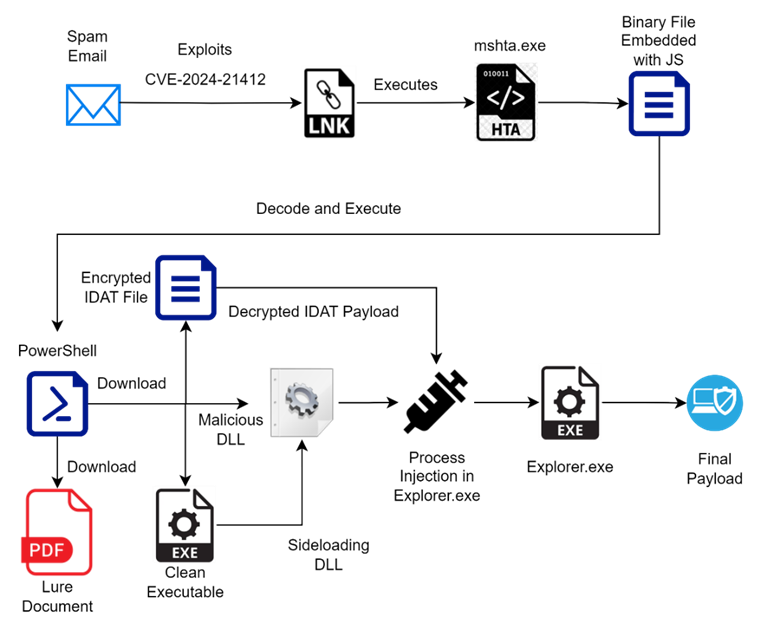

Первоначальное заражение начинается с электронного письма от якобы надежного источника. Письмо составлено так, чтобы побудить получателя нажать на ссылку, которая обманом заставляет пользователя просмотреть URL, размещенный на удаленном ресурсе WebDAV. При нажатии на URL и запускается LNK-файл, размещенный на том же ресурсе WebDAV, инициируя процесс заражения.

Запуск URL-ссылок позволяет пропустить этап проверки SmartScreen и инициировать многоступенчатую атаку с использованием PowerShell и JavaScript скриптов. В конечном итоге на устройства устанавливается вредоносное ПО Lumma и Meduza Stealer.

PowerShell-скрипты расшифровывают и выполняют дополнительные полезные нагрузки, устанавливают вредоносное ПО и отображают поддельный документ на устройстве жертвы. Методы атаки включают DLL Sideloading и эксплуатацию загрузчика IDAT Loader для доставки Lumma и Meduza Stealer. Вредоносное ПО затем внедряется в explorer.exe.

Цепочка заражения

Атака нацелена на частных лиц и организации по всему миру. В кампании используются такие уловки, как поддельные налоговые документы на испанском языке, электронные письма от Дептранса США и формы Medicare.

Рост использования уязвимости CVE-2024-21412 в сочетании с такими сложными подходами подчеркивает необходимость в проактивных мерах безопасности и постоянных изменениях для противодействия новым угрозам. А доступность модели Ransomware-as-a-Service (RaaS) может только усугубить ситуацию, что делает еще более актуальной задачу принятия мер для защиты от подобных угроз.