BugSleep – новое кибероружие в арсенале иранских хакеров

На что способен свежий бэкдор, нацеленный на израильские компании?

Исследователи компании Check Point сообщили, что иранская хакерская группировка MuddyWater активизировала свои атаки на Израиль, используя ранее незадокументированный бэкдор под названием BugSleep.

Киберпреступники из MuddyWater часто используют фишинговые кампании со скомпрометированных корпоративных почтовых аккаунтов, что приводит к установке легитимных инструментов удалённого управления, таких как Atera Agent и Screen Connect.

Check Point отслеживает деятельность MuddyWater с 2019 года. Эксперты утверждают, что с октября 2023 года атаки группы на Израиль значительно участились. Вместе с фишинговыми кампаниями, направленными на установку инструментов удалённого управления, в последнее время хакеры начали использовать новый бэкдор BugSleep, предназначенный для атак на израильские организации.

BugSleep впервые был замечен в фишинговых приманках в мае этого года. Исследователи Check Point обнаружили сразу несколько версий этого вредоносного ПО. Судя по всему, вредонос сейчас находится в стадии разработки, а различия между версиями в основном касаются улучшения функционала и устранения ошибок.

Выявленные экспертами кампании нацелены на различные сектора, включая правительства, туристические агентства и журналистов. Основная цель хакеров — израильские компании, однако также атакуются организации в Турции, Саудовской Аравии, Индии и Португалии.

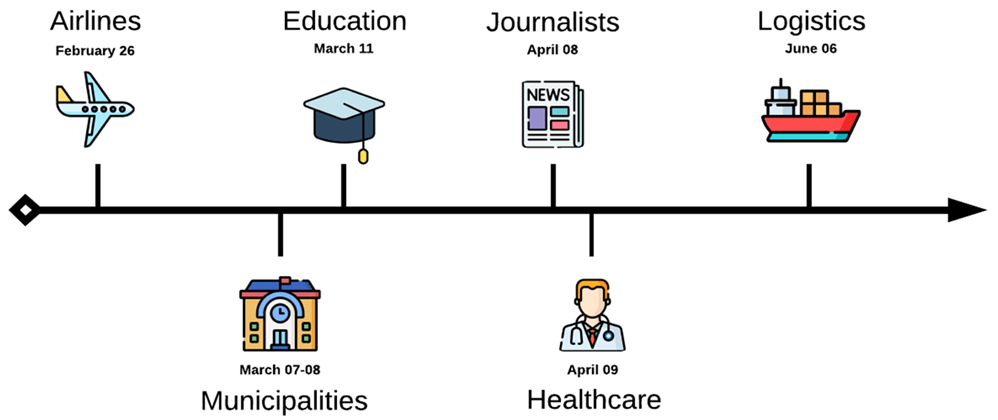

Все атакованные хакерами отрасли с февраля по июнь 2024 года

С февраля этого года специалисты Check Point зафиксировали более 50 фишинговых писем, нацеленных на более чем 10 секторов, включая муниципалитеты, журналистов и здравоохранение. Последняя атака была направлена на саудовские и израильские организации: в первом случае целью было внедрение инструмента удалённого управления, а во втором — бэкдора BugSleep.

Рассмотренные исследователями кампании отражают интересы MuddyWater, фокусирующиеся на специфических секторах, таких как авиалинии и СМИ. Приманки стали проще с начала деятельности группировки и в последнее время начали включать уникальное вредоносное ПО, разработанное хакерами. Кроме того, с переходом к более универсальным приманкам и увеличением использования английского языка, группа смогла сосредоточиться на большем объёме атак, а не на конкретных узконаправленных целях.

Эволюция киберугроз требует постоянной бдительности и адаптации мер защиты. Усложнение тактик хакерских группировок, разработка нового вредоносного ПО и расширение географии атак подчёркивают необходимость международного сотрудничества в сфере кибербезопасности.

Организациям всех секторов следует уделять особое внимание обучению сотрудников, обновлению систем защиты и обмену информацией об угрозах, чтобы противостоять растущей изощрённости кибератак.