«Konfety» – сладкая ловушка в вашем смартфоне

Приложения в Google Play устраивают карамельный апокалипсис прямо у вас в кармане.

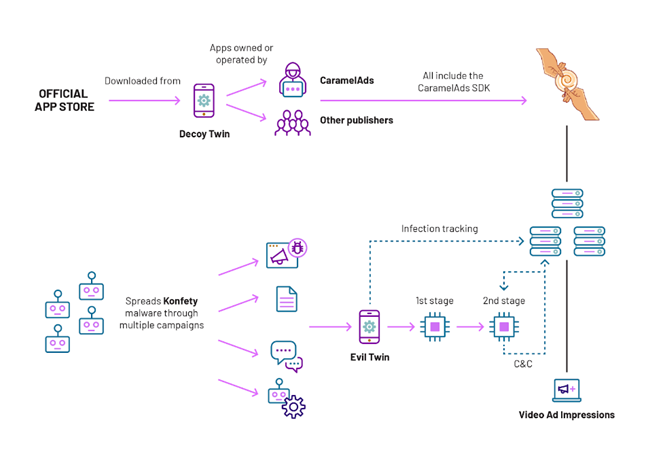

Компания HUMAN раскрыла крупную мошенническую схему, в которой злоумышленники использовали сотни приложений в Google Play Store для совершения различных незаконных действий. Кодовое название кампании — Konfety — связано с использованием SDK для мобильной рекламы, связанного с рекламной сетью CaramelAds.

Исследовательская группа Satori Threat Intelligence Team обнаружила, что киберпреступники действуют с использованием так называемых «злых двойников» приложений (Evil Twin).

Поддельные приложения (более 250) безвредны и распространяются через Google Play Store, а их «злые двойники» распространяются через вредоносные рекламные кампании. Evil Twin-приложения предназначены для мошенничества с рекламой, отслеживания поисковых запросов в Интернете, установки браузерных расширений и загрузки APK-файлов на устройства пользователей.

Схема распространения и работы приложений кампании «Konfety»

Особенностью данной кампании является способность злых двойников маскироваться под свои безопасные аналоги, подделывая идентификаторы приложений и рекламные идентификаторы издателей. Обе группы приложений работают на одной инфраструктуре, что позволяет злоумышленникам масштабировать свои операции по мере необходимости.

Примечательно, что безопасные приложения ведут себя совершенно нормально и зачастую даже не отображают рекламу, при этом включают уведомления о согласии с GDPR, что является новым способом мошенников представлять фальшивый трафик как легитимный. В период своего пика объем запросов, связанных с «Конфетами», достигал 10 миллиардов в день.

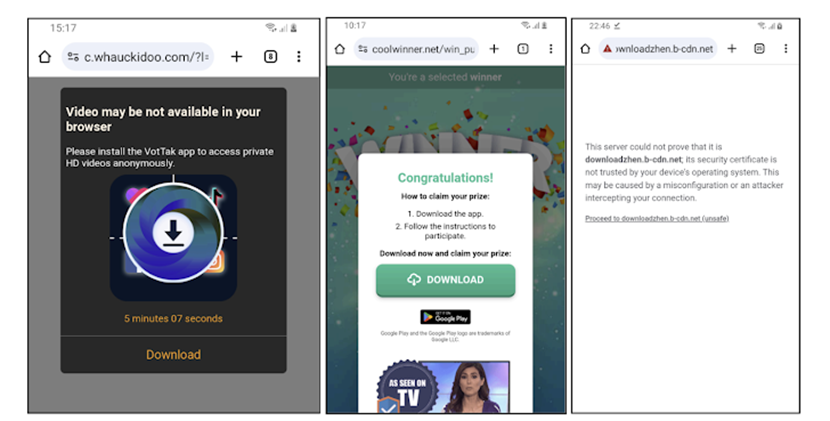

«Конфеты» используют возможности SDK для отображения рекламы, значительно усложняя различение вредоносного трафика от легитимного. Evil Twin-приложения распространяются через рекламу APK-модов и программное обеспечение Letasoft Sound Booster. Вредоносные URL размещены на доменах злоумышленников, взломанных сайтах WordPress и других платформах, поддерживающих загрузку контента, включая Docker Hub, Facebook*, Google Sites и OpenSea.

Вредоносные сайты

Пользователи, попадающие на поддельные URL, перенаправляются на домены, которые предлагают к загрузке Evil Twin-приложения – дроппера для доставки вредоносного ПО APK-файла. Первая стадия устанавливает связь с C2-сервером.

На следующем этапе Evil Twin-приложение скрывает свою иконку с домашнего экрана устройства и запускает полезную нагрузку DEX, которая показывает полноэкранную видеорекламу, когда пользователь находится на домашнем экране или использует другое приложение.

Вредоносное ПО использует SDK CaramelAds для посещения сайтов через браузер по умолчанию, заманивает пользователей путем отправки уведомлений, побуждающих переходить по ссылкам, или загружает модифицированные версии других рекламных SDK.

Кроме того, пользователи, установившие Evil Twin-приложения, вынуждены добавлять виджет панели поиска на главный экран устройства, который незаметно мониторит поисковые запросы и отправляет данные на домены «vptrackme[.]com» и «youaresearching[.]com».

По мнению HUMAN, злоумышленники осознают, что размещение вредоносных приложений в магазинах не является стабильной техникой, и находят креативные и изощренные способы обхода обнаружения и совершения долгосрочного мошенничества.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.