Ядро под прицелом: новые методы GhostEmperor против EDR-решений

Китайские хакеры используют партнеров своих жертв для шпионажа.

Через 2 года после последнего появления китайская хакерская группа GhostEmperor вновь заявила о себе. Известная своими сложными атаками на цепочки поставок, нацеленными на телекоммуникационные и государственные структуры в Юго-Восточной Азии, GhostEmperor значительно усовершенствовала свои методы скрытия. Об этом сообщила Sygnia в новом отчете.

Sygnia обнаружила, что GhostEmperor стояли за инцидентом в конце прошлого года, когда сеть неназванного клиента была скомпрометирована и использована как плацдарм для доступа к системам другой жертвы. Впервые GhostEmperor была выявлена лабораторией Касперского в 2021 году. В Sygnia отметили, что отсутствие публичных сообщений о GhostEmperor за этот период остается загадкой.

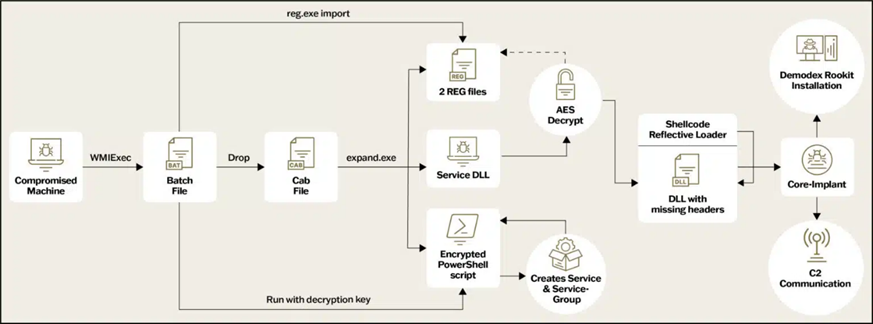

Цепочка заражения GhostEmperor

GhostEmperor известны использованием руткита на уровне ядра (kernel-level rootkit), что позволяет им избегать обнаружения системами защиты, в том числе и EDR-решений. Подобные инструменты обычно разрабатываются группировками, спонсируемыми государствами, из-за необходимых для этого ресурсов. Руткит обеспечивает доступ к привилегированной части операционной системы компьютера, ядру, что делает его трудно обнаружимым для стандартных средств защиты.

Руткит Demodex в основном является обновленным вариантом предыдущей версии, но особый интерес вызвала другая цепочка заражения, которая стала более сложной и скрытной. Это свидетельствует о том, что GhostEmperor продолжают развивать свои методы для обеспечения максимальной скрытности.

В 2021 году Лаборатория Касперского описала GhostEmperor как высококвалифицированных хакеров, которые атаковали крупные объекты в Малайзии, Таиланде, Вьетнаме и Индонезии. Дополнительные жертвы были выявлены в Египте, Эфиопии и Афганистане. Некоторые организации из указанных стран имеют тесные связи со странами Юго-Восточной Азии. Вероятно, хакеры могли использовать заражения для шпионажа за деятельностью стран, представляющих для группы геополитический интерес.

Важный аспект атаки – после проникновения в сеть клиента хакеры атаковали сети его бизнес-партнеров. Sygnia надеется, что предоставленная информация поможет организациям лучше подготовиться к угрозам. Необходимо минимизировать время, в течение которого противник находится в среде, и ускорить процесс обнаружения. Хотя 100% безопасность невозможна, организации должны разработать стратегии предотвращения и снижения рисков.