Новая Linux-версия вируса Play обходит традиционные системы защиты

Загадочный алгоритм RDGA создает армию вредоносных доменов.

Trend Micro обнаружила новую версию программы-вымогателя Play (Balloonfly, PlayCrypt), которая теперь нацелена на VMware ESXi. Новая Linux-версия говорит о расширении атак группы, что увеличивает число потенциальных жертв и усиливает вероятность успешных переговоров по выкупу.

Впервые появившийся в июне 2022 года, вирус Play известен своими тактиками двойного вымогательства. Программа-вымогатель шифрует системы после извлечения конфиденциальных данных, требуя выкуп за ключ дешифровки. По оценкам, к октябрю 2023 года жертвами Play стали около 300 организаций.

По данным Trend Micro, за первые 7 месяцев 2024 года наибольшее количество жертв вируса Play пришлось на США, за которыми следуют Канада, Германия, Великобритания и Нидерланды. Среди пострадавших отраслей – производство, профессиональные услуги, строительство, IT, розничная торговля, финансовые услуги, транспорт, медиа, юридические услуги и недвижимость.

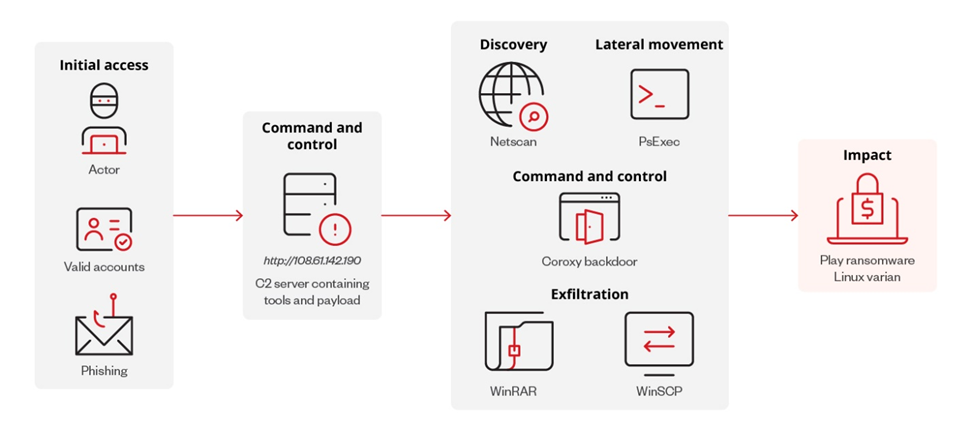

Цепочка заражения Linux-варианта вымогателя Play

Анализ новой версии вируса Play для Linux основан на RAR-файле, размещенного на IP-адресе (108.61.142[.]190). В архиве также находятся другие инструменты, ранее использовавшиеся в атаках, такие как PsExec, NetScan, WinSCP, WinRAR и бэкдор Coroxy.

Хотя пока не было зафиксировано случаев заражения, на C2-сервере размещены общие инструменты, которые Play использует в своих атаках. Это может означать, что версия для Linux применяет аналогичные тактики, методы и процедуры (TTPs).

При запуске вирус обеспечивает работу в среде ESXi, а затем приступает к шифрованию файлов виртуальной машины, включая диск, файлы конфигурации и метаданные, и добавляет к ним расширение «.PLAY». Затем в корневой каталог помещается записка с требованием выкупа.

Дополнительный анализ показал, что группа Play, вероятно, использует услуги и инфраструктуру, предоставляемую Prolific Puma, которая предлагает незаконные сервисы сокращения ссылок другим киберпреступникам для обхода обнаружения при распространении вредоносного ПО.

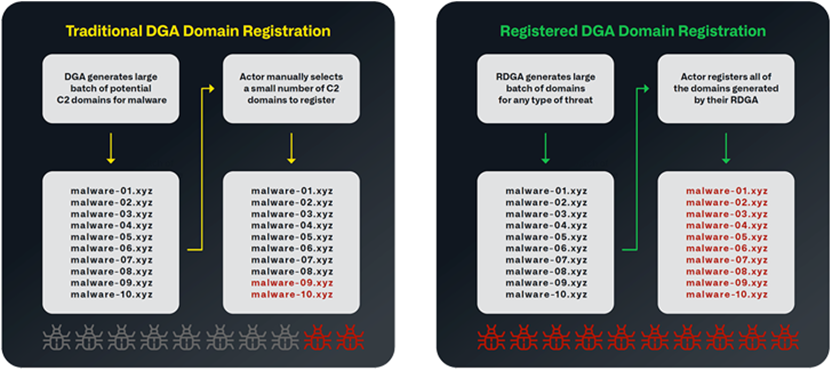

Особенно примечательно использование алгоритма генерации зарегистрированных доменов (RDGA) для создания новых доменных имен — механизм, который все чаще используется несколькими злоумышленниками, включая VexTrio Viper и Revolver Rabbit, для фишинга, спама и распространения вредоносного ПО.

Например, Revolver Rabbit зарегистрировал более 500 000 доменов в зоне «.bond» на общую сумму около 1 миллиона долларов, используя домены в качестве активных и ложных C2-серверов для стилера XLoader (FormBook). Типичный шаблон RDGA у Revolver Rabbit включает один или несколько слов из словаря, за которыми следует пятизначное число, причём каждое слово или число разделяются дефисом. Домены легко читаемы и часто сфокусированы на определённых темах или регионах, например: «ai-courses-17621[.]bond».

RDGA сложнее обнаружить и защитить от него по сравнению с традиционными DGA, так как RDGA позволяет генерировать множество доменных имен для регистрации и использования в инфраструктуре – либо сразу, либо постепенно.

В RDGA алгоритм является секретом, известным только злоумышленнику, и хакер регистрирует все доменные имена. В традиционном DGA алгоритм содержится в самом вредоносном ПО, и его можно обнаружить, при этом большинство доменных имен не будут зарегистрированы. В то время как DGA используются исключительно для подключения к контроллеру вредоносного ПО, RDGA применяются для широкого спектра вредоносной деятельности.

Сравнение между DGA и RDGA

Последние данные указывают на возможное сотрудничество между двумя киберпреступными группами, что позволяет предположить, что операторы Play предпринимают шаги для обхода протоколов безопасности с помощью услуг Prolific Puma. Среды ESXi являются высокоценными целями для атак программ-вымогателей из-за критической роли в бизнес-операциях. Эффективность шифрования множества виртуальных машин одновременно и ценность данных, которые хранят машины, делают их особенно привлекательными для киберпреступников.