Selenium Grid: от инструмента тестирования к платформе для криптомайнинга

Последствия атаки на Selenium Grid приводит к разным последствиям - от потери ресурсов до утечки данных.

Специалисты Wiz сообщают, что злоумышленники эксплуатируют неправильную конфигурацию в Selenium Grid, чтобы внедрять модифицированную версию XMRig для майнинга Monero.

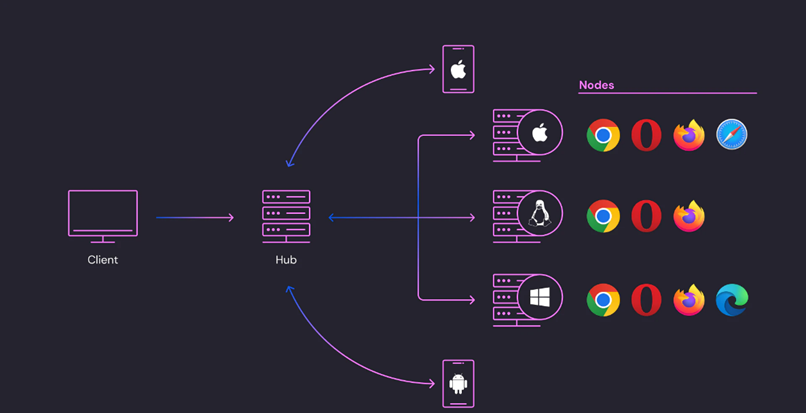

Selenium Grid, который имеет более 100 миллионов загрузок на Docker Hub, позволяет разработчикам автоматизировать тестирование приложений на множестве машин и браузеров, а также широко используется в облачных средах. Selenium Grid распределяет тесты от центрального хаба к различным узлам через взаимодействие API. Узлы могут работать на разных операционных системах, браузерах и в различных окружениях, что обеспечивает всесторонние результаты тестирования.

Архитектура Selenium Grid

Атака, получившая название SeleniumGreed, эксплуатирует отсутствие механизма аутентификации в стандартной конфигурации Selenium Grid, что позволяет получить доступ к экземплярам тестирования, загружать файлы и выполнять команды.

Злоумышленники используют API Selenium WebDriver для изменения пути по умолчанию для Chrome на целевом экземпляре, перенаправляя запрос на интерпретатор Python. Затем киберпреступники используют метод 'add_argument', чтобы передать закодированный Python-скрипт в качестве аргумента. Когда WebDriver запускает Chrome, он фактически выполняет интерпретатор Python с предоставленным скриптом.

Скрипт создает Reverse Shell, предоставляя почти полный удаленный доступ к экземпляру. Затем атакующие используют пользователя Selenium ('seluser'), который может выполнять команды sudo без пароля, чтобы загрузить XMRig и запустить его в фоне.

Для уклонения от обнаружения злоумышленники часто используют скомпрометированные узлы Selenium в качестве промежуточных C2-серверов для последующих атак, а также в качестве прокси-серверов для майнинг-пулов. Основной целью атак являются старые версии Selenium (v3.141.59), но Wiz подтверждает, что злоупотребления возможны и на более новых версиях (без надлежащей аутентификации и политик сетевой безопасности).

Характер атаки показывает, что стратегия хакеров направлена на уклонение от обнаружения за счет атаки на экземпляры, которые хуже обслуживаются и контролируются, а не на эксплуатацию уязвимости, которая существует только в старых версиях.

Поиск FOFA выявил как минимум 30 000 экземпляров Selenium, доступных в интернете. Хотя основным последствием криптомайнинга является увеличение потребления ресурсов, операторы кампании могут использовать свой доступ для распространения вредоносного ПО, если цель окажется достаточно ценной.

Selenium предупреждает о рисках, связанных с публичным доступом к экземплярам, и рекомендует использовать брандмауэр для предотвращения несанкционированного доступа. Однако этого предупреждения недостаточно для предотвращения неправильных конфигураций в более крупных масштабах. Для защиты Selenium Grid от несанкционированного внешнего доступа рекомендуется следовать официальным руководствам по настройке базовой аутентификации.