ИИ-звонки и Android-приложения: GXC Team обманывает клиентов испанских банков

Методы хакеров переносят искусственный интеллект на темную сторону.

Group-IB сообщает о деятельности испаноязычной кибергруппы GXC Team, которая использует фишинговые наборы с вредоносными приложениями для Android. Киберпреступники предлагают комплексные MaaS-решения, что значительно повышает эффективность атак.

Group-IB отслеживает деятельность группы с января 2023 года и описывает решение хакеров как «высокотехнологичную платформу фишинга как услуги, управляемую искусственным интеллектом». PhaaS-платформа нацелена на пользователей более чем 36 испанских банков, госучреждений и 30 организаций по всему миру.

Комплект фишинга продается по цене от $150 до $900 в месяц, а пакет фишинговый комплект + вредоносное ПО для Android - $500 в месяц. Жертвами кампании стали пользователи финансовых учреждений в Испании, а также налоговых и государственных служб, электронной коммерции, банков и криптовалютных бирж в США, Великобритании, Словакии и Бразилии. В общей сложности выявлено 288 фишинговых доменов.

Кибергруппа также продет украденные банковские учетные данные и услуги по индивидуальной разработке ПО для других киберпреступных групп, нацеленных на банковские, финансовые и криптовалютные компании.

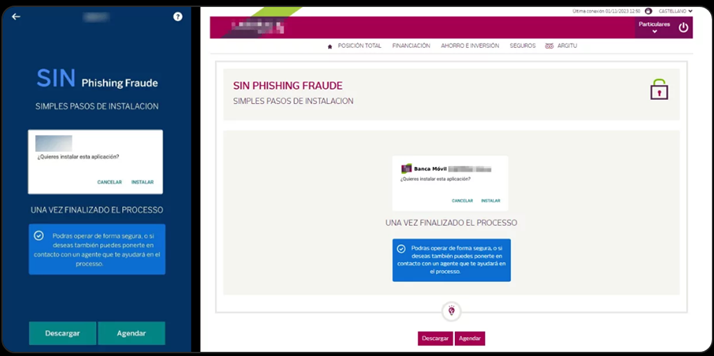

Особенность GXC Team заключается в том, что группа комбинирует фишинговые комплекты с вредоносным ПО для кражи одноразовых паролей (OTP) через SMS. Вместо использования фишинговых страниц для захвата учетных данных, злоумышленники побуждают жертв загружать банковское приложение для Android, чтобы якобы предотвратить фишинговые атаки. Фишинговые страницы распространяются различными способами, в том числе через смишинг.

Пример фишинговой страницы, предлагающей жертвам установить приложение для предотвращения попыток мошенничества

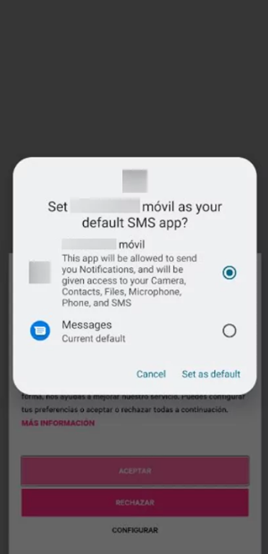

После установки приложение запрашивает разрешения для настройки в качестве основного приложения для SMS, что позволяет перехватывать OTP-пароли и другие сообщения и отправлять их в Telegram-бот операторов. На заключительном этапе приложение открывает подлинный сайт банка в WebView, позволяя пользователям взаимодействовать с сайтом как обычно.

Приложение запрашивает разрешение стать основным приложением для SMS

Вместе с содержимым SMS-сообщений злоумышленнику отправляется дополнительная информация, включая производителя и модель устройства, версию прошивки, текущий IP-адрес, номер телефона отправителя и содержимое SMS.

Логи, отправленные в Telegram-канал злоумышленников

Кроме того, в специализированном Telegram-канале киберпреступники рекламируют инструменты для генерации ИИ-голосовых звонков, которые позволяют клиентам генерировать голосовые звонки потенциальным жертвам на основе серии запросов непосредственно из фишингового комплекта. Звонки обычно маскируются под звонки от банка, призывая предоставить коды двухфакторной аутентификации (2FA), установить вредоносные приложения или выполнить другие злонамеренные действия.

Обнаружение GXC Team раскрывает новую киберугрозу, нацеленную конкретно на клиентов испанских банков. Группа имеет хорошо налаженный криминальный бизнес и эффективные фишинговые инструменты, что делает GXC Team значительной угрозой для региона. Особое внимание уделяется необычному сочетанию фишингового набора и вредоносного ПО для кражи одноразовых паролей Android, что делает инструмент гораздо более универсальным для преступников и гораздо более опасным для ничего не подозревающих пользователей.