Ловушка в обновлениях: путь бэкдора Evasive Panda через провайдера

Китайские хакеры смогли незаметно внедрить вирусы в системы цели.

Согласно новому отчету Volexity, в середине 2023 года китайская группировка Evasive Panda взломала системы интернет-провайдера, чтобы распространить вредоносные обновления ПО среди клиентов компании.

В обнаруженной кампании Evasive Panda атаковала международную неправительственную организацию (НПО) в материковом Китае с помощью MgBot. Бэкдор распространялся через обновления легитимного приложения Tencent QQ.

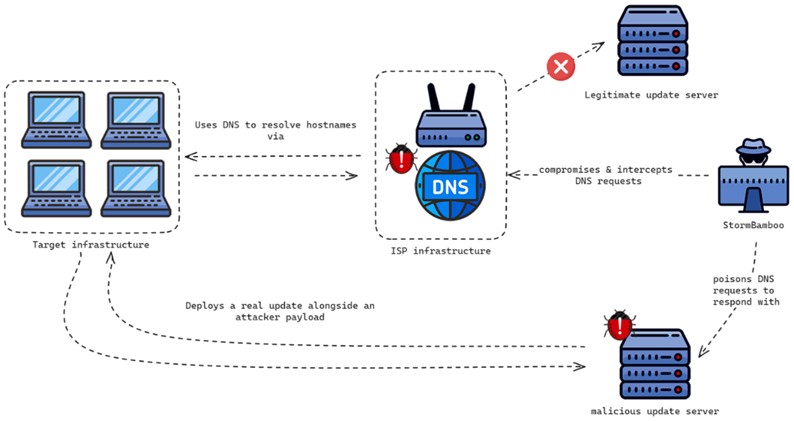

Вредоносные обновления стали результатом метода «подмена DNS» (DNS Spoofing) на уровне интернет-провайдера. StormBamboo внедрила вредоносное ПО через механизм автоматических обновлений HTTP и изменила ответы для хостов. DNS-записи были изменены так, чтобы указывать на сервер атакующих в Гонконге. Хосты впоследствии были использованы в качестве C2-серверов.

Атака довольно проста: уязвимые механизмы обновлений используются для доставки MgBot (Windows) или MACMA (MacOS) в зависимости от используемой операционной системы. Volexity сообщила об атаке провайдеру, который провел расследование и перезагрузил различные ключевые устройства, после чего кампания сразу прекратилась.

Цепочка заражения Evasive Panda

В одном случае также было установлено вредоносное расширение для Google Chrome на устройстве с macOS, которое изменяло файл Secure Preferences. Расширение якобы предназначалось для загрузки страницы в режиме совместимости с Internet Explorer, но его главной целью было похищение cookie-файлов браузера и их отправка на аккаунт злоумышленника в Google Drive.

Также в одном из последних случаев злоумышленники использовали уязвимые механизмы автоматического обновления в ПО жертв, что позволяло распространять вредоносы без какого-либо взаимодействия с пользователем. Легитимное приложение запрашивало обновления через HTTP и получало поддельный файл конфигурации с URL для загрузки вредоносного установщика. Например, приложение 5KPlayer автоматически проверяло наличие новой версии компонента «YoutubeDL» при каждом запуске, и Evasive Panda подменяла конфигурационный файл, указывая на сервер злоумышленников с модифицированным обновлением.

Evasive Panda (Bronze Highland, Daggerfly, StormBamboo) занимается кибершпионажем с 2012 года, используя бэкдоры MgBot (POCOSTICK) и Nightdoor (NetMM, Suzafk) для кражи конфиденциальной информации. Недавно группе приписали использование вредоносного ПО для macOS под названием MACMA, которое было обнаружено в дикой природе с 2021 года.