CRM-ловушка: Chameleon проникает в самое сердце индустрии гостеприимства

Новый вредоносный дроппер обходит защиту Android 13 с пугающей лёгкостью.

Исследователи из компании ThreatFabric обнаружили новую вредоносную кампанию Chameleon, нацеленную на сотрудников индустрии гостеприимства. Злоумышленники используют обманную тактику, маскируя вредоносное ПО под мобильное CRM-приложение.

Анализ файлов, загруженных на VirusTotal, выявил доказательства целевых атак, включая упоминание канадской ресторанной сети, работающей на международном уровне. Это свидетельствует о том, что атаки направлены на конкретные организации в индустрии гостеприимства.

Используемые названия файлов указывают на целенаправленность кампании на ресторанный бизнес и, возможно, более широкий B2C-сектор. Успешное заражение устройств, имеющих доступ к корпоративным банковским счетам, даёт Chameleon контроль над бизнес-аккаунтами, что представляет значительную угрозу для организаций.

В декабре прошлого года мы уже писали об Android-вредоносе Chameleon, когда злоумышленники использовали его для атаки на банковские приложения в Европе. В то же время, впервые данный зловред был выявлен в апреле 2023-го, когда исследователи уличили его в имитации австралийской криптовалютной биржи, австралийского правительственного агентства, а также польского банка.

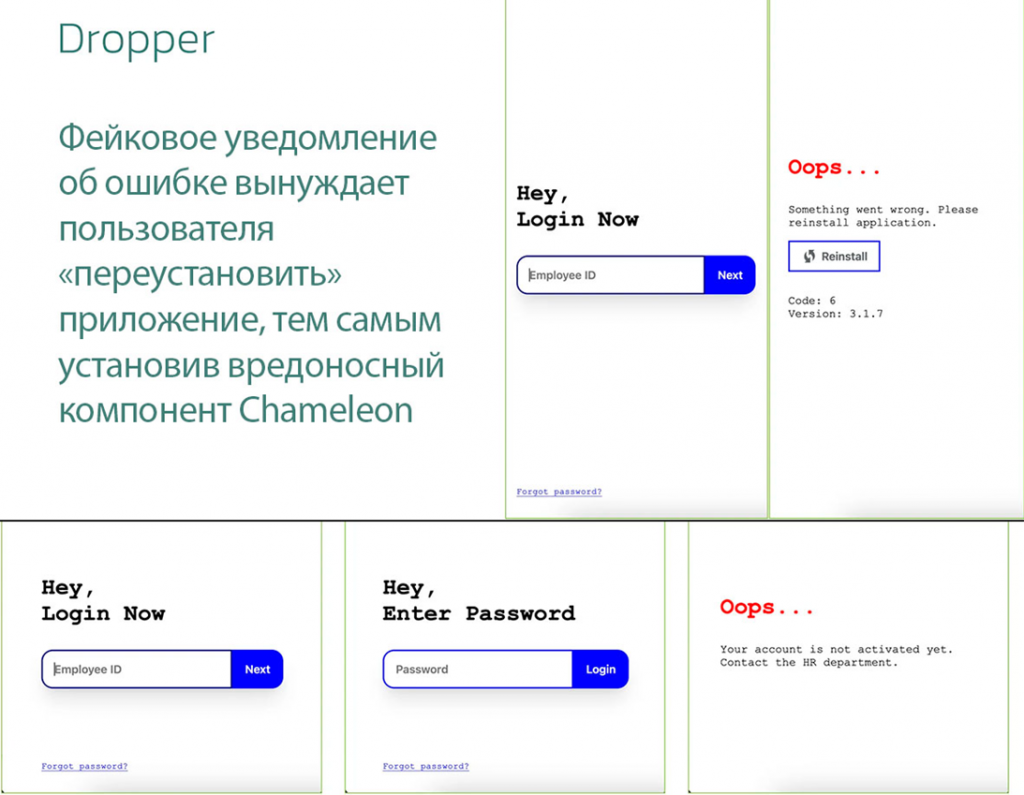

Новый тип дроппера, использованный в последней вредоносной кампании Chameleon, способен обходить защитные меры Android 13, демонстрируя критическую эволюцию возможностей злоумышленников. После активации дроппер показывает поддельный экран входа в CRM, запрашивая ID сотрудника. Затем появляется ложный запрос на переустановку приложения, в то время как на устройство незаметно устанавливается вредоносный компонент Chameleon.

Chameleon обходит усиленные меры безопасности Android 13 и более поздних версий, особенно ограничения службы специальных возможностей, создавая скрытую угрозу на устройстве жертвы. Помимо установки вредоноса, введённые на предыдущем этапе учётные данные также утекают в руки злоумышленников.

Chameleon активно работает в фоновом режиме, используя кейлоггинг для кражи любых вводимых учётных данных и прочей конфиденциальной информации, что особенно опасно на корпоративных смартфонах, используемых в гостиничной отрасли. Вся полученная таким образом информация может быть использована для последующих атак или продана на киберпреступных форумах.

Параллельно исследователи выявили, что, помимо индустрии гостеприимства, атаки Chameleon также нацелены на финансовые учреждения, где вредонос маскируется под приложение безопасности для установки поддельного сертификата. Это подчёркивает эволюцию тактик вредоносного ПО и необходимость надёжных мер противодействия.

Киберпреступники всё чаще нацеливаются на сотрудников B2C-бизнесов для получения доступа к корпоративным аккаунтам и банковским счетам через мобильные устройства. Как показывает опыт с вредоносным программным обеспечением, подобным Chameleon, рост мобильных программных продуктов для малого и среднего бизнеса создаёт всё новые и новые возможности для атак.

По данным ThreatFabric, финансовые и прочие учреждения, работающие по модели B2C, должны активно информировать своих клиентов и сотрудников о подобных угрозах, подчёркивая потенциальные последствия заражения вредоносным ПО. Внедрение систем обнаружения аномалий и возможностей для выявления вредоносного ПО позволит организациям повысить свою защиту и обезопасить активы клиентов от несанкционированного доступа.