Earth Baku: невидимый страж Китая в вашей системе

Группа расширяет арсенал для атак на правительственные и технологические компании.

Специалисты Trend Micro рассказали о новой кампании APT-группы Earth Baku, которая с конца 2022 года расширила деятельность в Европе, на Ближнем Востоке и в Африке. Хакеры используют общедоступные серверы IIS и используют сложные инструменты для эксфильтрации данных.

Впервые о деятельности Earth Baku (APT41) стало известно в 2021 году, но с конца 2022 года Earth Baku значительно расширила своё влияние, охватив Европу, Ближний Восток и Африку (MEA). За это время Earth Baku не только увеличила географию своих операций, но и обновила свои инструменты и тактики, что сделало её атаки ещё более изощрёнными и сложными для обнаружения.

Ранее Earth Baku концентрировала свои усилия в Индо-Тихоокеанском регионе, однако теперь её целями стали такие страны, как Италия, Германия, ОАЭ и Катар. В ходе расследования также были обнаружены следы деятельности группы в Грузии и Румынии. Главными объектами атак стали правительственные учреждения, медиа, телекоммуникационные компании, технологические корпорации, учреждения здравоохранения и образования.

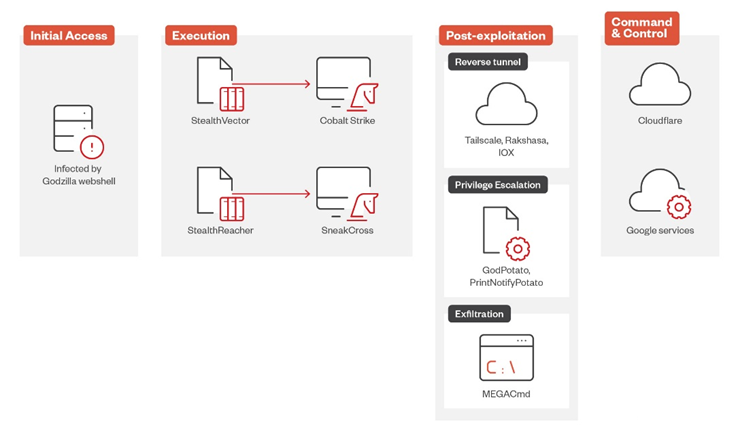

Одной из ключевых особенностей новых операций Earth Baku стало использование IIS-серверов как начальной точки проникновения в системы жертв. Получив доступ, злоумышленники развёртывают веб-шелл Godzilla для сохранения контроля над скомпрометированным сервером. В дальнейшем на сервере устанавливаются инструменты StealthVector и StealthReacher, а также новый модульный бэкдор SneakCross.

Цепочка атаки Earth Baku

StealthVector и StealthReacher представляют собой загрузчики, которые позволяют запускать вредоносные компоненты Earth Baku в скрытом режиме. В 2023 году отмечалось, что в новой версии StealthVector добавлен алгоритм шифрования AES (ранее использовался ChaCha20), а также внедрены механизмы маскировки кода, что усложняет анализ.

StealthReacher является улучшенной версией StealthVector и предназначен для запуска бэкдора SneakCross, который использует сервисы Google в качестве C2-серверов, что значительно усложняет обнаружение и блокировку инфраструктуры хакеров.

Благодаря своей модульной структуре, SneakCross может быть легко модифицирован и адаптирован под различные сценарии атак. Инструмент позволяет киберпреступникам проводить манипуляции с файлами, собирать системную информацию, зондировать сеть и даже регистрировать нажатия клавиш, что даёт широкий контроль над скомпрометированными системами.

В ходе атак на скомпрометированных системах Earth Baku использует следующие инструменты:

- Iox для создания обратных туннелей;

- Rakshasa для многоуровневого проксирования и проникновения во внутренние сети;

- TailScale для объединения заражённых машин в единую виртуальную сеть.

Для эксфильтрации данных хакеры используют MEGAcmd — инструмент командной строки для работы с облачным сервисом MEGA. Инструмент позволяет быстро передавать большие объёмы данных на удалённые серверы.

Новые методы и инструменты Earth Baku подчёркивают всё более сложный и продвинутый характер деятельности группы. Earth Baku становится всё более серьёзной угрозой в глобальном масштабе. Для защиты эксперты рекомендуют внедрять принцип наименьших привилегий, регулярно обновлять системы и приложения, а также разрабатывать проактивные стратегии реагирования на инциденты. Внедрение резервного копирования по правилу 3-2-1 поможет сохранить данные даже в случае успешной атаки.