EastWind: невидимый враг в сетях госорганов и IT-компаний России

Как Живой Журнал получил вторую жизнь благодаря хакерам.

В конце июля 2024 года Лаборатория Касперского зафиксировала всплеск кибератак на компьютеры государственных организаций и IT-компаний России. Злоумышленники использовали изощренные методы фишинга, отправляя на почту жертв вредоносные файлы под видом безопасных документов. В результате атак компьютеры заражались троянскими программами, управлявшимися через популярные облачные сервисы, такие как Dropbox.

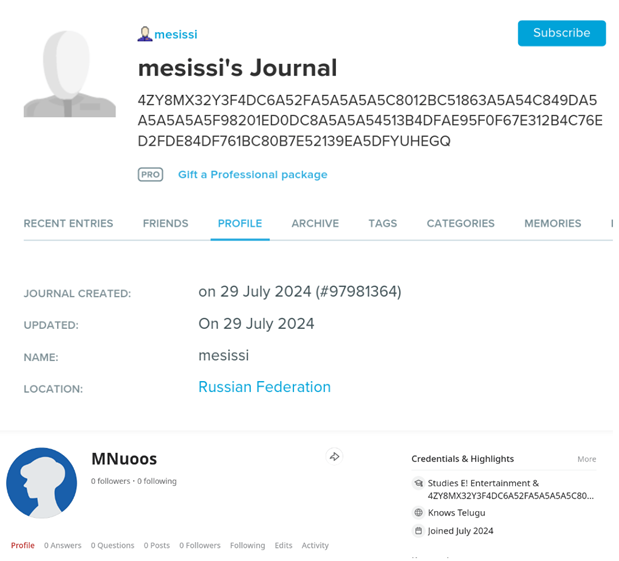

Кампания получила название EastWind. Одним из самых опасных инструментов, используемых в операции, стал бэкдор CloudSorcerer, который был обновлен хакерами после того, как его первичная версия была раскрыта в начале июля. Теперь CloudSorcerer использует профили на «Живом Журнале» и Quora для взаимодействия с командным сервером, что усложняет обнаружение.

В профилях содержится зашифрованный токен аутентификации для связи с облаком

Значительное внимание экспертов привлекла троянец группировки APT31 под названием GrewApacha, который известен с 2021 года. Вредоносный софт используется для сбора информации с зараженных компьютеров и установки дополнительного вредоносного ПО.

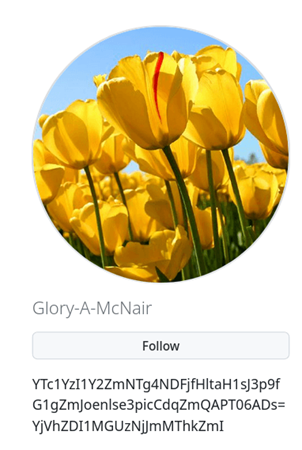

Новая версия GrewApacha включает два сервера управления, один из которых шифруется с использованием биографии профиля на GitHub — в ней содержится закодированная (Base64) строка, которую считывает троян. Извлеченную строку GrewApacha расшифровывает, получая адрес основного сервера управления. Такое нововведение делает атаку еще более скрытной.

Профиль с закодированными данными

Также в рамках кибератаки был обнаружен новый имплант PlugY, который имеет схожесть с инструментами, используемыми китаеязычной группой APT27. Имплант отличается обширным набором команд и возможностью коммуникации с командным центром через три различных протокола. Код имеет много общего с бэкдорами DRBControl (Clambling) и PlugX, что позволяет сделать вывод о возможном сотрудничестве между различными APT-группами.

Особенность атаки заключается в том, что киберпреступники использовали популярные интернет-сервисы, такие как GitHub, Dropbox, «Живой Журнал» и Quora, для управления зараженными устройствами, что позволило эффективно скрывать свои действия, маскируя их под обычную сетевую активность.

Рекомендации по обнаружению следов кибератак

Вредоносные программы, задействованные в атаках, существенно различаются, поэтому для их обнаружения требуются специфические индикаторы компрометации.

- Бэкдор, использующий Dropbox: ищите большие DLL-файлы (более 5 МБ) в директории C:\Users\Public и следите за регулярными обращениями к Dropbox в сетевом трафике.

- Троянец GrewApacha (APT31): обнаружить можно по неподписанному файлу msedgeupdate.dll размером в несколько мегабайт.

- Имплант PlugY (доставляется через CloudSorcerer): следите за запуском процесса msiexec.exe для каждого пользователя и созданием именованных каналов с шаблоном .\PIPE\Y<число>.

Кампания EastWind продемонстрировала использование сложных методов маскировки вредоносной активности через популярные сервисы, такие как GitHub, Dropbox и «Живой Журнал». Примечательно, что в кампании было задействовано ПО двух китаеязычных кибергруппировок — APT27 и APT31, что свидетельствует о тесном сотрудничестве и обмене инструментами. Эффективная защита требует постоянного мониторинга тактик, применяемых различными APT-группировками.