100 лет тюрьмы за рекламу: создатель Reveton и Ransom Cartel ожидает приговор

История «J.P. Morgan» простирается от элитного хакера до главного подозреваемого.

В Испании арестовали и экстрадировали в США Максима Сильникова, которого обвиняют в создании кампании по распространению программы-вымогателя Ransom Cartel и в организации масштабной схемы вредоносной рекламы, которая функционировала с 2013 по 2022 год.

38-летний Максим Сильников, известный под псевдонимами «J.P. Morgan», «xxx» и «lansky» на хакерских форумах, привлекал внимание спецслужб благодаря своей причастности к крупным кибератакам. По данным спецслужб Великобритании, Сильников и его сообщники — элитные киберпреступники, которые применяли строгие меры по обеспечению собственной безопасности в сети, чтобы избежать поимки.

В рамках последнего дела Сильникова обвиняют в создании и управлении схемой «программа-вымогатель как услуга» (Ransomware-as-a-Service, RaaS), которая активно использовалась для атак на компании и частных лиц. Важную роль Сильникова играли переговоры с брокерами начального доступа (Initial Access Broker, IAB), которые предоставляли доступ к скомпрометированным корпоративным сетям, а также управление коммуникациями с жертвами и обработку выкупов. Сильников занимался отмыванием денег от выкупов через криптовалютные миксеры, чтобы скрыть следы финансовых операций и затруднить работу правоохранительных органов.

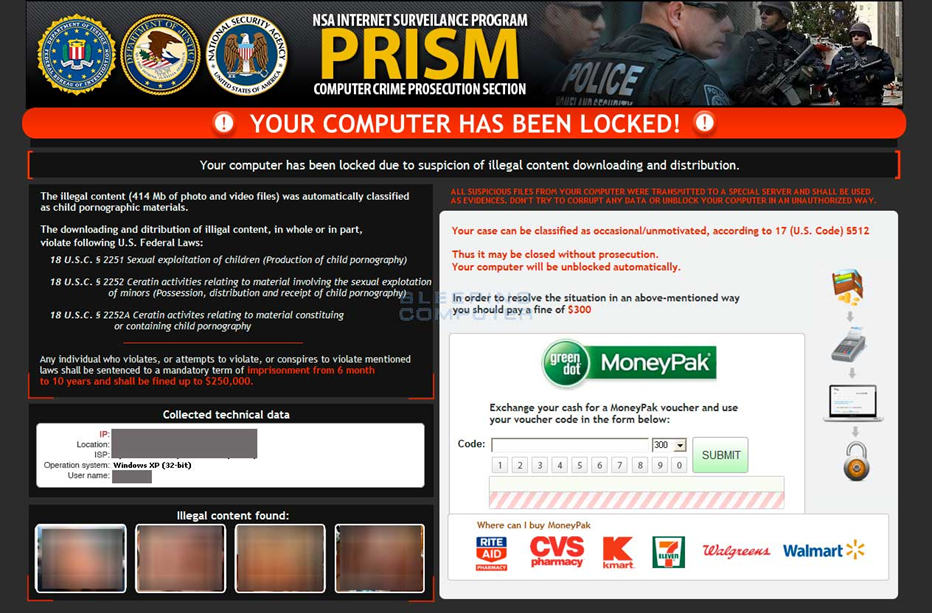

Кроме того, Сильников был ответственен за создание Reveton — трояна, который блокировал доступ к Windows и требовал выкуп за разблокировку. Вредоносная программа выдавала себя за инструмент правоохранительных органов. Троян блокировал компьютер под предлогом обнаружения детской порнографии и материалов, защищенных авторским правом. С момента своего запуска в 2011 году по 2014 год Reveton ежедневно приносил различным киберпреступникам около $400 000.

Пример блокировки доступа к компьютеру под видом АНБ

Деятельность Сильникова в сфере малвертайзинга (с октября 2013 года по март 2022 года) также оказалась масштабной и разрушительной. Задача Сильникова заключалась в разработке и распространении вредоносной рекламы, которая казалась безобидной, но на самом деле перенаправляла пользователей на сайты с вирусами и вредоносными программами.

В кампании малвертайзинга использовались следующие инструменты:

- Angler Exploit Kit (AEK): разработан для эксплуатации уязвимостей в веб-браузерах и установленных в них плагинах с целью доставки дополнительных полезных нагрузок на взломанные устройства.

- Вредоносное ПО Locker: «облегченная» программа-вымогатель, которая не дает жертве получить доступ к своим данным, часто требуя плату за восстановление доступа.

- Scareware: закидывают компьютер жертвы поддельными оповещениями, побуждая пользователя загружать вредоносное ПО или предоставлять личную информацию киберпреступникам.

На пике своей деятельности Angler Exploit Kit составлял 40% всех заражений эксплойтами в мире и приносил преступникам около $34 миллионов в год. Жертвами атак стали более 500 млн. пользователей по всему миру.

Сильников также участвовал в разработке и обслуживании технической инфраструктуры, системы распределения трафика (TDS), для более эффективного управления и выявления вредоносных кампаний.

В ходе международной операции сотрудники NCA вместе с коллегами из Украины, Португалии и Сингапура провели обыски, изъяли более 50 терабайт данных и установили инфраструктуру, использованную для управления программами-вымогателями. Собранные данные будут использованы для дальнейших расследований и привлечения к ответственности других участников преступной группы.

Максиму Сильникову грозит наказание за мошенничество, компьютерные преступления, кражу личных данных и другие преступления. В случае признания виновным по всем пунктам обвинения, Сильникову может грозить до 100 лет тюремного заключения, хотя реальный срок, скорее всего, будет меньше из-за возможности одновременного отбывания нескольких наказаний.

Операция Ransom Cartel, запущенная в декабре 2021 года, имеет множество сходств с кодом группировки REvil. О подозрительной связи Ransom Cartel и REvil заявили специалисты Palo Alto Networks. По данным исследования, Ransom Cartel начала свою деятельность всего через 2 месяца после развала REvil. Тогда эксперты отметили, что у операторов Ransom Cartel есть доступ к исходному коду шифровальщика REvil, но они не имеют в своем арсенале механизм обфускации, который используется для шифрования строк и скрытия вызовов API.

В 2019 году участник киберпреступной группировки, занимавшейся распространением вымогательского ПО Reveton был приговорен в Великобритании к 6 годам лишения свободы и штрафу в размере $355 000. По данным следствия, 25-летний студент в течение 6 лет был связан с нашумевшей группировкой Lurk.