EDRKillShifter: новый способ обхода EDR-решений

Уязвимые драйверы помогают обмануть системы безопасности.

Группировка RansomHub начала использовать новый вредоносный софт, который отключает EDR-решения на устройствах для обхода механизмов безопасности и получения полного контроля над системой. Инструмент, названный EDRKillShifter, был обнаружен специалистами Sophos после неудачной атаки в мае 2024 года.

EDRKillShifter — это программа-загрузчик, которая позволяет провести атаку типа Bring Your Own Vulnerable Driver (BYOVD), в ходе которой используется легитимный, но уязвимый драйвер для повышения привилегий, отключения средств защиты и получения полного контроля над системой.

Sophos обнаружила 2 различных образца EDRKillShifter, оба из которых используют общедоступные PoC-эксплойты с GitHub. Один из образцов эксплуатирует уязвимый драйвер RentDrv2, а другой — драйвер ThreatFireMonitor, являющийся компонентом устаревшего пакета мониторинга системы. EDRKillShifter также способен загружать различные драйверы в зависимости от потребностей атакующих.

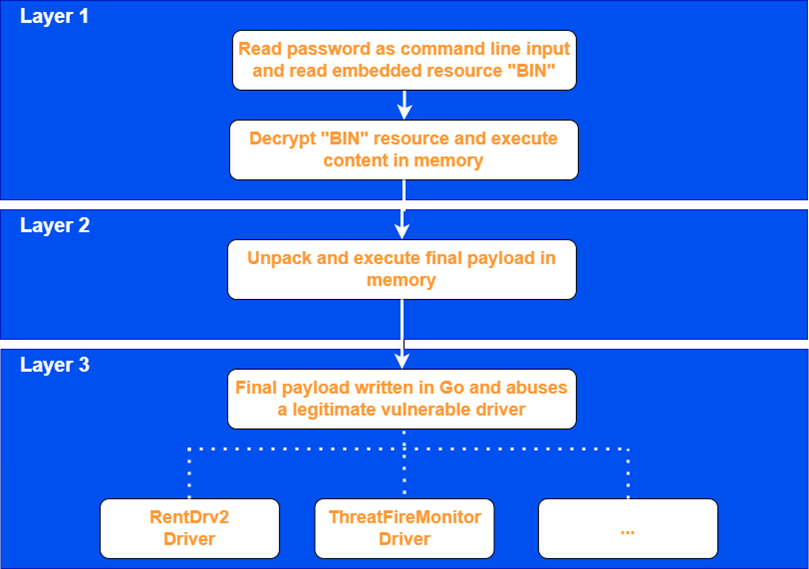

Процесс выполнения EDRKillShifter состоит из трех шагов. Сначала злоумышленник запускает бинарный файл с паролем для расшифровки и выполнения встроенного ресурса BIN в памяти. Затем код распаковывает и выполняет конечную полезную нагрузку, которая загружает уязвимый драйвер для повышения привилегий, отключения активных процессов и EDR-систем.

Вредоносное ПО создает новую службу для драйвера, запускает её и загружает драйвер, после чего входит в бесконечный цикл, непрерывно проверяя запущенные процессы и завершая их, если имена процессов совпадают с зашифрованным списком целей.

Цепочка атаки EDRKillShifter

Sophos рекомендует включать защиту от взлома в продуктах безопасности для конечных точек, поддерживать разделение прав пользователя и администратора для предотвращения загрузки уязвимых драйверов злоумышленниками, а также регулярно обновлять системы, учитывая, что Microsoft регулярно отзывает сертификаты подписанных драйверов, которые были использованы в предыдущих атаках.