Proofpoint: КСИР охотится онлайн на американских раввинов

Иранские хакеры сменили тактику, чтобы завоевать к себе доверие.

Proofpoint сообщает, что иранские хакеры провели фишинговую атаку на известного еврейского религиозного деятеля, используя несколько поддельных email-адресов.

Прямую связь атаки с членами КСИР установить не удалось. Однако деятельность хакеров уже на протяжении многих лет отслеживается другими специалистами и имеет ряд общих черт с активностью группировки APT42, известной также под именами TA453, Mint Sandstorm, Charming Kitten и Yellow Garuda.

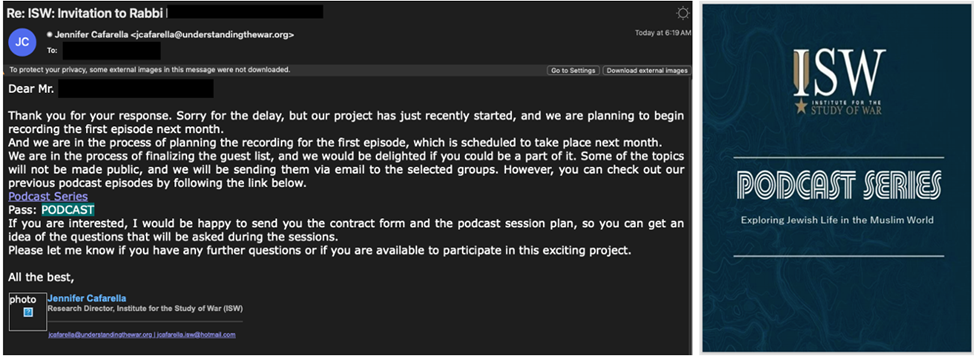

Злоумышленники сначала отправили несколько электронных писем, представляясь директором по исследованиям американского аналитического центра Institute for the Study of War (ISW), и предложили жертве выступить гостем на подкасте. Первоначальное письмо не содержало вредоносных ссылок, что позволило группе установить контакт и завоевать доверие цели.

Однако после получения ответа от цели, TA453 отправила ссылку на документ, размещённый на платформе DocSend. Документ содержал ссылку на реальный подкаст ISW, защищенный паролем. Вероятно, это сделано для того, чтобы цель привыкла к идее ввода паролей и кликов по ссылкам.

Затем после ещё одного обмена письмами, хакеры прислали ссылку на Google Drive с ZIP-архивом «Podcast Plan-2024.zip». Внутри архива находился LNK-файл, предназначенный для загрузки набора вредоносных инструментов BlackSmith, который, в свою очередь, загружал PowerShell-троян AnvilEcho. Примечательно, что LNK-файл маскируется под PDF, и поддельный PDF отображается пользователю во время фоновой загрузки вредоносного ПО.

Письмо с ссылкой на ZIP-архив (слева) и поддельный PDF (справа)

Основная цель AnvilEcho — сбор и передача данных злоумышленника. Модульность трояна позволяет избегать обнаружения и усложняет анализ, так как операторы активно используют шифрование и методы обхода систем защиты.

Также было установлено, что цели атаки соответствуют стратегическим задачам иранской разведки и являются частью общей схемы фишинговых атак, нацеленных на политиков, правозащитников, диссидентов и ученых.

Атака на религиозного деятеля началась 22 июля, и, как выяснилось, это не первый случай использования поддельных приглашений на подкаст со стороны TA453. Ранее в феврале 2024 года Proofpoint уже фиксировала подобные фишинговые атаки с использованием поддельных доменов, зарегистрированных группой в январе. Поддельное приглашение на подкаст стало новой тактикой, но TA453 уже использовала различные методы социальной инженерии для убеждения своих целей открыть или скачать вредоносный контент.