Звонок-ловушка: как одно обновление может лишить вас всех сбережений

Хакеры используют лазейку в защите смартфонов.

Cпециалисты ESET выявили новую фишинговую кампанию, направленную на мобильных пользователей банков в Чехии, Венгрии и Грузии. Особенность кампании заключается в использовании PWA-приложений и WebAPK — технологий, позволяющих обойти традиционные механизмы защиты.

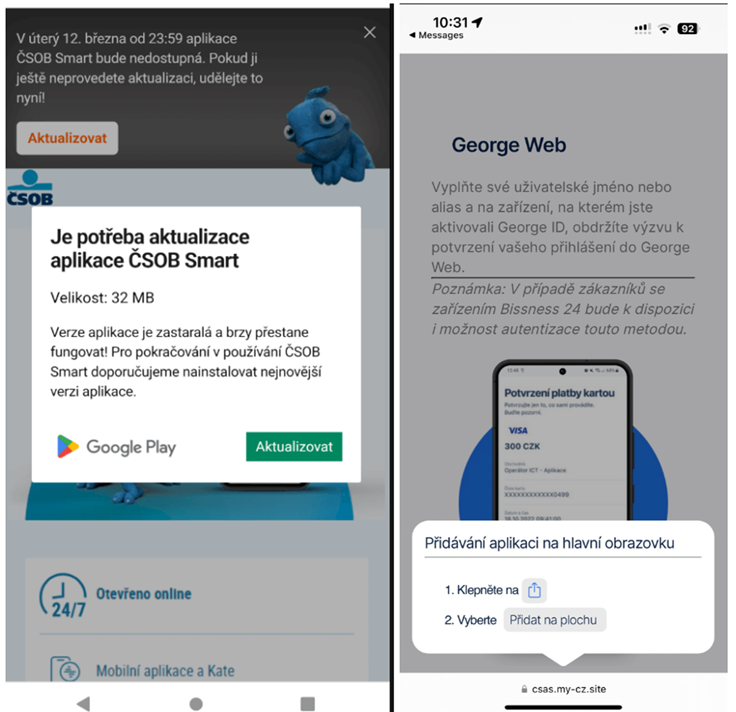

Суть атаки заключается в том, что злоумышленники используют поддельные веб-сайты, которые побуждают пользователей установить PWA. На iOS жертвам предлагается добавить поддельное приложение на главный экран, а на Android установка происходит после подтверждения во всплывающих окнах в браузере. В результате пользователи устанавливают фишинговое приложение, которое внешне практически не отличается от настоящего банковского приложения.

Особенность тактики заключается в том, что жертвы устанавливают PWA или WebAPK без одобрения установки приложений из неизвестных источников. Так злоумышленники обходят стандартные предупреждения браузера о возможной угрозе.

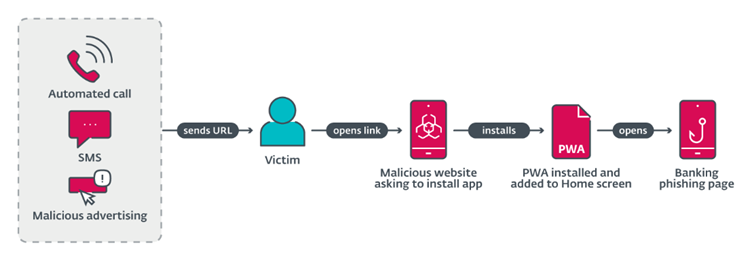

Цепочка атаки

Анализ C2-серверов и инфраструктуры показал, что за кампанией стоят 2 разных киберпреступных группы. Фишинговые сайты распространяются через автоматизированные голосовые звонки, SMS-сообщения и рекламные объявления Facebook* и Instagram*. Реклама была нацелена на определенные группы пользователей по возрасту и полу.

Пользователи получают звонок с предупреждением об устаревшей версии банковского приложения и после выбора опции на цифровой клавиатуре жертвам отправляется фишинговая ссылка. Кликнув по ссылке, пользователи попадают на сайт, который имитирует страницу приложения в Google Play или официальный сайт банка, что в конечном итоге приводит к установке фальшивого PWA или WebAPK под видом обновления приложения.

Важно отметить, что установка WebAPK не вызывает стандартных предупреждений о том, что приложение загружается из ненадежного источника, что усложняет обнаружение угрозы.

Установка поддельного приложения якобы из Google Play (слева) и всплывающие инструкции на iOS после нажатия кнопки «Установить (справа)

Для пользователей iOS разработаны инструкции по добавлению фальшивого приложения на главный экран устройства. После установки жертвам предлагается ввести свои учетные данные онлайн-банка для доступа к своему счету через новое приложение. Вся представленная информация отправляется на C2-серверы или в Telegram-группу злоумышленников.

ESET зафиксировала первую волну фишинговых атак с использованием PWA в ноябре 2023 года, а последующие волны — в марте и мае 2024 года. Первое использование данной техники было отмечено в июле 2023 года.

В ходе расследования ESET удалось вовремя проинформировать пострадавшие банки о произошедших инцидентах, а также добиться удаления нескольких фишинговых доменов и серверов управления. Тем не менее, остаётся высокая вероятность появления новых подобных атак, поскольку злоумышленники продолжают совершенствовать свои методы и адаптироваться к новым условиям.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.