VPN-ловушка: Ближний Восток под прицелом корпоративных хакеров

Поддельный Pao Alto GlobalProtect заражает корпоративные системы.

Хакеры используют вредоносное ПО, маскирующееся под инструмент Palo Alto GlobalProtect, которое может похищать данные и выполнять удаленные команды PowerShell для дальнейшего проникновения во внутренние сети. Жертвами атак стали организации на Ближнем Востоке.

Использование Palo Alto GlobalProtect в качестве приманки свидетельствует о том, что злоумышленники нацелены на корпоративные структуры, использующие ПО уровня предприятия, а не на случайных пользователей.

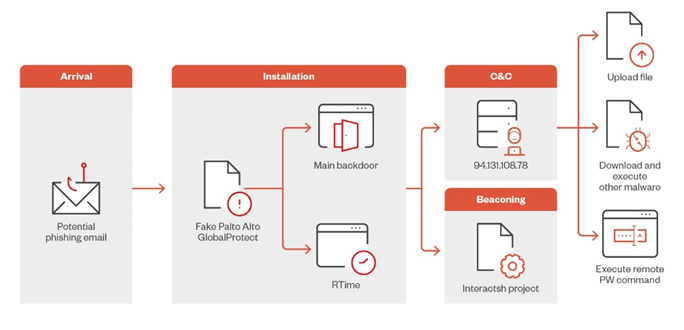

Специалисты Trend Micro, которые обнаружили кампанию, предполагают, что атака начинается с фишингового письма, хотя точный способ доставки вредоносного ПО пока неизвестен. Жертва запускает файл с именем «setup.exe», который затем разворачивает другой файл «GlobalProtect.exe» вместе с конфигурационными файлами. В этот момент на экране появляется окно, имитирующее процесс установки GlobalProtect, но на фоне вредоносное ПО тихо загружается в систему.

Поддельное окно установки GlobalProtect

После запуска вредоносное ПО проверяет, не работает ли оно в песочнице, прежде чем начать выполнение основного кода. Затем вирус передает информацию о скомпрометированном устройстве на C2-сервер. В качестве дополнительного уровня защиты от обнаружения вредоносное ПО использует шифрование AES для отправляемых строк и пакетов данных.

Примечательно то, что URL-адрес C2-сервера зарегистрирован недавно и содержит строку «sharjahconnect», чем он и похож на легитимный VPN-портал для офисов в Шардже, ОАЭ. Такой выбор URL помогает киберпреступникам замаскировать свои действия под законные операции и снижает вероятность того, что жертва заподозрит неладное.

Для связи с операторами после заражения вредоносное ПО периодически отправляет сигналы с помощью легитимного opensource-инструмента Interactsh. Хотя Interactsh часто используется пентестерами, его домен «oast.fun» также был замечен в кампаниях APT-групп. Следует отметить, что в данной операции никаких атрибуций установлено не было.

Цепочка заражения

C2-сервер может отправлять различные команды на зараженное устройство, среди которых:

- приостановка работы вредоносного ПО на заданное время;

- выполнение PowerShell-скрипта и отправка результата на C2-сервер;

- загрузка файла с указанного URL;

- загрузка файла на удаленный сервер;

Исследователи Trend Micro отмечают, что хотя злоумышленники остаются неизвестными, операция выглядит крайне целенаправленной. Использование настраиваемых URL для конкретных целей и «свежих» доменов C2-сервера помогает хакерам обходить списки блокировок.