Один клик в Excel – и ваши данные у хакеров

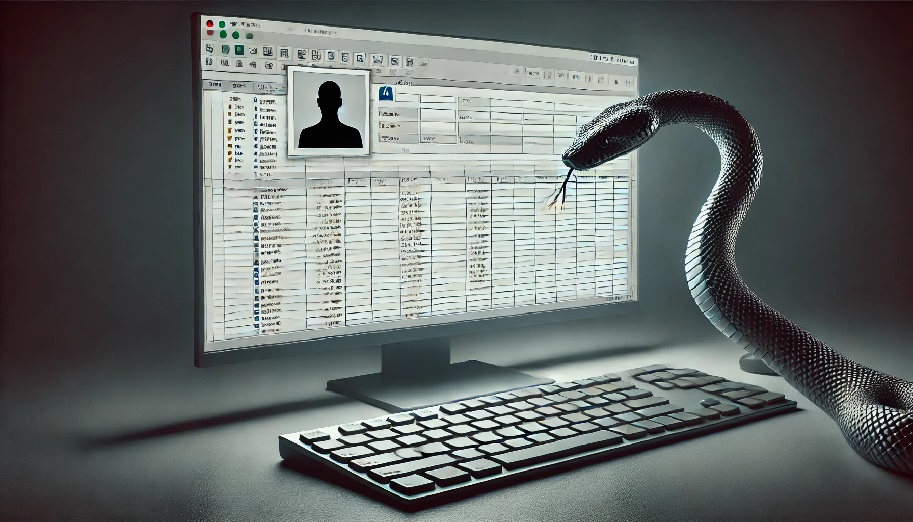

Один клик в Excel – и ваши данные у хакеров

Alexander Antipov

Вредоносное ПО скрывается в фишинговом Excel-документе.

На днях FortiGuard Labs, исследовательское подразделение компании Fortinet, зафиксировало новую фишинговую кампанию, распространяющую вредоносное ПО через прикрепленный к письму Excel-документ. Проведенный анализ показал, что данный документ доставляет новую версию Snake Keylogger, опасного программного обеспечения для кражи данных.

Snake Keylogger, также известный как "404 Keylogger" или "KrakenKeylogger", представляет собой инструмент, продающийся на хакерских форумах по модели подписки. Это ПО, написанное на .NET, обладает множеством возможностей для сбора чувствительной информации, включая учетные данные из веб-браузеров и других популярных программ, содержимое буфера обмена и базовую информацию о системе. Snake Keylogger также может записывать нажатия клавиш и делать скриншоты.

Фишинговая атака начинается с электронного письма, которое призвано обманом заставить получателя открыть вложенный файл Excel под названием «swift copy.xls». В письме утверждается, что на счет пользователя поступили средства, что побуждает его открыть файл для проверки деталей. FortiGuard уже распознает это письмо как угрозу и помечает его с пометкой «[virus detected]».

При открытии файла Excel активируется вредоносный код, который скачивает и запускает новую версию Snake Keylogger. Злоумышленники используют уязвимость CVE-2017-0199 для загрузки вредоносного файла через скрытую ссылку в документе.

После успешного запуска на компьютере жертвы, Snake Keylogger обеспечивает свою незаметность и стойкость за счет использования сложных методов шифрования и маскировки. ПО внедряется в процессы системы и остается незамеченным для антивирусных решений. Основные функции Snake Keylogger включают сбор данных о системе, кражу учетных данных из различных приложений и отправку этих данных злоумышленнику по электронной почте.

Чтобы обезопасить свои устройства и сети от подобных атак, Fortinet рекомендует регулярно обновлять защитное ПО и проходить обучение по кибербезопасности.

Snake Keylogger, также известный как "404 Keylogger" или "KrakenKeylogger", представляет собой инструмент, продающийся на хакерских форумах по модели подписки. Это ПО, написанное на .NET, обладает множеством возможностей для сбора чувствительной информации, включая учетные данные из веб-браузеров и других популярных программ, содержимое буфера обмена и базовую информацию о системе. Snake Keylogger также может записывать нажатия клавиш и делать скриншоты.

Фишинговая атака начинается с электронного письма, которое призвано обманом заставить получателя открыть вложенный файл Excel под названием «swift copy.xls». В письме утверждается, что на счет пользователя поступили средства, что побуждает его открыть файл для проверки деталей. FortiGuard уже распознает это письмо как угрозу и помечает его с пометкой «[virus detected]».

При открытии файла Excel активируется вредоносный код, который скачивает и запускает новую версию Snake Keylogger. Злоумышленники используют уязвимость CVE-2017-0199 для загрузки вредоносного файла через скрытую ссылку в документе.

После успешного запуска на компьютере жертвы, Snake Keylogger обеспечивает свою незаметность и стойкость за счет использования сложных методов шифрования и маскировки. ПО внедряется в процессы системы и остается незамеченным для антивирусных решений. Основные функции Snake Keylogger включают сбор данных о системе, кражу учетных данных из различных приложений и отправку этих данных злоумышленнику по электронной почте.

Чтобы обезопасить свои устройства и сети от подобных атак, Fortinet рекомендует регулярно обновлять защитное ПО и проходить обучение по кибербезопасности.