5 часов до потери данных: вымогатели CyberVolk затмевают конкурентов

Квантовая устойчивость и молниеносное распространение качественно меняют ландшафт киберугроз.

Индийская хакерская группа CyberVolk, изначально известная под названием GLORIAMIST India, начала свою деятельность в марте 2024 года и с тех пор стала одной из заметных киберпреступных организаций. Первые публичные сведения о группе появились совсем недавно благодаря аналитической платформе ThreatMon, которая отслеживает активность различных сетевых угроз.

Вскоре после основания группа начала привлекать внимание благодаря своим успешным атакам и активному присутствию как в даркнете, так и в обычном интернете за счёт ведения официального Telegram-канала и аккаунта на платформе X*.

CyberVolk специализируется на различных видах кибератак, включая DDoS-атаки, взлом веб-сайтов (дефейсинг), утечки данных и взломы сетей. Однако особое внимание вызывает их программа-вымогатель, известная как CyberVolk Ransomware. Данное программное обеспечение было впервые зарегистрировано в сети 1 июля 2024 года, а уже через несколько дней появилось на теневых платформах в виде услуги «Ransomware as a Service» (RaaS), что означает, что любой желающий может арендовать этот инструмент для собственных кибератак.

Изначально CyberVolk Ransomware использовала распространённый алгоритм шифрования AES, однако эта версия программы была утрачена из-за утечки данных на сервисе VirusTotal, что сделало её неработоспособной. Хакеры не оставили это без внимания и выпустили обновлённую версию программы с рядом серьёзных изменений.

Новый вариант вредоноса включает в себя использование сложных криптографических алгоритмов, таких как ChaCha20-Poly1305, AES и квантово-устойчивые технологии шифрования. Эти алгоритмы делают программу ещё более опасной, так как она может противостоять попыткам дешифровки даже с помощью квантовых компьютеров.

CyberVolk Ransomware уникальна тем, что может шифровать данные без подключения к управляющему C2-серверу, что затрудняет её обнаружение и блокировку. Программа также содержит механизм, который автоматически удаляет данные при вводе неверного ключа дешифровки, что делает восстановление данных практически невозможным в случае ошибки или отсутствия резервных копий.

Обновлённая версия программы отличается тем, что больше не использует расширение «.cvenc». Хакеры перешли на новое расширение «.CyberVolk». Это ещё одно свидетельство того, что разработчики активно развивают своё программное обеспечение, учитывая уязвимости и пробелы предыдущих версий. Примечательно, что новый шифровальщик стал полностью незаметным для антивирусных решений (Fully Undetectable), что делает его ещё более опасным для конечных пользователей.

Первые данные о прибыли, полученной хакерами от использования программы CyberVolk, соответствовали сумме $2632. Однако за последние месяцы доход значительно вырос, превысив уже $20 000. Это подчёркивает высокий уровень угрозы, исходящей от использования этого программного обеспечения, особенно для компаний, не обладающих надёжной системой защиты данных.

В процессе анализа эксперты ThreatMon выявили, что после запуска на устройстве CyberVolk Ransomware сразу же блокирует доступ к системным инструментам, таким как диспетчер задач, чтобы предотвратить прерывание процесса шифрования. Программа начинает шифровать все файлы на компьютере, причём этот процесс проходит в течение всего нескольких минут.

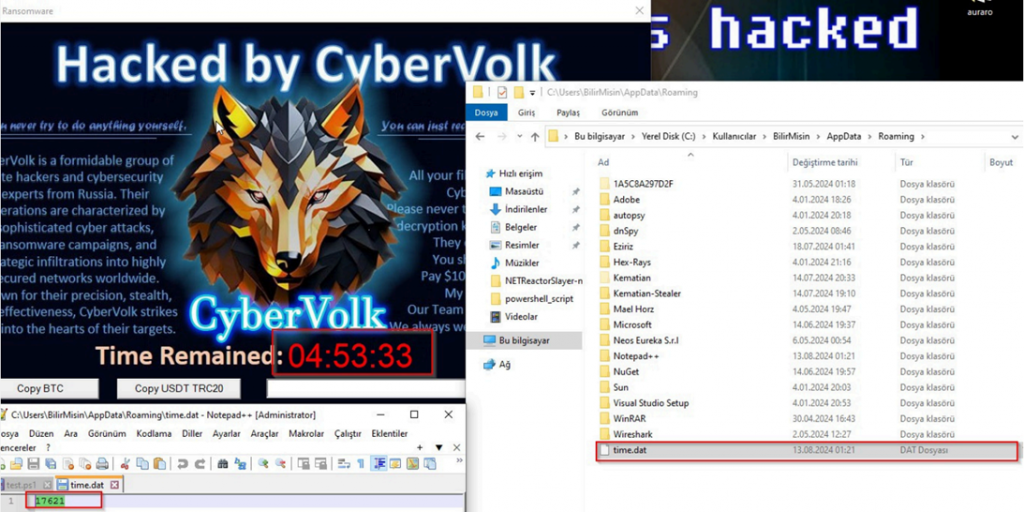

После завершения шифрования на устройстве появляется окно с требованием выкупа в размере $1000, а также текстовый файл «Readme.txt» с дальнейшими инструкциями. Если требование не будет выполнено в течение пяти часов, данные будут безвозвратно уничтожены.

Технические особенности CyberVolk Ransomware делают программу уникальной на фоне прочего вымогательского софта. Она разработана на языке C++ и не использует никаких пакеров для сокрытия своего кода, что и позволило провести её детальный анализ. Программа запускается с сохранением временного файла «time.dat», который отсчитывает ровно 18 000 секунд (пять часов), предоставляя пользователю крайне ограниченное время для принятия решения об оплате выкупа.

Кроме того, программа имеет функции обнаружения отладчиков и проверки среды выполнения, что позволяет ей скрываться в виртуальных машинах и избегать анализа. CyberVolk Ransomware проверяет наличие ключей SafeBoot в реестре Windows, чтобы определить, работает ли она в безопасном режиме. Если программа обнаруживает, что устройство находится в безопасном режиме, она приостанавливает некоторые свои функции, что усложняет её анализ специалистами по кибербезопасности.

Одна из ключевых особенностей CyberVolk Ransomware заключается в том, что программа способна распространяться, подобно компьютерным червям. Она сканирует все подключённые диски и устройства, включая съёмные носители и сетевые хранилища, и пытается скопировать себя на эти устройства для дальнейшего распространения. Это делает её опасной не только для одного заражённого устройства, но и для всей сети, к которой оно подключено.

Несмотря на высокий уровень угрозы, специалисты ThreatMon обнаружили несколько критических уязвимостей в программе. Например, хотя программа блокирует диспетчер задач, она не блокирует PowerShell, что даёт возможность опытным пользователям остановить процесс шифрования, введя соответствующие команды.

Также выяснилось, что таймер, отсчитывающий время до уничтожения данных, можно легко изменить, модифицируя файл «time.dat», лежащий по пути /User/AppData/Roaming что позволяет продлить время анализа программы и восстановления данных на неопределённый срок.

Таким образом, CyberVolk Ransomware представляет собой серьёзную угрозу для компаний и частных лиц, но наличие нескольких уязвимостей в её структуре даёт надежду на эффективное противодействие. Специалисты по кибербезопасности рекомендуют регулярно обновлять защитное программное обеспечение, создавать резервные копии данных и обучать сотрудников основам кибергигиены, чтобы минимизировать риски атак программ-вымогателей.

* Социальная сеть запрещена на территории Российской Федерации.