Голые и смешные: охотники за OnlyFans угодили в ловушку хакеров

В мире киберпреступности хищники могут столкнутся с предательством своих же коллег.

Компания Veriti обнаружила, что киберпреступники начали использовать поддельный инструмент для взлома аккаунтов OnlyFans, который вместо выполнения обещанных функций заражает злоумышленников вредоносным ПО Lumma Stealer.

OnlyFans — популярная платформа для создания и распространения контента для взрослых, где авторы могут зарабатывать на подписках своих поклонников. Из-за высокой популярности платформа становится объектом атак со стороны киберпреступников, которые пытаются похищать аккаунты с целью вымогательства, получения платежей от подписчиков или распространения личной информации.

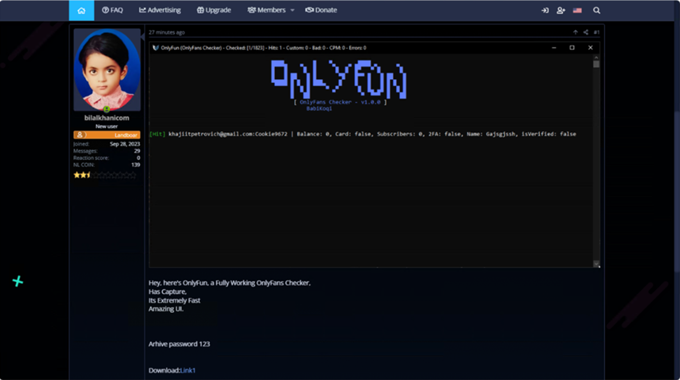

Для облегчения процесса взлома злоумышленники используют так называемые «чекеры», которые проверяют базы украденных данных на предмет совпадений с учетными записями OnlyFans, позволяя автоматизировать процесс подбора паролей и учетных данных. Однако иногда такие инструменты сами оказываются ловушкой.

Реклама чекера на форуме в даркнете

Исследователи Veriti обнаружили случай, когда фальшивый чекер для OnlyFans вместо проверки учетных данных устанавливал на компьютер вредоносное ПО Lumma Stealer. Зловредный файл, загружаемый из репозитория на GitHub, представлял собой программу «brtjgjsefd.exe», которая после запуска начинала сбор личных данных с заражённого устройства.

Lumma Stealer специализируется на краже таких данных, как пароли, cookie-файлы, коды двухфакторной аутентификации, криптовалютные кошельки и данные кредитных карт, сохранённые в браузере или файловой системе жертвы. Примечательно, что Lumma Stealer не только ворует данные, но и может загружать дополнительные вредоносные программы на заражённое устройство и выполнять PowerShell-скрипты, что делает программу особенно опасной.

Кроме того, киберпреступники использовали поддельные чекеры для других популярных платформ – Disney+ и Instagram*. Например, в репозитории на GitHub также содержались вредоносные файлы с названиями «DisneyChecker.exe», «InstaCheck.exe» и «ccMirai.exe», которые якобы предназначались для проверки учетных данных Disney+, Instagram и создания ботнета Mirai соответственно. Файлы заражали компьютеры жертв, которые пытались воспользоваться ими для собственных криминальных целей. Исследователи также выявили C2-серверы, расположенные на доменах «.shop», которые управляли заражёнными устройствами и получали украденные данные.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.