От NBTscan до Yasso: как китайские хакеры незаметно атакуют своих жертв

Открытый код становится мощным оружием в руках умелых стратегов.

В конце мая специалисты из Natto Team исследовали методы разведки и инструментарий хакерской группы APT41, связанной с китайскими угрозами. Продолжая своё расследование, эксперты опубликовали свежий отчёт, в котором сообщили об ещё нескольких китайских группировках, использующих аналогичные методы и инструменты.

За последние десять лет как минимум три китайские хакерские группы, такие как APT10, GALLIUM и Stately Taurus, применяли NBTscan или его модифицированную версию. Этот инструмент, предназначенный для поиска информации о системах в сети, позволяет сканировать IP-адреса и получать данные о пользователях, имени компьютера и MAC-адресах.

APT10, связанная с Министерством государственной безопасности Китая, использовала NBTscan в операциях Cloud Hopper и Soft Cell для поиска интересующих сервисов на сетевых устройствах. Группа GALLIUM, по данным Microsoft, использовала этот инструмент для атаки на глобальных телекоммуникационных провайдеров в 2019 году. А знаменитая Mustang Panda, действующая в Юго-Восточной Азии, также использовала NBTscan для сканирования и изучения сетей жертв.

Группа APT40, активная с 2009 года, использует вредоносный инструмент ScanBox, позволяющий собирать данные с заражённых систем без необходимости установки программного обеспечения. Этот фреймворк, написанный на JavaScript, собирает информацию о системе пользователя, включая операционную систему, браузеры, антивирусы и другие программы. ScanBox также может регистрировать нажатия клавиш, что делает его опасным инструментом для кражи паролей и другой конфиденциальной информации.

В мае 2024 года исследователи из Palo Alto Networks сообщили о кампании Diplomatic Specter, направленной на правительственные структуры в странах Ближнего Востока, Африки и Азии. В рамках этой кампании китайская группа TGR-STA-0043 использовала инструменты LadonGo и Yasso. Yasso — новый набор инструментов, появившийся в 2022 году, который включает функции для SQL-проникновения, сканирования и выполнения команд. Разработчиком Yasso является китайский специалист по безопасности, известный в сети под псевдонимом SaiRson.

Кроме известных инструментов, китайские хакеры активно используют различные открытые решения. Например, группа Earth Krahang часто использует такие инструменты, как sqlmap и nuclei, для поиска уязвимостей в серверах. Некоторые из этих инструментов были разработаны китайскими разработчиками.

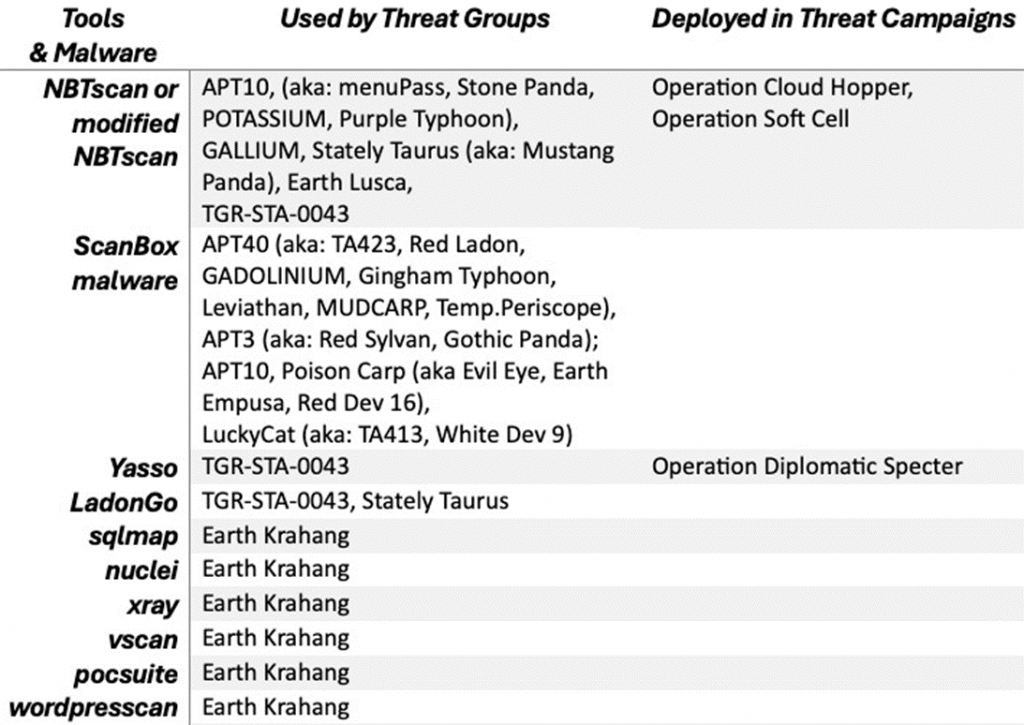

С полным перечнем хакерских инструментов, которые активно применяют различные китайские кибергруппировки, можно ознакомиться на изображении ниже:

Исследователи отмечают, что использование сканирующих инструментов, как известных, так и открытых, остаётся одной из ключевых стратегий китайских хакеров для поиска уязвимостей и дальнейших атак. Это указывает на необходимость комплексного подхода к защите информационных систем, включающего не только технические меры, но и международное сотрудничество в сфере кибербезопасности.

Ситуация также подчёркивает важность постоянного обучения и бдительности в отношении новых методов кибератак для всех участников цифрового пространства.