SpyAgent взламывает криптокошельки на Android: 280 приложений в зоне риска

Применение OCR позволило автоматизировать процесс сбора кражи учётных данных.

Исследователи из компании McAfee обнаружили более 280 вредоносных приложений для Android, использующих технологию оптического распознавания символов (OCR) для кражи криптовалютных данных. Объединённые общим названием SpyAgent, эти приложения искусно маскируются под официальные сервисы банков, государственных услуг и популярных платформ, таких как стриминговые сервисы и приложения для управления коммунальными платежами.

Злоумышленники, распространяя приложения через фишинговые СМС-сообщения и вредоносные сайты, активно собирают данные с заражённых устройств, включая контакты, текстовые сообщения и изображения, хранящиеся в памяти телефона. Примечательно, что все выявленные приложения никогда не распространялись через Google Play.

Главной особенностью этой кампании стало использование OCR для извлечения криптовалютных кошельков, данные которых часто хранятся в виде простых скриншотов. Многие кошельки защищены с помощью мнемонических фраз — случайного набора слов, который легче запомнить, чем сложные приватные ключи. Эти фразы злоумышленники преобразуют в текст с помощью OCR.

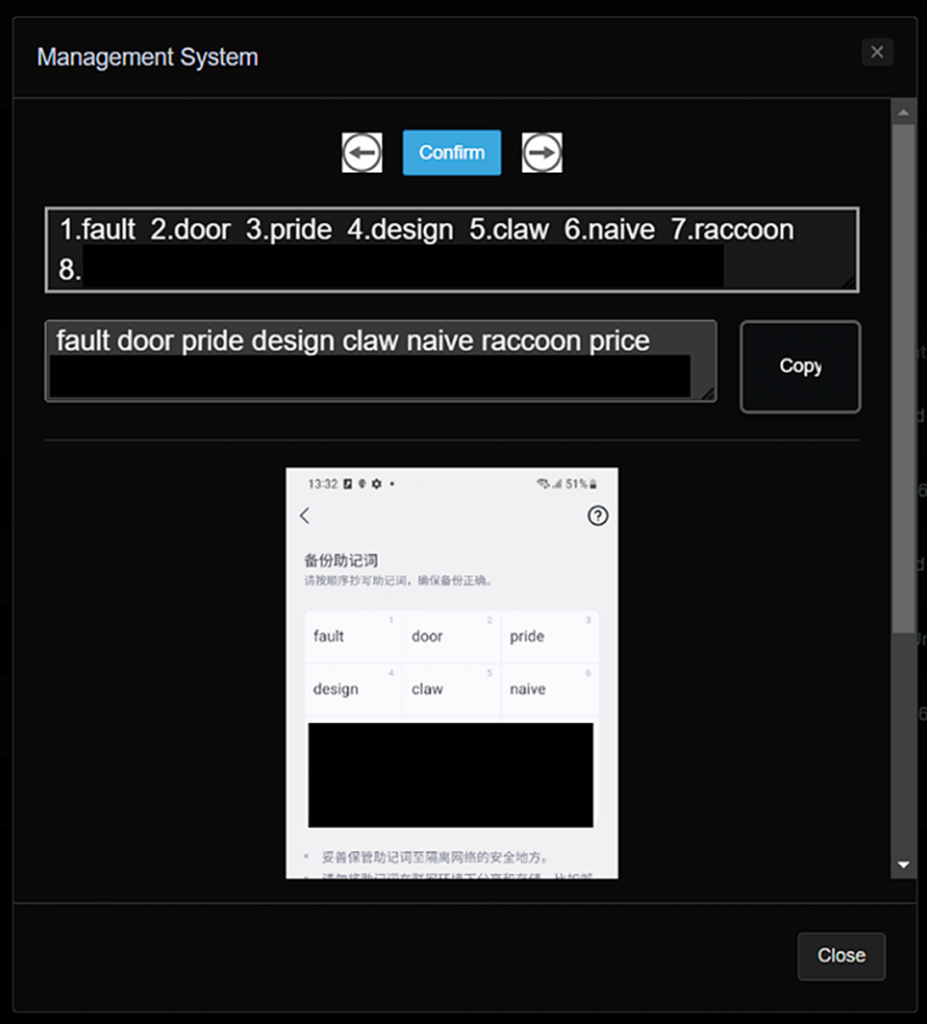

Исследователь СангРиол Рю, работающий в McAfee и, собственно, обнаруживший кампанию SpyAgent, смог получить доступ к серверам, куда отправлялись украденные данные. Этого удалось достичь благодаря ошибкам в настройках безопасности вредоноса. Среди украденной информации были изображения кошельков и связанные с ними мнемонические фразы, что указывает на целенаправленную атаку на криптовалютные активы пользователей.

Для обработки похищенных данных злоумышленники используют технологии Python и Javascript. Изображения с устройствами жертв проходят через процесс распознавания символов, после чего текст структурируется и управляется через административную панель. Это демонстрирует высокий уровень профессионализма хакеров.

Приложения регулярно обновлялись, чтобы улучшить маскировку своей вредоносной деятельности. В последней версии они начали использовать WebSockets для связи с серверами управления, что затруднило их обнаружение антивирусными программами. Также злоумышленники применяют методы обфускации кода, что делает его анализ сложнее.

Хотя на данный момент большинство заражённых SpyAgent приложений сконцентрировано в Южной Корее, есть признаки расширения кампании на Великобританию. Это указывает на то, что злоумышленники стремятся расширить географию атак, адаптируя приложения для разных регионов и пользователей.

Примечательно, что данная вредоносная кампания была выявлена вскоре после обнаружения аналогичного трояна — CraxsRAT, который атаковал пользователей банковских сервисов в Малайзии. CraxsRAT также ранее выявляли в Сингапуре, где он использовался для удалённого управления устройствами, кражи данных и несанкционированного вывода средств.