Earth Preta: USB-флэшка стала инструментом атак на правительства в Азии

Earth Preta – новое лицо кибертерроризма в АТР.

Хакерская группировка Earth Preta активизировала кампании против правительственных учреждений в Азиатско-Тихоокеанском регионе (АТР). По данным Trend Micro, злоумышленники обновили свои методы атак и использовали новые вредоносные программы.

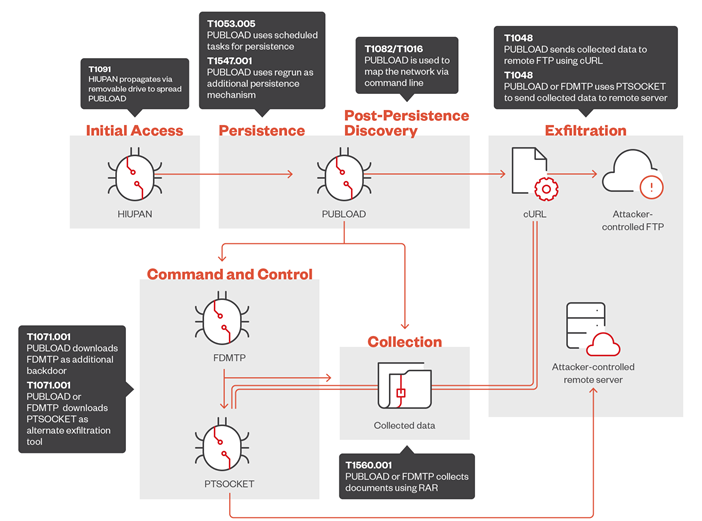

Одним из ключевых инструментов атак стала модификация червя HIUPAN, который распространяется через съемные носители. Червь внедряет основную вредоносную программу PUBLOAD, которая позволяет контролировать зараженные устройства и выполнять команды по сбору данных и их передаче на серверы злоумышленников.

В новой схеме заражения HIUPAN начинает атаку с передачи вредоносных файлов на съемные носители. Как только носитель подключается к новому устройству, червь незаметно заражает его, скрывая свои файлы от пользователя. Особенностью новой версии HIUPAN является упрощенная конфигурация и более легкое управление распространением. Вредоносный код хранится в каталоге ProgramData, что затрудняет обнаружение.

Цепочка заражения Earth Preta

Основной задачей программы PUBLOAD является сбор системной информации и картирование сети (Network Mapping). Вредонос выполняет команды для определения активных процессов, сетевых соединений и конфигурации устройства. Для выполнения этих задач PUBLOAD использует как стандартные утилиты Windows, так и собственные инструменты для эксфильтрации данных.

Кроме червя HIUPAN и программы PUBLOAD, в новой атаке были задействованы два дополнительных инструмента. FDMTP — это простая программа для загрузки вредоносного ПО, которая использует шифрование для обхода антивирусной защиты. PTSOCKET служит для передачи файлов на удаленные сервера, используя многопоточный режим, что ускоряет процесс утечки данных.

Основной целью атакующих является сбор документов различных форматов, в том числе .doc, .xls, .pdf, .ppt. После сбора файлы архивируются с помощью программы RAR и передаются через команду cURL на серверы Earth Preta. Если cURL не используется, для передачи данных применяется PTSOCKET.

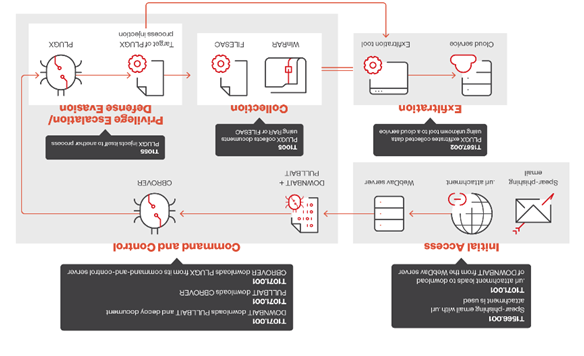

Недавние атаки также включали в себя фишинговые кампании. Хакеры отправляли жертвам письма с вредоносными ссылками, которые вели к загрузке загрузчика DOWNBAIT, который доставлял на устройства и исполнял бэкдор PlugX, обеспечивая долгосрочный доступ к системе жертвы.

Схема целевого фишинга Earth Preta

На основе анализа фишинговых писем и документов-приманок было установлено, что основными целями Earth Preta стали госучреждения и структуры, связанные с обороной, внешней политикой и образованием в странах АТР. В числе пострадавших оказались учреждения из Мьянмы, Филиппин, Вьетнама, Сингапура, Камбоджи и Тайваня.

Earth Preta продолжает совершенствовать свои инструменты и методы атак, что делает их угрозу актуальной для правительственных и корпоративных структур в АТР. Использование съемных носителей для распространения вредоносного ПО, фишинговых писем для начальной загрузки и новых методов эксфильтрации данных указывает на высокую степень адаптивности группы. Специалисты по кибербезопасности должны быть готовы к новым атакам Earth Preta и активно обновлять защитные меры.