Точки преступления: хакеры маскируют атаки шрифтом Брайля

Брайль помогает прятать вредоносные файлы для заражения Windows.

Агентство по кибербезопасности США (CISA) потребовало от федеральных ведомств в кратчайшие сроки обезопасить свои системы от недавно обнаруженной уязвимости в Windows, эксплуатируемой хакерской группировкой Void Banshee.

Уязвимость спуфинга CVE-2024-43461 (оценка CVSS: 8.8) в Windows MSHTML была раскрыта в рамках сентябрьских обновлений безопасности Microsoft (Patch Tuesday). Первоначально считалось, что уязвимость не использовалась в атаках, но позже компания подтвердила факт эксплуатации до того, как проблема была устранена.

По данным Microsoft, ошибка использовалась злоумышленниками ещё до июля 2024 года, являясь частью цепочки атак, включающей ещё одну уязвимость спуфинга— CVE-2024-38112 (оценка CVSS: 7.5), которая также связана с MSHTML, что позволило хакерам запускать произвольный код на уязвимых системах при открытии вредоносного файла или переходе на специально подготовленную веб-страницу.

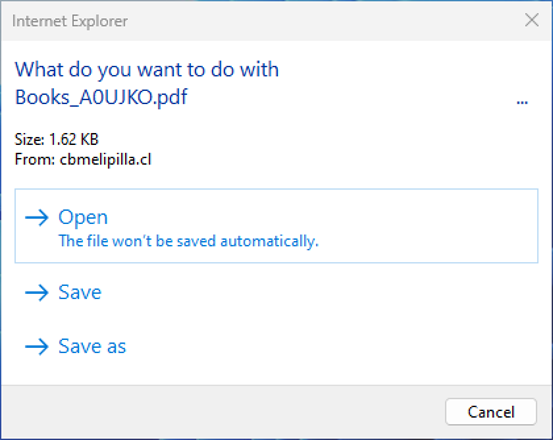

Специалисты Trend Micro ZDI, которые обнаружили уязвимость, сообщили, что группировка Void Banshee использовала ошибку для установки инфостилера. В ходе атак киберпреступники маскировали вредоносные HTA-файлы под PDF-документы, скрывая расширение с помощью 26 закодированных пробельных символов шрифта Брайля.

Имя файла начиналось с PDF, после чего следовали 26 пробельных символов Брайля, и только затем шло реальное расширение .hta:

Books_A0UJKO.pdf%E2%A0%80%...E2%A0%80.hta

При этом, когда Windows пытается открыть такой файл, символы пробела Брайля скрывают расширение HTA за пределами видимой области, оставляя вместо него «...». В итоге, файл выглядит как PDF-документ, что увеличивает шансы его открытия пользователем.

HTA-файл, замаскированный под PDF

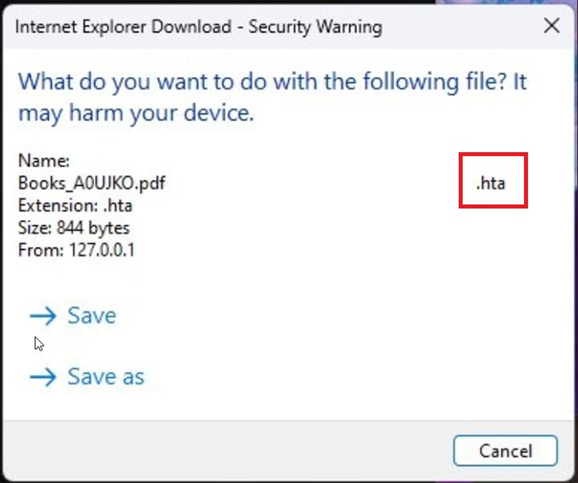

После обновления символы пробела Брайля остаются, но теперь Windows отображает истинное расширение .hta во всплывающих подсказках.

Отображение реального расширения файла в диалоговом окне

В атаках использовалось вредоносное ПО Atlantida, которое предназначено для кражи паролей, cookie-файлов аутентификации и криптокошельков с заражённых устройств. Группировка Void Banshee, известная с 2023 года, нацелена на компании в Северной Америке, Европе и Юго-Восточной Азии, стремясь к получению финансовой выгоды и краже данных.

CISA включило уязвимость CVE-2024-43461 в свой каталог Known Exploited Vulnerabilities (KEV) и обязало федеральные агентства устранить уязвимости до 7 октября. Согласно директиве BOD 22-01, ведомства должны в течение 3-х недель установить обновления, чтобы предотвратить дальнейшие атаки.

CISA подчёркивает, что подобные уязвимости являются частыми векторами атак, представляя серьёзную угрозу для государственных организаций. В связи с этим не только федеральным агентствам, но и частным компаниям по всему миру настоятельно рекомендуется как можно скорее принять меры по защите своих систем.

Стоит отметить, что в сентябрьских обновлениях Microsoft исправила ещё 3 активно эксплуатируемых уязвимости, включая CVE-2024-38217. Данная уязвимость использовалась с 2018 года в атаках, направленных на обход систем безопасности Windows, таких как Smart App Control и Mark of the Web (MotW).