JPCERT против программ-вымогателей: новый метод выявления кибератак

Журналы событий Windows знают гораздо больше, чем может показаться.

Эксперты из JPCERT провели исследование, которое позволяет идентифицировать атаки вымогательских программ на основе анализа журналов событий Windows. Как правило, одной из самых сложных задач в обнаружении таких атак является выявление вектора проникновения злоумышленников.

Обычно анализ возможных уязвимостей, таких как VPN-устройства, может занять много времени, особенно когда потенциальных путей проникновения несколько. Поэтому эффективное обнаружение атаки начинается с определения группы злоумышленников по оставленным на заражённом устройстве шифрованным файлам и запискам с требованиями выкупа.

Тем не менее, как отмечают эксперты, не всегда удаётся идентифицировать атаку на основе подобных артефактов. В связи с этим они решили изучить, возможно ли использовать информацию из журналов событий Windows для определения типа вымогательских программ.

В ходе исследования было подтверждено, что некоторые программы-вымогатели оставляют в журналах событий Windows характерные следы, позволяющие их идентифицировать. Анализу подверглись четыре основных журнала событий Windows: Application Log, Security Log, System Log и Setup Log, а также целый ряд семейств программ-вымогателей.

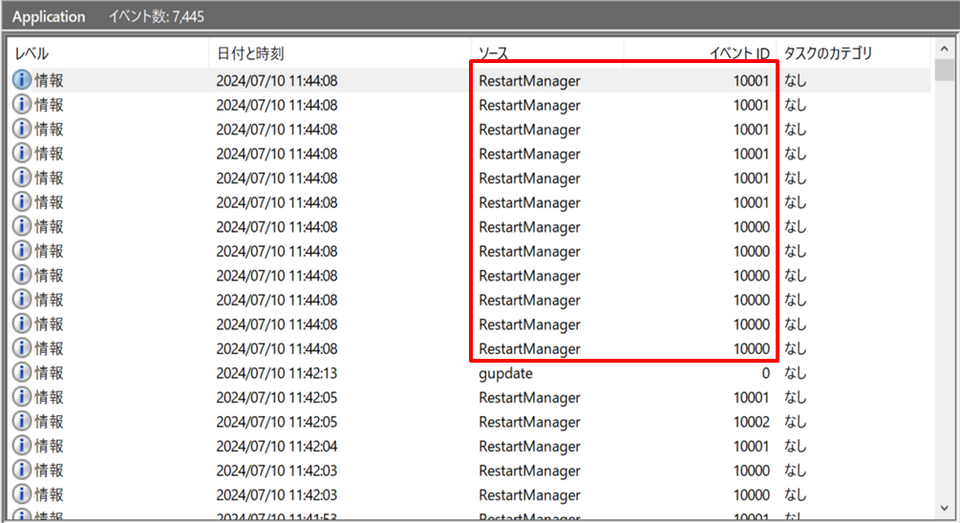

Conti

Одной из первых программ-вымогателей, обнаруженных в логах, стала Conti. Этот вымогатель впервые был замечен в 2020 году, а в 2022 году произошла утечка его исходного кода, что привело к появлению множества модификаций. При шифровании файлов Conti использует функцию Restart Manager, что приводит к записи большого числа событий (ID: 10000, 10001) за короткий период времени.

Кроме того, похожие события записываются в системные логи и другими программами, связанными с Conti, включая Akira, Lockbit3.0, HelloKitty, Abysslocker, avaddon, bablock.

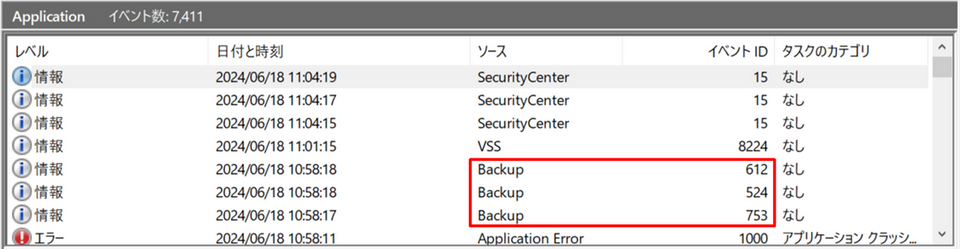

Phobos

Phobos — программа-вымогатель, впервые выявленная в 2019 году. Она способна удалять копии теневого тома и каталоги системных резервных копий на инфицированных устройствах, оставляя характерные следы:

- ID 612: автоматический бэкап был отменен.

- ID 524: системный каталог был удалён.

- ID 753: система бэкапа успешно запущена.

Похожие признаки в логах можно обнаружить и у других программ, связанных с Phobos, таких как 8base и Elbie.

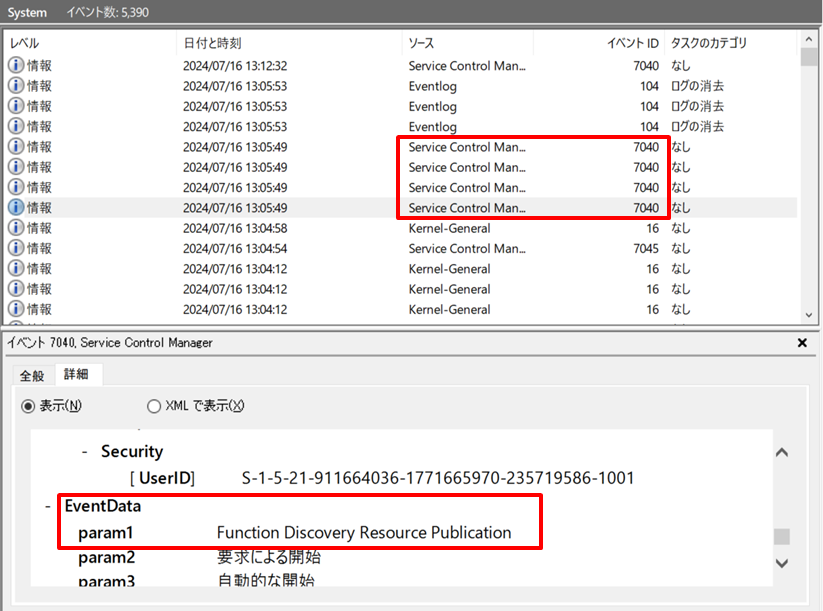

Midas

Midas — ещё одна программа-вымогатель, впервые идентифицированная в 2021 году. Её особенностью является то, что она оставляет в логах следы изменения настроек сетевых сервисов, что может свидетельствовать о попытках распространения инфекции.

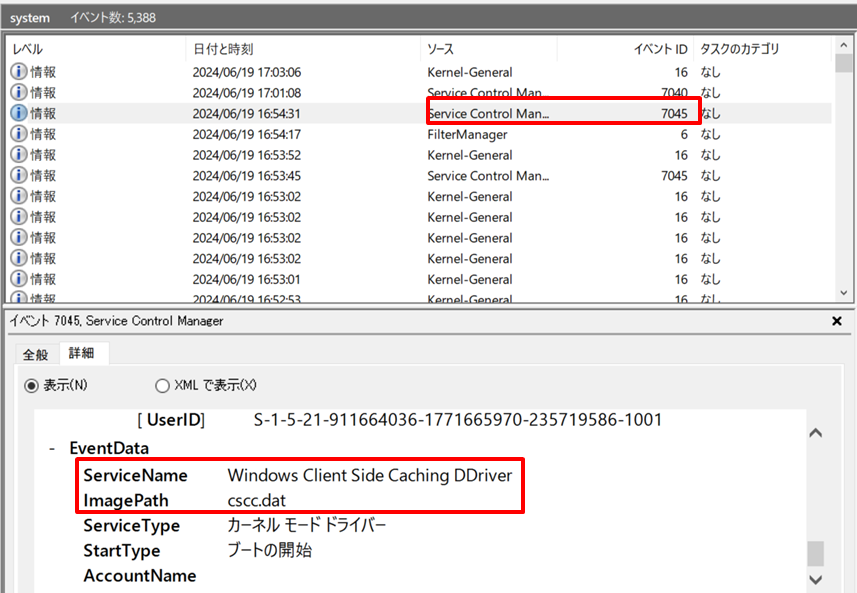

BadRabbit

В исследовании также были обнаружены характерные следы в логах, связанные с BadRabbit. Статус BadRabbit как программы-вымогателя впервые подтвержден в 2017 году. Его особенность заключается в том, что он оставляет записи (ID: 7045) о внедрении компонента cscc.dat для шифрования данных.

Bisamware

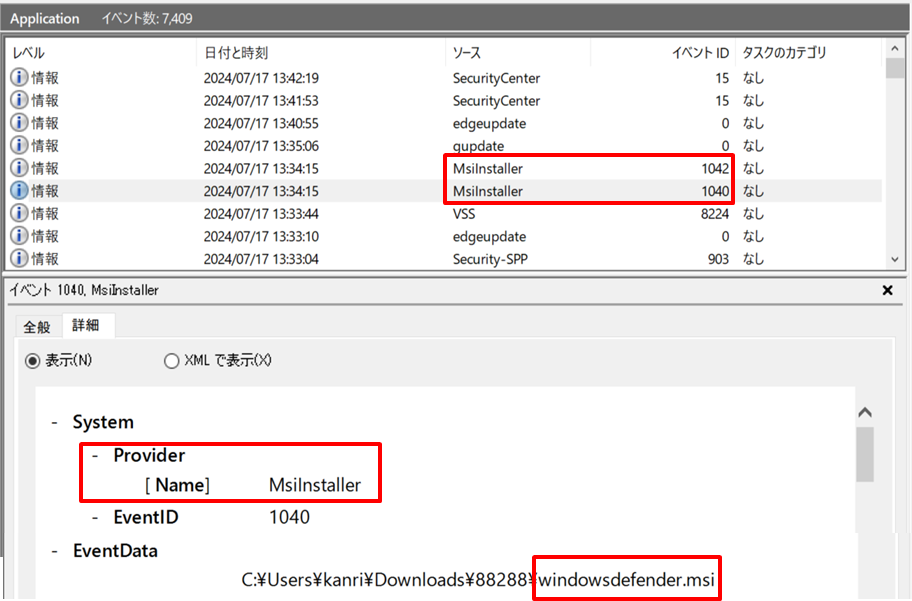

Bisamware — вымогательская программа, выявленная в 2022 году. Она нацелена на пользователей Windows и распространяется через уязвимости в инструментах Microsoft. При запуске фиксирует начало (ID 1040) и завершение (ID 1042) транзакции установщика Windows.

Общие признаки в логах

Отдельного внимания заслуживают типы вымогателей, такие как Shade, GandCrab, AKO, avoslocker, BLACKBASTA, VICE SOCIETY. Они имеют общие черты в логах событий (ID: 13, 10016), свидетельствующие о проблемах с доступом к COM-серверу, связанным с Volume Shadow Copy Service.

Для ряда старых программ-вымогателей, таких как WannaCry, Petya и Ryuk, исследователям, к сожалению, не удалось выявить чётких признаков в логах событий. Тем не менее, сам факт выявления подобных закономерностей в будущем может существенно ускорить выявления заражения вредоносным ПО.

Анализ журналов событий Windows открывает новые возможности в борьбе с киберпреступностью, демонстрируя, что даже самые изощренные злоумышленники оставляют цифровые следы. Этот подход не только ускоряет процесс идентификации угроз, но и подчёркивает важность постоянного мониторинга и анализа системных логов как неотъемлемой части стратегии кибербезопасности.