Цепочка атак на Palo Alto Expedition: от от N-Day до полной компрометации

Удаленный сброс пароля администрации ставит под удар целые сети.

10 июля 2024 года компания Palo Alto выпустила предупреждение о наличии уязвимости CVE-2024-5910, которая позволяла злоумышленникам удаленно сбросить учетные данные администратора в приложении Expedition. Хотя само приложение Expedition не так широко известно, его цель заключается в облегчении и ускорении миграции конфигураций сетевых устройств от других производителей, таких как Checkpoint или Cisco, к Palo Alto Networks. Эксплуатация этой уязвимости могла дать злоумышленникам полный контроль над учетной записью администратора Expedition при наличии доступа к сети.

После изучения документации стало ясно, что данное приложение может представлять значительный интерес для атакующих, поскольку оно интегрируется с сетевыми устройствами через веб-сервис, а учетные данные хранятся на сервере, работающем под управлением Ubuntu.

Во время тестирования исследователи обнаружили, что запрос к определенной конечной точке веб-сервиса позволяет сбросить пароль администратора. Однако получение административного доступа — лишь первый шаг, который не дает доступа ко всем сохраненным учетным данным. Для этого было необходимо выполнить удаленное выполнение кода на сервере.

В процессе изучения кода веб-сервиса было выявлено несколько уязвимых файлов, в частности, файл CronJobs.php. Этот файл позволяет выполнять команды, передаваемые через параметры запроса, что может быть использовано для инъекции команд. Так, при наличии валидной сессии пользователь мог бы вставить вредоносную команду в базу данных и заставить сервер её выполнить.

В итоге уязвимость CVE-2024-9464 позволила злоумышленникам выполнять команды на сервере, что дало возможность извлекать учетные данные через SQL-запросы. Одной из таких команд был запрос, который возвращал все API-ключи и пароли в открытом виде.

Кроме того, были обнаружены другие уязвимости, включая CVE-2024-9465 — SQL-инъекция без аутентификации, и CVE-2024-9466 — запись учетных данных в открытом виде в лог-файлах. Эти уязвимости давали злоумышленникам возможность получать доступ к конфиденциальной информации даже без наличия учетной записи.

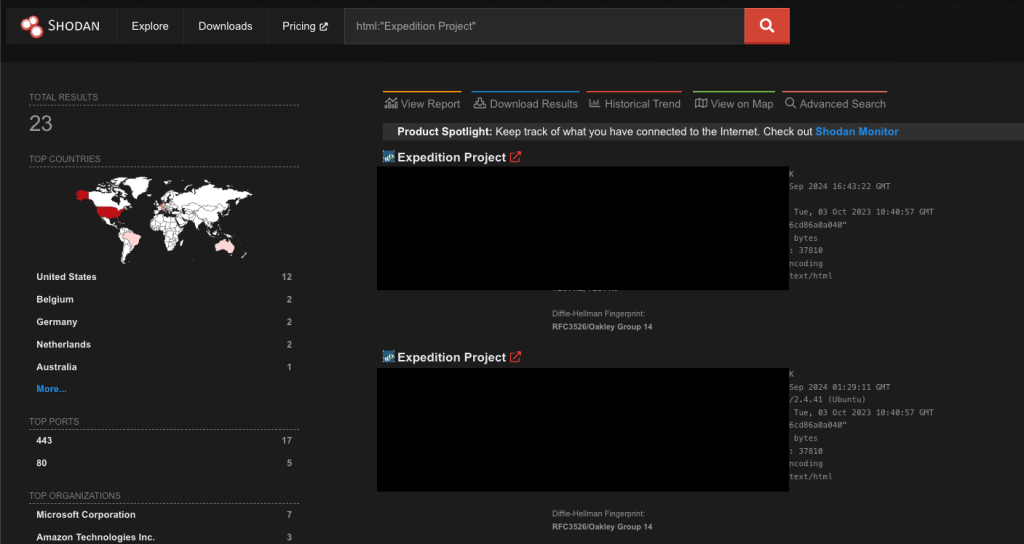

На момент написания новости в интернете было выявлено 23 открытых серверов Expedition, которые могут подвергаться атакам, что делает исправление данных уязвимостей критически важным для обеспечения безопасности серверов и хранимых данных.