114 уязвимостей за 3 дня: кто станет победителем Pwn2Own 2024?

Белые хакеры ломают умный дом и создают новые банкноты.

В Ирландии продолжается третий день хакерского конкурса Pwn2Own 2024, где белые хакеры выявили 11 новых уязвимостей нулевого дня. Призовой фонд мероприятия увеличился на $124 750 и достиг $874 875.

Pwn2Own — международное соревнование, где ведущие специалисты по кибербезопасности пытаются найти уязвимости в различном ПО и аппаратных устройствах, стремясь завоевать звание «Master of Pwn» и получить приз до $1 миллиона.

В первый день хакеры нашли 52 уязвимости нулевого дня, на второй — еще 51. Третий день отметился успешными выступлениями команд Viettel Cyber Security, DEVCORE и PHP Hooligans/Midnight Blue.

- День начался с триумфа команды Viettel Cyber Security, которая с помощью команды инъекции смогли взломать NAS QNAP TS-464. За атаку хакеры получили $10 000 и 4 очка в рейтинге Master of Pwn.

- Специалисты из DEVCORE комбинировали инъекцию CRLF, обход аутентификации и SQL-инъекцию для захвата контроля над Synology BeeStation. Действия принесли команде $20 000 и 4 очка.

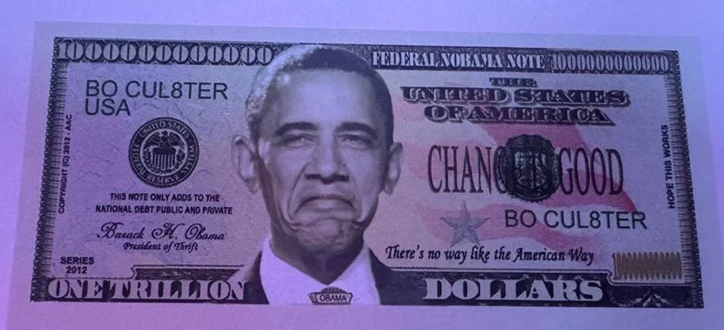

- Команда PHP Hooligans/Midnight Blue, используя уязвимости типа «запись за пределами границ» и ошибки в управлении памятью, провела атаку «SOHO Smashup», которая позволила перейти с маршрутизатора QNAP QHora-322 на принтер Lexmark и напечатать произвольные банкноты. За находку команда заработала $25 000 и 10 очков Master of Pwn.

Банкнота, распечатанная на взломанном принтере Lexmark (источник: Zero Day Initiative)

- Позже Viettel Cyber Security вновь добились успеха, эксплуатировав уязвимость Type Confusion в принтере Lexmark CX331adwe, что добавило в их актив $20 000 и 2 очка.

Однако день не обошелся без неудачных попыток:

- STEALIEN Inc. смогли скомпрометировать камеру Lorex, но так как уязвимость уже была использована ранее, команда получила только $3 750 и 1,5 очка.

- Viettel Cyber Security также столкнулась с коллизией, используя переполнение стека для взлома принтера Canon, ранее продемонстрированную другим участником. За это команда получила $5 000 и 1 очко.

- Специалисты Viettel Cyber Security и ANHTUD столкнулись с нехваткой времени, когда пытались взломать Ubiquiti AI Bullet, но не успели завершить атаку до окончания выделенного времени.

Общий рейтинг команд (источник: @thezdi)

На четвертый день осталось всего 15 попыток, и, хотя большая часть призового фонда уже распределена, участники могут побороться за оставшиеся $125 000. По итогам трех дней лидером в рейтинге стала команда Viettel Cyber Security. На данный момент в соревновании было выявлено 114 уязвимостей нулевого дня, что подтверждает важность подобных мероприятий для повышения безопасности потребительских устройств.