Lumma и Amadey: дуэт троянцев маскируется под обычную капчу

QR-коды и ложные инструкции запускают скрытые процессы на устройствах.

Эксперты «Лаборатории Касперского» обнаружили новую схему, в которой злоумышленники используют поддельную «капчу» для распространения вредоносного ПО. Первоначально целевой аудиторией атакующих были геймеры, а вредоносное ПО распространялось через сайты с взломанными играми, заражая устройства стилером Lumma. Однако со временем схема получила развитие, и теперь «капча» встречается на различных интернет-ресурсах, включая сайты для взрослых, файлообменники, букмекерские платформы, а также на аниме-ресурсах и веб-приложениях с трафиковой монетизацией. Расширение каналов позволяет злоумышленникам охватить более широкую аудиторию.

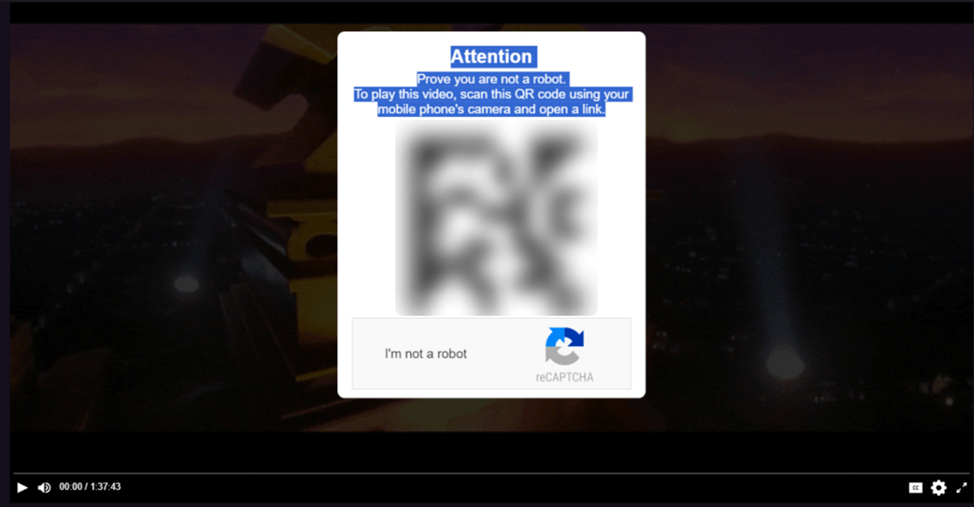

Капча с QR-кодом

Распространение через рекламные сети

Злоумышленники внедряют вредоносную «капчу» через рекламные сети, где присутствуют как безопасные, так и вредоносные предложения. В большинстве случаев при клике на любую область рекламного модуля пользователь перенаправляется на сайты с антивирусами или блокировщиками рекламы. Однако в отдельных случаях происходит перенаправление на страницы с поддельной «капчей», которая предлагает пройти проверку. Поддельная «капча», в отличие от настоящей, не служит для защиты от ботов и вместо этого используется как инструмент для манипуляции пользователем.

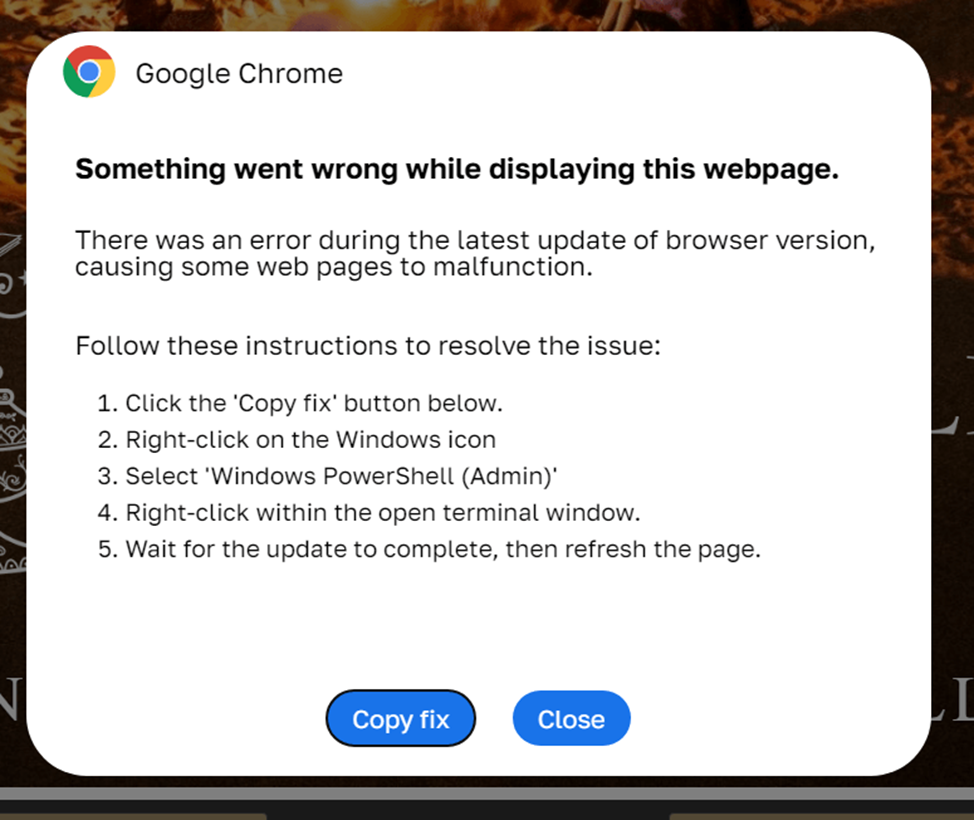

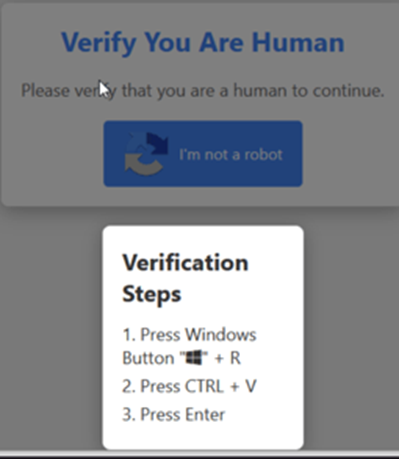

Некоторые виды «капчи» запрашивают отсканировать QR-код, ведущий на сомнительные ресурсы, такие как букмекерские сайты. В других случаях, при нажатии на кнопку «I'm not a robot», в буфер обмена устройства копируется зашифрованная строка PowerShell-команды. Злоумышленники предлагают пользователю вставить данную строку в командную строку, что активирует вредоносный скрипт для загрузки и установки вредоносной программы на устройство жертвы.

Капча с инструкцией

Механизм заражения стилером Lumma

Первоначально вредоносная капча использовалась для распространения стилера Lumma, который использует зашифрованную PowerShell-команду для загрузки вредоносного скрипта. Скрипт загружает и запускает файл под именем 0Setup.exe. При запуске открывается утилита BitLocker To Go, которая в обычных условиях служит для шифрования и просмотра содержимого съемных дисков. Злоумышленники используют её для создания в реестре Windows нужных для вредоносной программы веток и ключей.

После получения необходимых привилегий стилер Lumma сканирует устройство на наличие файлов, связанных с криптовалютными кошельками, а затем ищет браузерные расширения, связанные с криптовалютой и финансовыми операциями. Далее стилер извлекает куки и пароли, сохранённые в браузерах, а также архивы данных менеджеров паролей. Все собранные данные передаются на сервер злоумышленников. Помимо кражи данных, Lumma посещает страницы различных онлайн-магазинов, предположительно для накрутки просмотров и получения дополнительной прибыли.

Ложное сообщение об ошибке обновления

Распространение троянца Amadey

Недавно исследователи «Лаборатории Касперского» обнаружили, что поддельная капча начала распространять троянец Amadey. Вредоносная программа, впервые выявленная в 2018 году, используется злоумышленниками для загрузки дополнительных модулей, способных красть данные из браузеров и систем удаленного доступа, таких как VNC. Amadey также обнаруживает и подменяет адреса криптовалютных кошельков в буфере обмена на адреса, контролируемые злоумышленниками.

Троянец обладает функциональностью для создания скриншотов и в некоторых случаях загружает инструмент удаленного доступа Remcos, который предоставляет злоумышленникам полный контроль над устройством жертвы.

Фрагмент кода Amadey, участвующего в кампании

Масштабы распространения

Согласно данным «Лаборатории Касперского», в период с 22 сентября по 14 октября 2024 года более 140 тысяч пользователей столкнулись с вредоносными скриптами, работающими через рекламные модули, которые в ряде случаев перенаправляли их на страницы с псевдокапчей. Из этого числа свыше 20 тысяч пользователей перенаправлены на зараженные сайты с ложными уведомлениями об обновлениях и поддельной капчей. Наибольшее число пострадавших зарегистрировано среди пользователей из Бразилии, Испании, Италии и России.