Во имя авторского права: мошенники запугивают бизнес фальшивыми исками

Раскрыта новая тактика киберпреступников от копирайта до взлома.

Неизвестные злоумышленники с июля 2024 года проводят фишинговую кампанию, направленную на пользователей Facebook* в Тайване, чьи аккаунты используются для бизнеса и рекламы. О новой операции хакеров рассказали специалисты Cisco Talos в новом отчете.

Основным вектором атаки служат фишинговые электронные письма с ссылкой на скачивание вредоносного ПО. Тексты писем составлены на традиционном китайском языке, что указывает на целевую аудиторию, владеющую этим языком. Письма имитируют уведомления от юридических отделов известных компаний, создавая ложное ощущение правовой угрозы.

В письмах содержатся ссылки на поддельные PDF-документы, якобы связанные с нарушением авторских прав. Вредоносные файлы названы так, чтобы создать у жертвы впечатление, что они содержат юридические документы, например: «Сведения о нарушении авторских прав - [название компании].exe» или «[название] Online — объявление о нарушении.exe». Подобные имена файлов и использование популярных брендов указывают на тщательную подготовку злоумышленников, ориентированную на ввод в заблуждение пользователей.

Кампания также включает фишинговые письма, маскирующиеся под уведомления от известных тайваньских производителей и онлайн-магазинов. Такие письма требуют от администратора страницы Facebook удалить «нарушающий» контент в течение 24 часов, угрожая судебными исками и требованием компенсации. Для каждой компании создается уникальный шаблон письма, с определенными названием и контактной информацией, что затрудняет выявление мошеннической активности.

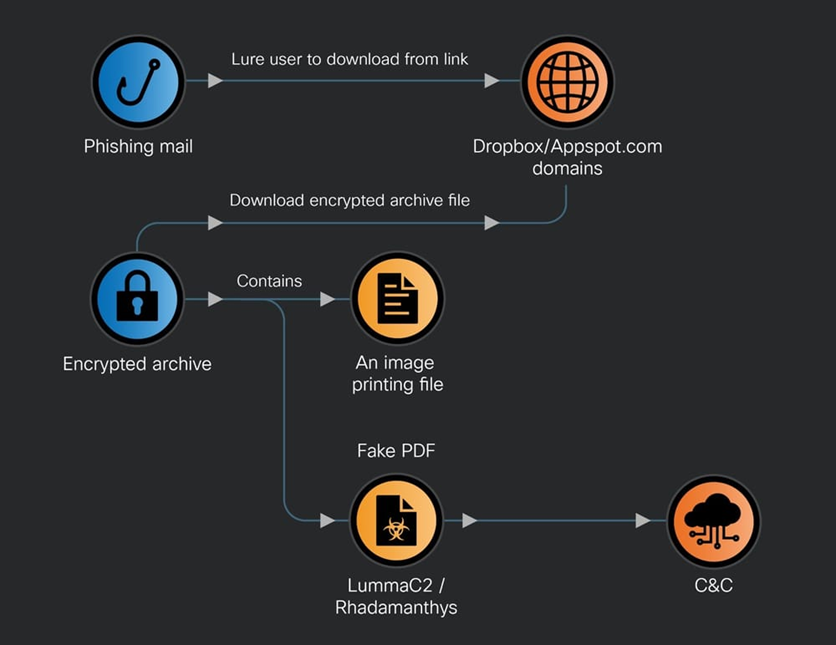

Анализ показал, что киберпреступники используют платформу Appspot[.]com для перенаправления жертв через короткие ссылки на Dropbox, где размещен архив с вредоносным ПО. Такая схема позволяет обойти меры безопасности и затрудняет обнаружение атаки. Кроме того, злоумышленники используют несколько доменов в качестве C2-сервера, что указывает на продолжающееся развитие кампании.

Цепочка заражения начинается со скачивания запароленного архива, который содержит поддельный PDF-файл и инфостилер (Lumma Stealer или Rhadamanthys). Вредоносное ПО собирает конфиденциальные данные жертв, включая пароли и информацию из веб-браузеров, и передает их на C2-сервер.

Цепочка заражения (Cisco Talos)

Стилер Lumma, написанный на языке C, использует методы обфускации для сокрытия своей деятельности и направлен на кражу данных из системы. Программа запускается в системе через API и внедряет свои функции в оперативную память, что усложняет обнаружение.

Rhadamanthys, впервые появившийся в 2022 году, отличается сложной структурой и устойчивостью к анализу, используя секцию «.rsrc» для размещения вредоносного кода. В целях маскировки стилер копирует себя в папку документов жертвы, увеличивая размер файла до 700 МБ, чтобы обойти антивирусные проверки. Вредонос также добавляет запись в реестр Windows для автоматического запуска при каждом включении компьютера, обеспечивая долгосрочное присутствие в системе.

Завершающий этап работы Rhadamanthys — внедрение своего кода в системный процесс Windows, что позволяет 7 пвыполнять вредоносные функции под видом легитимного процесса и продолжать сбор данных без привлечения внимания систем безопасности. Исследователи добавили индикаторы компрометации (IoC), которые можно найти здесь.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.