Interlock атакует FreeBSD: новый шифровальщик пробивает серверную защиту

Злоумышленники наносят удар в самое сердце критической инфраструктуры.

На горизонте киберпространства появилась новая группировка — Interlock, разработавшая шифровальщик, нацеленный на серверы FreeBSD. Запущенная в конце сентября 2024 года, эта кампания уже заявила об атаке на шесть компаний и публикации их украденных данных после отказа в уплате выкупа.

В числе жертв оказался округ Уэйн, штат Мичиган, который подвергся атаке в начале октября. О первых следах Interlock стало известно от специалиста по инцидентам под псевдонимом Simo, обнаружившего необычный бэкдор во время расследования в октябре.

Вскоре команда MalwareHuntTeam выявила образец шифровальщика для Linux ELF, который оказался предназначенным для FreeBSD. Исследования показали, что шифровальщик был собран для версии FreeBSD 10.4. Однако при тестировании на виртуальной машине запустить его не удалось.

Ранее шифровальщики для FreeBSD создавали только группировки вроде Hive, но и её инфраструктура была ликвидирована ФБР в 2023 году. На прошлой неделе компания Trend Micro сообщила, что обнаружила ещё один шифровальщик для FreeBSD и образец для Windows. По их данным, FreeBSD популярен среди критически важных инфраструктур, что делает его привлекательной целью для злоумышленников, стремящихся нарушить работу организаций и вынудить их к выплате выкупа.

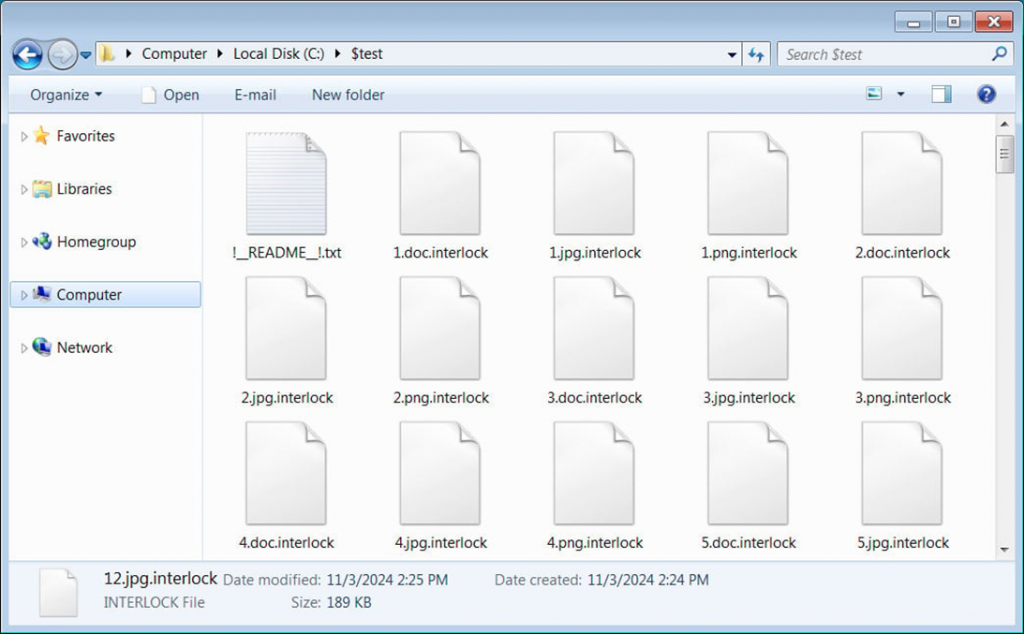

Интересно, что Interlock также распространяет свою деятельность на Windows, где шифровальщик удаляет системные логи и добавляет расширение «.interlock» ко всем зашифрованным файлам.

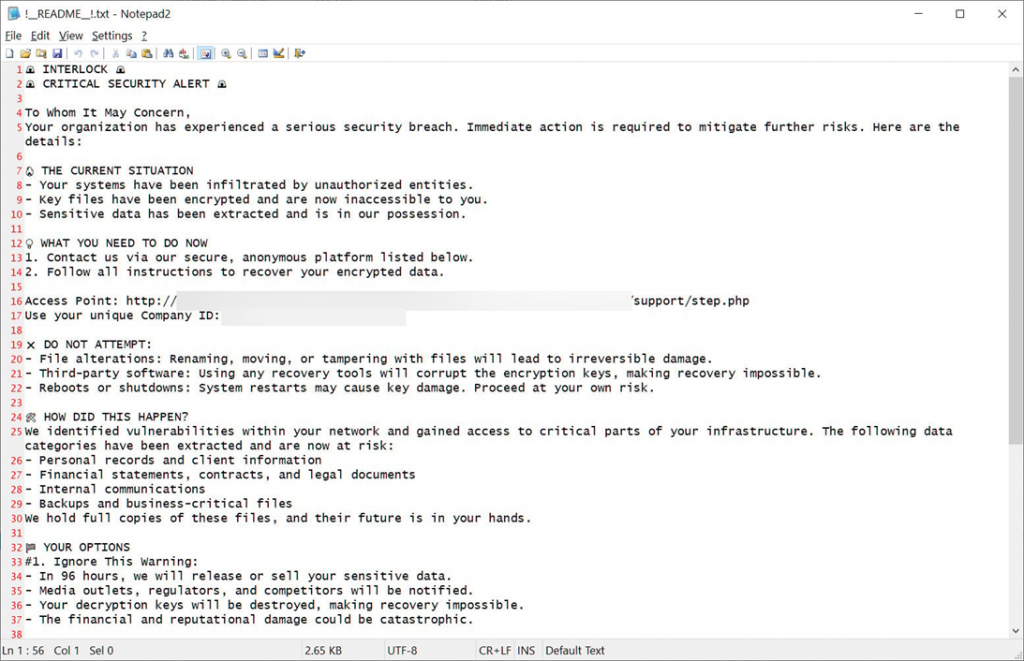

В каждой папке создаётся записка с вымогательством, в которой объясняется, что произошло с данными, и предлагается ссылка на Tor-сайт для переговоров.

Для давления на жертвы Interlock использует технику двойного вымогательства — кражу данных и угрозу их утечки при отказе в выплате. Размер выкупа может варьироваться от сотен тысяч до миллионов долларов в зависимости от масштаба организации.