Восточный фронт: Cloud Atlas запускает масштабную кибератаку на Россию

Группировка модернизирует арсенал, сохраняя традиционные цели.

В экспертный центр безопасности Positive Technologies обратилась российская государственная организация, обнаружившая фишинговую рассылку. Расследование показало, что этот инцидент является частью новой кампании, направленной против государственных учреждений России и Белоруссии, за которой специалисты департамента исследования угроз PT ESC наблюдают с октября 2024 года.

Атака была выявлена на ранней стадии, когда злоумышленники проводили разведывательные действия. Благодаря оперативной реакции сотрудников организации и специалистов PT ESC злоумышленникам не удалось закрепиться в IT-инфраструктуре и нанести серьезный ущерб.

Согласно данным Positive Technologies, за атаками стоит APT-группировка Cloud Atlas, действующая с 2014 года. Ранее она уже совершала атаки на правительственные структуры различных стран. В рамках новой кампании целью стали преимущественно госорганы России и Белоруссии.

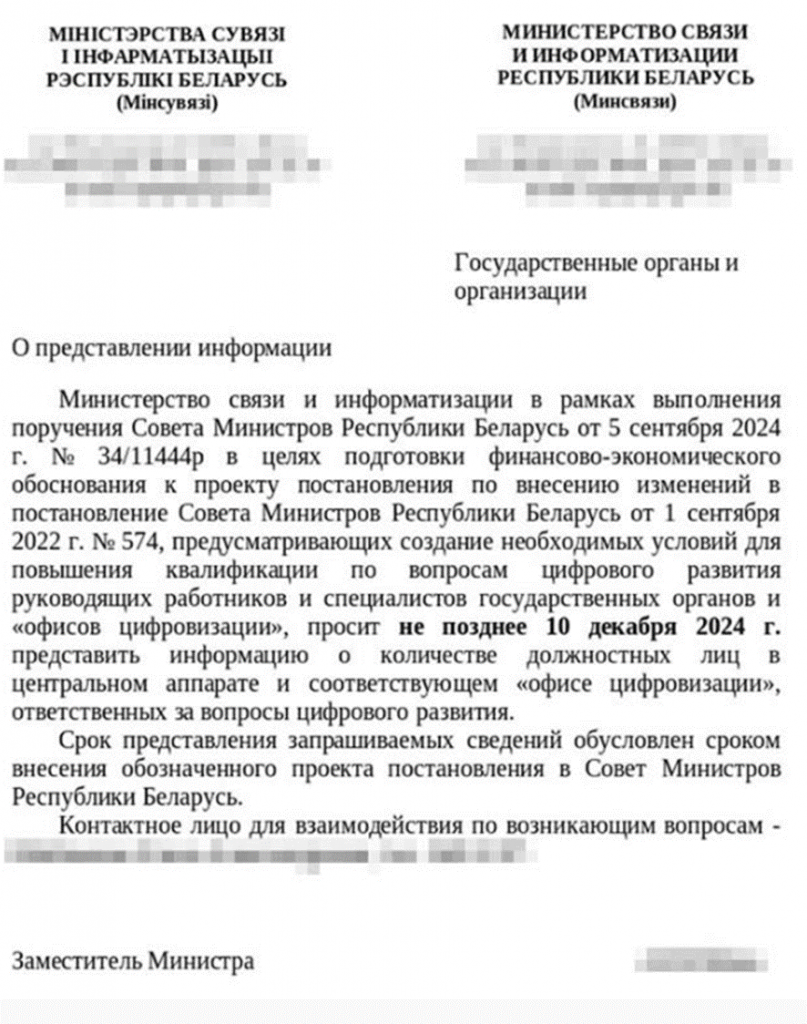

Группировка ранее использовала в качестве приманок файлы Microsoft Word с геополитической тематикой. В новых атаках документы содержали официальные запросы на предоставление информации. Внутри таблиц этих документов размещалась ссылка на вредоносный шаблон, который с помощью уязвимости в редакторе формул Microsoft Equation запускал скрипты, взаимодействовавшие с C2-сервером. Это позволяло злоумышленникам доставлять на устройства жертв инструменты для дальнейших атак, включая ранее использованный Cloud Atlas бэкдор PowerShower. Этот инструмент применялся для шпионажа и кражи данных.

Документ-приманка. Пример 1.

По словам Александра Григоряна, заместителя руководителя департамента комплексного реагирования на киберугрозы Positive Technologies, «за десять лет арсенал Cloud Atlas не претерпел значительных изменений: группировка так же применяет облачные сервисы в качестве командно-контрольного сервера. Например, в новой кампании модули ВПО хранились на Яндекс.Диске. Однако недавние атаки носят экспериментальный характер: их главное отличие от более ранних в том, что киберпреступники вместо стандартного С2 использовали документ, созданный в Google Sheets, онлайн-приложении для работы с электронными таблицами. В целом мы видим, что Cloud Atlas совершенствует свои тактики, техники и инструментарий, а также развивает собственное ВПО, повышая его эффективность в условиях усиления защиты IT-инфраструктур».

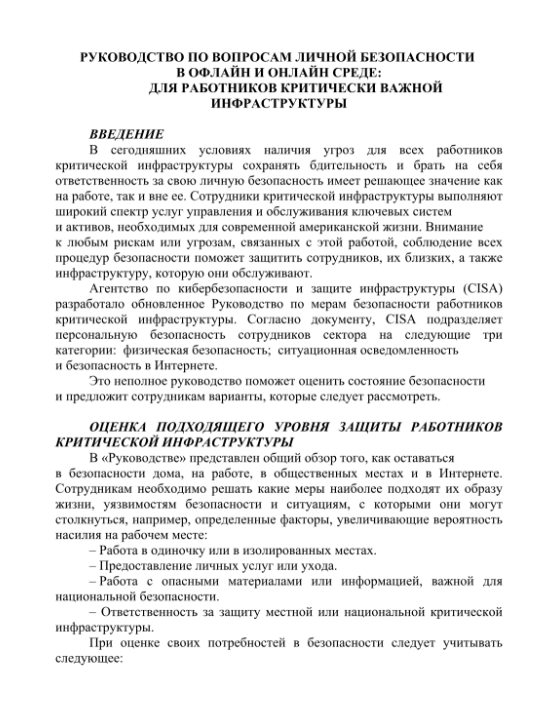

Документ-приманка. Пример 2

Дополнительно, специалисты Positive Technologies отмечают, что в новой кампании Cloud Atlas использовала технику «инъекции шаблона» (Template Injection). Вредоносные документы содержали ссылки на удаленные шаблоны, которые автоматически загружались при открытии документа, что позволяло обойти статические методы анализа и антивирусные проверки. Этот метод ранее применялся группировкой в атаках на другие страны.

Также было установлено, что Cloud Atlas использует легитимные облачные сервисы для хранения и доставки вредоносных модулей, что затрудняет их обнаружение и блокировку. В новой кампании модули вредоносного ПО хранились на Яндекс.Диске, а для управления зараженными системами использовались документы, созданные в Google Sheets. Это свидетельствует о стремлении группировки усложнить процесс обнаружения и повысить эффективность своих атак.

Для предотвращения подобных атак эксперты рекомендуют пользователям соблюдать актуальные общепринятые правила ИБ: детально изучать письма перед тем, как открывать вложения, проверять адреса отправителей и сохранять спокойствие, какими бы ни были темы сообщений. Не менее важно своевременно обращаться к специалистам по расследованию и реагированию на инциденты для минимизации ущерба компании.