Червь в VSCode Marketplace: раскрыта масштабная атака на криптопроекты

Анатомия новой атаки от фейковых отзывов до троянов.

На платформе VSCode Marketplace выявлены вредоносные расширения, которые использовались для атак на разработчиков и проекты, связанные с криптовалютами. Исследование ReversingLabs показало, что данные расширения впервые появились в октябре 2024 года. Они были частью кампании, направленной на компрометацию цепочек поставок.

Кампанию составили 18 различных расширений, которые маскировались под инструменты для разработчиков, инвесторов в криптовалюты и пользователей популярного ПО. Для придания расширениям видимости легитимности авторы атак добавляли поддельные отзывы и искусственно увеличивали число установок.

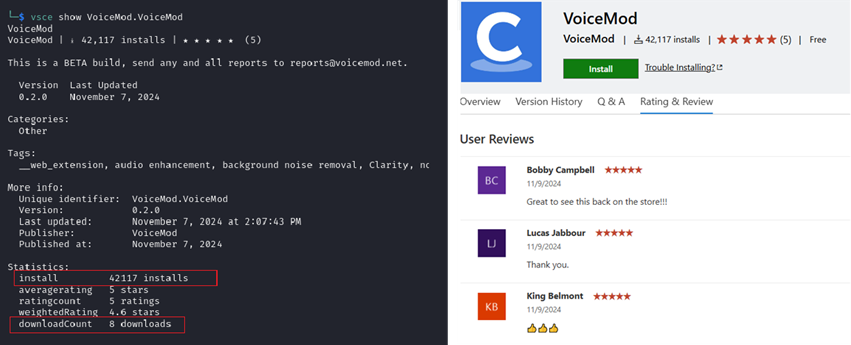

Искусственно завышенное число установок (слева) и фейковые отзывы (справа) (ReversingLabs)

Среди вредоносных дополнений были:

- «EVM.Blockchain-Toolkit»;

- «VoiceMod.VoiceMod»;

- «ZoomVideoCommunications.Zoom»;

- «Ethereum.SoliditySupport»;

- «VitalikButerin.Solidity-Ethereum» и другие.

Кроме того, на платформе npm обнаружен пакет под названием «etherscancontacthandler», который злоумышленники загрузили в пяти версиях (от 1.0.0 до 4.0.0). Этот пакет был скачан пользователями 350 раз.

Исследователь по вопросам безопасности Амит Ассараф также опубликовал отчет, указывающий на ту же активность.

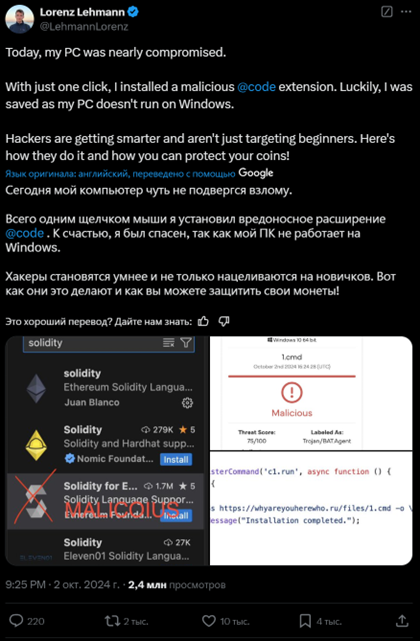

Пользователь VSCode стал жертвой вредоносного расширения (@LehmannLorenz)

Все вредоносные расширения обладали одинаковым функционалом. Их задача заключалась в загрузке вторичных полезных нагрузок, которые скрывались за сложной обфускацией. Для связи с сервером использовались подозрительные домены, такие как:

- «microsoft-visualstudiocode[.]com»;

- «captchacdn[.]com»;

- ресурсы с доменными зонами «.lat» и «.ru».

Вторичная нагрузка включала зашифрованные CMD-файлы, которые активировали скрытые команды PowerShell. Команды расшифровывали строки, после чего выполняли загрузку и установку дополнительных компонентов на заражённую систему. В ходе тестирования эксперты обнаружили файл «%temp%\MLANG.DLL», который 27 из 71 антивирусной программы на VirusTotal определили как вредоносный.

Эксперты напоминают о важности проверки безопасности и легитимности всех загружаемых компонентов. Ранее неоднократно фиксировались случаи, когда вредоносные npm-пакеты или расширения для VSCode использовались для получения доступа к паролям, установления удалённых соединений или запуска вредоносного ПО. Внимательность при установке новых инструментов может предотвратить серьёзные инциденты в цепочках поставок и минимизировать возможные риски.

В июне израильские исследователи выявили серьёзные уязвимости на рынке расширений Visual Studio Code, успешно «заразив» более 100 организаций путём внедрения вредоносного кода в расширение-клон популярной темы интерфейса «Dracula Official». Специалисты также обнаружили тысячи расширений с миллионами установок, содержащих скрытые риски для безопасности.