MystiqueLoader: как Masque развивает тактики атак на российский бизнес

Что изменилось в арсенале группы вымогателей в 2024 году.

Геополитическая напряженность и доступность исходных кодов программ-вымогателей Babuk, Conti и LockBit 3 (Black) способствовали росту числа криминальных групп, атакующих российский бизнес. Среди них выделяется группа Masque.

Masque представляет собой русскоязычную финансово мотивированную группу, нацеленную на российские компании. Основные инструменты атак — программы-вымогатели LockBit 3 (Black) и Babuk (ESXi). Вымогатели требуют выкуп в размере 5–10 миллионов рублей, принимая оплату в криптовалюте (BTC или XMR).

Свою деятельность Masque начала в январе 2024 года, однако в середине года активность группы значительно снизилась. В ноябре и декабре злоумышленники активизировались, совершив несколько атак на крупные российские компании и пополнив арсенал новым инструментарием.

Одним из излюбленных векторов атак Masque остается эксплуатация уязвимости CVE-2021-44228 (log4shell) в библиотеке log4j. Несмотря на то что эта уязвимость была обнаружена давно, злоумышленники продолжают использовать её для компрометации публичных сервисов, таких как VMware Horizon. После успешной атаки сервер жертвы становится плацдармом для дальнейшего проникновения.

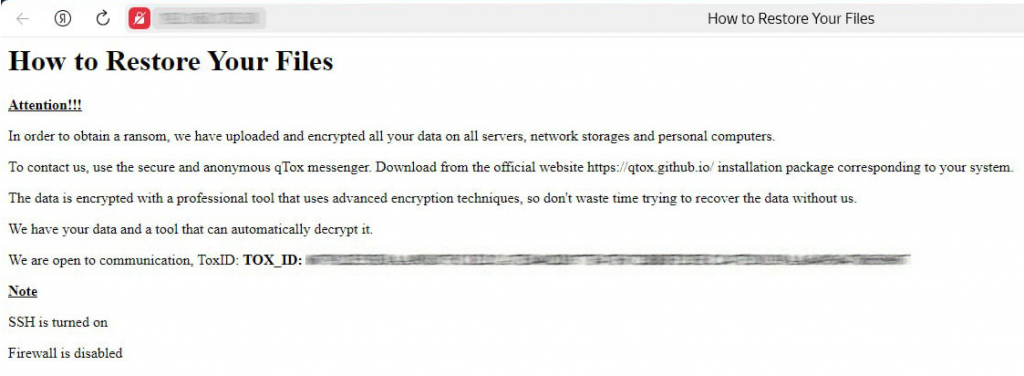

Инструментарий группы достаточно ограничен и включает утилиты AnyDesk, chisel, LocaltoNet и mimikatz. Для шифрования данных применяются LockBit 3 (Black) и Babuk (ESXi), ставшие типичными для атак на российский бизнес). Для общения со своей жертвой злоумышленники используют мессенджер Tox, для каждой жертвы используется свой уникальный идентификатор.

Masque отличает недостаточное внимание к предварительному изучению инфраструктуры жертвы и эксфильтрации данных. Из-за этого резервные копии часто остаются нетронутыми, а некоторые хосты вовсе не подвергаются шифрованию. Средняя продолжительность атак варьируется от нескольких дней до двух недель.

Однако, несмотря на скромный арсенал, эксперты обнаружили у группы необычную программу MystiqueLoader. Этот инструмент стал неожиданной находкой для группы, ранее не выделявшейся инновациями. MystiqueLoader представляет собой агент-загрузчик, написанный на языке C и скомпилированный с использованием GCC 12. Программа не использует стандартные функции C Runtime (CRT), что усложняет её анализ.

MystiqueLoader служит для загрузки и исполнения модулей PE (EXE или DLL) непосредственно в памяти устройства жертвы, что позволяет избежать их обнаружения антивирусными средствами. Связь с управляющим сервером (C2) осуществляется через протокол DNS, а все данные передаются в зашифрованном виде. Конфигурация программы содержит список C2-серверов, включающий несколько легитимных ранее доменов, что делает их менее заметными для защитных систем.

Для маскировки MystiqueLoader использует иконку программы Microsoft Netplwiz, что затрудняет идентификацию угрозы. Программа применяет сложные техники обхода защиты, включая обфускацию вызовов API и использование прямых системных вызовов (syscall) для выполнения критических операций, таких как выделение памяти или загрузка модулей.

MystiqueLoader хранит конфигурационные данные в зашифрованном виде, используя кастомные алгоритмы шифрования. Взаимодействие с C2-сервером строится на отправке DNS-запросов, при этом каждое действие сопровождается уникальным идентификатором для поддомена, который шифруется с использованием Base32. Ответы от C2 содержат команды или дополнительные данные для исполнения.

Программа также включает механизмы проверки целостности, чтобы предотвратить вмешательство в её работу. Например, если стандартные функции API подверглись перехвату через сплайсинг, MystiqueLoader прекращает свою работу.

Несмотря на сложность реализации, эксперты обнаружили несколько ошибок в коде MystiqueLoader, что указывает на его экспериментальный характер. Эти ошибки, однако, не снижают его опасности, а свидетельствуют о возможном дальнейшем развитии инструмента.

MystiqueLoader представляет собой значительный шаг вперёд для группы Masque. Использование такого инструмента свидетельствует о росте их технической экспертизы и готовности к более сложным атакам. В будущем подобные средства могут быть доработаны и стать серьёзной угрозой для бизнеса.